Tehdit aktörleri, C ve C++ gibi geleneksel dilleri giderek daha fazla terk ederek Golang, Rust ve Nim gibi modern alternatifleri tercih ediyor.

Bu stratejik değişim, geliştiricilerin minimum değişiklikle hem Linux hem de Windows için kötü amaçlı kod derlemesine olanak tanıyor.

Bu ortamda ortaya çıkan tehditler arasında, BlackCat fidye yazılımı gibi diğer önemli tehditlerin yanı sıra yakın zamanda ortaya çıkan Rust tabanlı bir bilgi hırsızı olan “Luca Stealer” da yer alıyor.

Luca Stealer’ın Yükselişi

Golang’a kıyasla Rust’un kötü amaçlı yazılım topluluğunda benimsenmesi henüz başlangıç aşamasında olsa da hızla genişliyor.

Luca Stealer, açık kaynaklı bir model altında halka açık olarak yayınlandığı için önemli bir gelişmeyi temsil ediyor.

Bu kullanılabilirlik, güvenlik araştırmacılarına Rust’un kötü amaçlı yazılım tasarımında nasıl kullanıldığını incelemek için benzersiz bir fırsat sunarak gelecekteki savunma stratejileri için kritik bilgiler sunuyor.

Bu dillere geçiş, savunucuların bu karmaşık ikili dosyaları tespit etmek ve tersine mühendislik yapmak için yeni analiz teknikleri geliştirmesini gerektiriyor.

Rust ikili dosyalarını analiz etmek, standart araçları kullanan savunmacılar için benzersiz zorluklar sunar. Standart C programlarının aksine, Rust yürütülebilir dosyaları dizeleri farklı şekilde işler.

Rust dizeleri boş karakterle sonlanmaz, yani metnin sonunu işaretlemek için “boş bayt” ile bitmezler. Bu genellikle Ghidra gibi tersine mühendislik araçlarının verileri yanlış yorumlamasına ve çakışan dize tanımlarına yol açmasına neden olur.

Analistler, geçerli verileri doğru bir şekilde tanımlamak için genellikle kod baytlarını manuel olarak temizlemeli ve dizeleri yeniden tanımlamalıdır.

Ek olarak, bir Rust ikili dosyasındaki birincil işlevi bulmak, derleyicinin çıktısı hakkında özel bilgi gerektirir.

İkili Savunmaya göre, giriş noktası genellikle ortamı başlatır ve ardından belirli bir dahili işlevi (std::rt::lang_start_internal) çağırır.

Bu işlev, araştırmacıların bu çağrı sırasında aktarılan argümanları takip ederek tanımlayabilecekleri, kullanıcı tarafından yazılan gerçek birincil işlevin adresini alır.

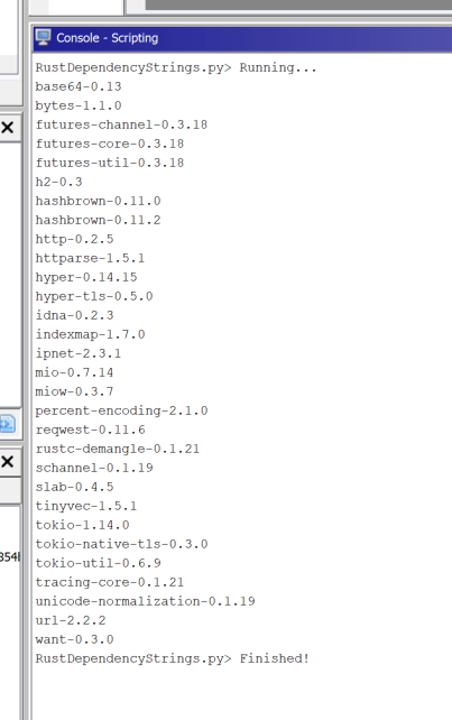

Savunmacılar için bir avantaj, Rust inşa sistemi Cargo’nun bıraktığı eserlerin varlığıdır. “Kasalar” olarak bilinen dış bağımlılıklar genellikle ikili dosyaya statik olarak bağlanır.

Analistler, kargo/kayıt gibi belirli dize modellerini arayarak, HTTP istekleri için reqwest gibi kötü amaçlı yazılım örneğinin kullandığı kitaplıkları listeleyebilir.

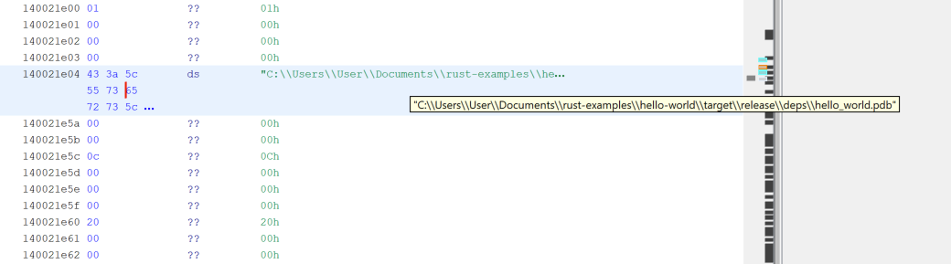

Ayrıca, PDB yolları gibi derleme yapıtları “Verilerde Hata Ayıklama” bölümünde kalabilir ve yazarın kullanıcı adını veya sistem yollarını sızdırma potansiyeline sahip olabilir.

Tehdit aktörleri Rust’tan yararlanmaya devam ederken, bu yapısal nüansları anlamak etkili tespit için hayati önem taşıyor.

Uzlaşma Göstergeleri (IoC’ler)

| Tip | Tanımlayıcı | Tanım |

|---|---|---|

| SHA256 | 8f47d1e39242ee4b528fcb6eb1a89983c27854bac57bc4a15597b37b7edf34a6 | Bilinmeyen Rust Kötü Amaçlı Yazılım Örneği |

| Sicim | cargo\registry | Rust sandık bağımlılıklarının göstergesi |

| Sicim | std::rt::lang_start_internal | Rust çalışma zamanı giriş noktası göstergesi |

Günlük siber güvenlik güncellemeleri için bizi Google Haberler, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.