Dolandırıcılık Yönetimi ve Siber Suç, Sosyal Mühendislik

Prajeet Nair (@prajeaetspeaks) •

4 Mart 2025

Yeni keşfedilen bir kimlik avı kampanyası, Dupe kurbanlarını bilgisayarlarında kopyalamak, yapıştırmaya ve yürütmeye yönelik sosyal mühendisliği kullanıyor.

Ayrıca bakınız: Ondemand | Kuzey Kore’nin Gizli It Ordusu ve Nasıl Savaşır

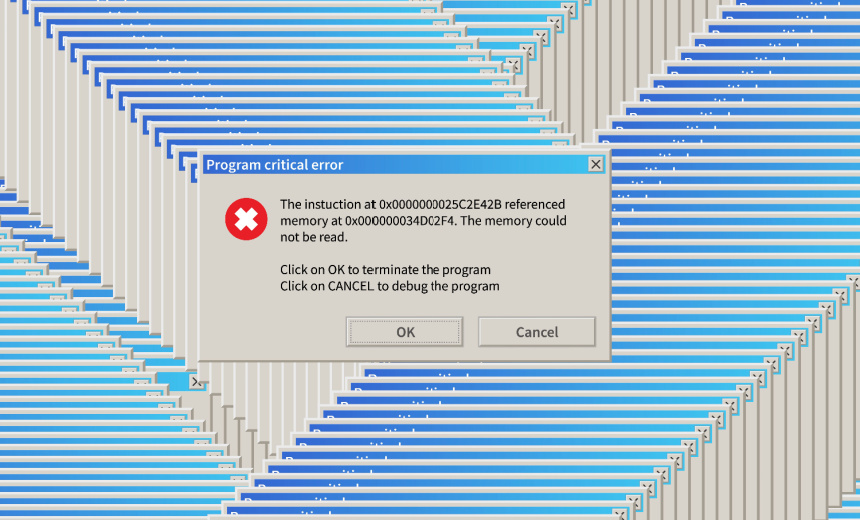

“ClickFix” olarak bilinen sosyal mühendislik tekniğini kullanan Rusça konuşan hackerlar, sahte bir hata mesajı ve hatanın sözde çözünürlüğü için talimatlar görüntüler. Talimatlar aslında bir Terminal veya PowerShell’e kötü niyetli bir PowerShell komutunu yapıştırmak için bir direktiftir.

Bilgisayar korsanları ayrıca komut ve kontrol sunucusu ile kurban bilgisayarları arasındaki iletişimi gizlemek için adımlar attı, Fortiguard Labs araştırmacıları, tehdit oyuncunun SharePoint ve Microsoft Graph API’sını kullandığını vurgulayan raporda yazdılar.

Saldırganlar, değiştirilmiş bir tahribat iblis ajanı dağıtmak için çok aşamalı kötü amaçlı yazılım teslimatı kullanır. Havoc, genellikle kırmızı takım egzersizlerinde ve siber saldırılarda kullanılan kobalt grevi, gümüş ve winos4.0’a benzer açık kaynaklı bir C2 çerçevesidir. Saldırganlar, Microsoft Graph API üzerinden SharePoint ile barındırılan bir arka uçla iletişim kurmaya ve kötü niyetli komutları güvenilir bulut tabanlı altyapıya yerleştirmeye yönlendirdi.

Saldırı, bir HTML eki içeren bir kimlik avı e -postasıyla başlar Documents.html. Açıldığında, dosya, kullanıcılara SharePoint’te barındırılan bir uzak PowerShell komut dosyasını indirip çalıştıran bir PowerShell komutunu kopyalayıp yürütmelerini öğreten sahte hata mesajını görüntüler.

PowerShell betiği, sanal alan tespiti, kayıt defteri manipülasyonu ve enfeksiyon etiketleme dahil olmak üzere kaçınma tekniklerini kullanır. Python sisteme yüklenmezse, komut dosyası ikincil bir Python tabanlı Shellcode yükleyici yürütmeden önce bir Python tercümanı indirir.

Yükleyici SharePoint’te barındırılır, Rusça’da hata ayıklama mesajları içerir ve kabuk kodunu belleğe tespit edilmemiş yüklemek için tasarlanmıştır.

Kampanya ayrıca, enfekte olmuş sisteme değiştirilmiş bir tahribat iblis dll enjekte etmek için GitHub tabanlı bir kabuk kodu yükleyici olan Kaynldr kullanıyor. DLL, komut yürütme için Microsoft Graph API’sini kullanan saldırganın SharePoint sitesi ile iletişimi başlatır.

Kötü amaçlı yazılım, Microsoft’un kimlik platformundan erişim belirteçlerini alır ve SharePoint’in varsayılan belge kütüphanesinde veri okumasını ve yazmasını sağlar.

Havoc Demon, SharePoint’te iki gizli dosya oluşturarak kalıcılık oluşturur: {VictimID}pD9-tKoutC Ve {VictimID}pD9-tKin. Bu dosyalar, C2 Communications için gizli kanallar olarak hareket eder, kötü amaçlı yazılım şifreli check-in istekleri gönderir ve Microsoft Graph API üzerinden saldırgandan komutlar alır.

Araştırmacılar, trafiğin meşru Microsoft hizmetleriyle sorunsuz bir şekilde karıştığını ve algılamayı zorlaştırdığını söyledi.

Değiştirilmiş tahribat iblis, veri açığa çıkması, dosya işlemleri, yük yürütme ve kimlik bilgisi hırsızlığı dahil olmak üzere çeşitli sömürü sonrası özelliklerini destekler. Kötü amaçlı yazılım ayrıca, saldırganların Kerberos kimlik doğrulamasını manipüle etmelerini sağlar ve potansiyel olarak kurumsal ortamlarda yüksek erişim sağlar.