Rus siber casusluk grubu Turla, diğer adıyla “Secret Blizzard”, Starlink aracılığıyla bağlanan Ukrayna askeri cihazlarını hedef almak için diğer tehdit aktörlerinin altyapısını kullanıyor.

Microsoft ve Lumen yakın zamanda Rusya Federal Güvenlik Servisi (FSB) ile bağlantısı olan ulus devlet aktörünün Pakistanlı tehdit aktörü Storm-0156’nın kötü amaçlı yazılımlarını ve sunucularını nasıl ele geçirdiğini ve kullandığını ortaya çıkardı.

Microsoft bugün, Ukrayna’da askeri operasyonlarda kullanılan cihazları hedef alan, Mart ve Nisan 2024 arasındaki ayrı Turla operasyonlarına odaklanan başka bir rapor yayınladı.

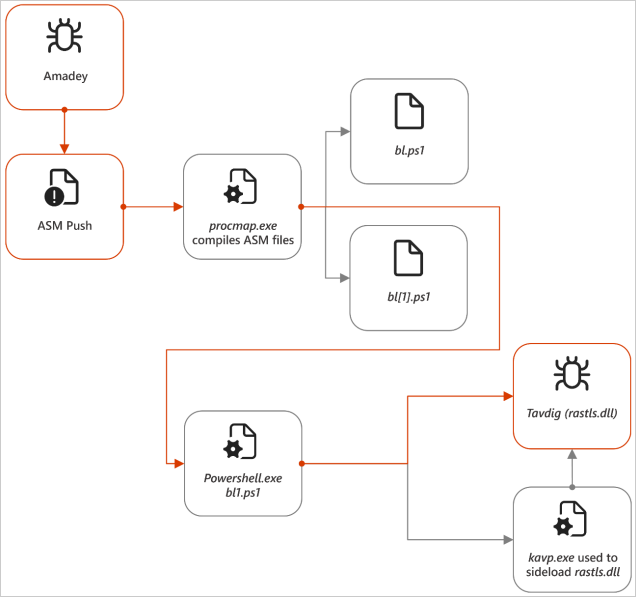

Son kampanyada Turla, Amadey botnet’inin ve “Storm-1837” olarak bilinen başka bir Rus hack grubunun altyapısını kullandı. Bu altyapı, Tavdig ve KazuarV2 dahil olmak üzere Turla’nın özel kötü amaçlı yazılım ailelerinin Ukrayna sistemlerine dağıtılması için kullanıldı.

Microsoft, Turla’nın Amadey’i ele geçirip geçirmediğinden veya botnet’e erişim satın alıp almadığından emin değil ancak kampanya, diğer hacker gruplarının arkasına saklanan tehdit aktörünün bir başka örneğini oluşturuyor.

Microsoft, “Microsoft, Secret Blizzard’ın ya Amadey kötü amaçlı yazılımını bir hizmet olarak (MaaS) kullandığını ya da hedef cihazlara bir PowerShell damlatıcısı indirmek için Amadey komut ve kontrol (C2) panellerine gizlice eriştiğini değerlendiriyor” diye açıklıyor.

“PowerShell damlası, Secret Blizzard C2 altyapısına bir istek başlatan kod tarafından eklenen Base64 kodlu bir Amadey yükünü içeriyordu.”

Ukrayna’daki Turla saldırılarına genel bakış

Ukrayna’daki Turla saldırıları, kötü amaçlı ekler taşıyan kimlik avı e-postaları, Storm-1837 arka kapıları veya virüslü cihazlara yük dağıtımı için kullanılan Amadey botnet’iyle başlıyor.

Amadey, 2018’den bu yana ilk erişim ve yük dağıtımı için kullanılan kötü amaçlı bir botnet’tir. Bir noktada LockBit bağlı kuruluşları tarafından ağlarda konuşlandırılan şifreleyicilerin öncüsü olarak kullanıldı.

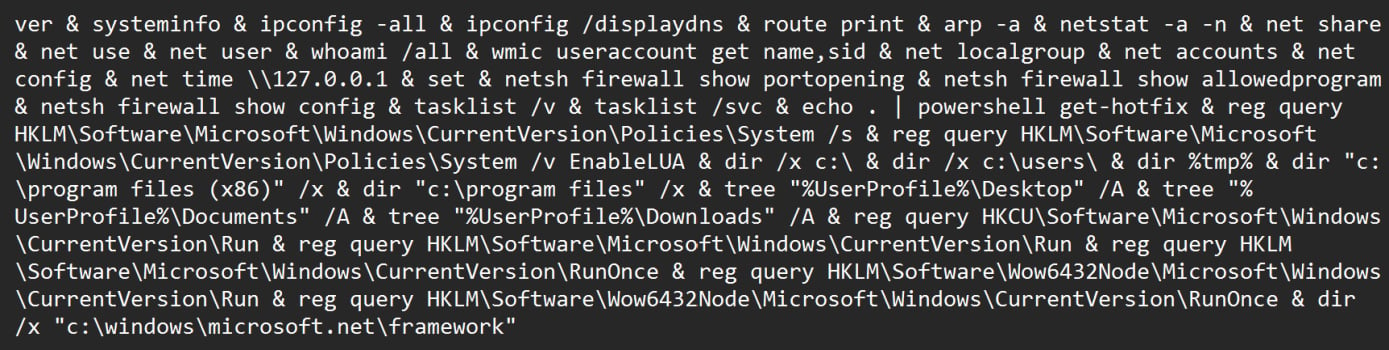

Çok yönlü kötü amaçlı yazılım öncelikle bir kötü amaçlı yazılımın düşmesi gibi davranmak için kullanılıyor ve Turla durumunda, ele geçirilen cihazlara özel keşif araçları dağıtmak ve tehdit grubunun özel kötü amaçlı yazılımı Tavdig’i (“rastls.dll”) yükleyen PowerShell indiricilerini indirmek için kullanılıyor. ).

Kaynak: Microsoft

Microsoft, bilgisayar korsanlarının, Starlink internet sistemlerine bağlı askeri cihazlar gibi yüksek öncelikli hedefleri belirlemek için bırakılan toplu dosya tarafından sağlanan keşif bilgilerini kullandığını açıklıyor.

Microsoft, raporda “Microsoft, Secret Blizzard’ın özel keşif veya araştırma aracını indirdiğini gözlemledi” dedi.

“Bu araç, tehdit aktörünün daha fazla ilgileneceği cihazlara (örneğin, Ukrayna’nın ön cephe askeri cihazlarının ortak imzası olan STARLINK IP adreslerinden çıkan cihazlara) seçici olarak yerleştirildi.”

Muhtemelen Starlink cihazları, Turla’nın FSB’deki rolüne uygun olarak ön cephedeki askeri faaliyetler hakkında istihbarat toplamayı hedef alıyordu.

Microsoft’un raporu ayrıca Turla’yı, Redmond’un geçmişte Ukraynalı drone operatörleri tarafından kullanılan cihazlara odaklandığını söylediği Storm-1837 olarak bilinen başka bir Rus tehdit aktörüyle de ilişkilendiriyor.

Microsoft’a göre Turla, Storm-1837’nin WinRAR kusuru CVE-2023-38831’den yararlanarak Ocak 2024’te Ukrayna’da konuşlandırdığı Storm-1837’nin ‘Cookbox’ adlı Power-Shell arka kapısını kullanırken görüldü.

Turla’nın özel kötü amaçlı yazılım aileleri daha sonra bu sistemlere yerleştirildi; bu da Storm-1837’nin ya kaçırıldığını ya da yüklerini teslim etmek için Turla ile birlikte çalıştığını gösteriyor.

Kaynak: Microsoft

Tavdig ve KazuarV2 kötü amaçlı yazılımı

Tavdig ve KazuarV2, Turla’nın kötü amaçlı yazılım cephaneliğinin temel bileşenleridir ve en son casusluk kampanyalarında farklı ancak tamamlayıcı roller üstlenirler.

Tavdig, ilk dayanak noktası oluşturmak, gözetimi yürütmek ve ek yükleri dağıtmak için tasarlanmış hafif, modüler bir arka kapıdır.

Kullanıcı kimlik bilgileri, ağ yapılandırmaları ve yüklü yazılımlar gibi bilgileri toplayabilir ve ayrıca kayıt defteri değişiklikleri gerçekleştirebilir ve kalıcılık için zamanlanmış görevler oluşturabilir.

Tavdig’in ele geçirilen cihazlara yüklediği araçlardan biri, Turla’nın daha gelişmiş, gizli arka kapısı olan ve uzun vadeli istihbarat toplama, komut yürütme ve veri sızdırma için tasarlanmış KazuarV2’dir.

KazuarV2, tespitten kaçınmak için genellikle ‘explorer.exe’ veya ‘opera.exe’ gibi meşru sistem süreçlerine enjekte edilir ve ardından komut ve kontrolünden (C2) veri ve komutlar gönderip alır.

Microsoft, KazuarV2’nin modüler bir kötü amaçlı yazılım olduğunu, dolayısıyla belirli casusluk ihtiyaçlarına uyum sağlayacak şekilde ek eklentilerle genişletilebileceğini belirtiyor.

Savunucuların, bu özel Turla operasyonunu ve grubun daha geniş faaliyetlerini kapsayan raporda Microsoft’un önerdiği azaltımları ve avlanma sorgularını kontrol etmeleri önerilir.