Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA) tarafından hazırlanan bir rapora göre, Rus hacker grubu Sandworm, Ukrayna’daki yaklaşık 20 kritik altyapı tesisinin operasyonlarını aksatmayı hedefledi.

BlackEnergy, Seashell Blizzard, Voodoo Bear ve APT44 olarak da bilinen bilgisayar korsanlarının, çeşitli hedeflere siber casusluk ve yıkıcı saldırılar gerçekleştiren Rusya’nın Silahlı Kuvvetler Genelkurmay Ana Müdürlüğü (GRU) ile ilişkili olduğuna inanılıyor.

CERT-UA, APT44’ün Mart 2024’te Ukrayna’nın 10 bölgesindeki enerji, su ve ısıtma tedarikçilerinin bilgi ve iletişim sistemlerini bozmaya yönelik operasyonlar gerçekleştirdiğini bildirdi.

Saldırılar Mart ayında gerçekleşti ve bazı durumlarda bilgisayar korsanları, tehlikeye atılmış veya savunmasız yazılımlar sunmak için tedarik zincirini zehirleyerek veya yazılım sağlayıcının bakım ve teknik destek için kuruluşun sistemlerine erişme yeteneği yoluyla hedeflenen ağa sızmayı başardılar.

Sandworm ayrıca ağa erişim sağlamak ve ağ üzerinde yatay olarak hareket etmek için önceden belgelenen kötü amaçlı yazılımları yeni kötü amaçlı araçlarla (Linux için BIASBOAT ve LOADGRIP) birleştirdi.

CERT-UA uzmanları, en az üç “tedarik zincirinin” tehlikeye girdiğini doğruladı; bunun sonucunda ilk yetkisiz erişim koşulları, ya arka kapılar ve güvenlik açıkları içeren yazılımın kurulumuyla ilişkilendiriliyor ya da şirketin düzenli teknik yeteneğinden kaynaklanıyor. tedarikçi çalışanlarının bakım ve teknik destek için kuruluşların ICS’sine erişmelerini sağlar. – CERT-UA (makine çevirisi).

Ukraynalı kurum, Sandworm’un ihlallerinin, hedeflerin zayıf siber güvenlik uygulamaları (örneğin, ağ bölümlendirme eksikliği ve yazılım tedarikçisi düzeyinde yetersiz savunma) nedeniyle kolaylaştırıldığını belirtiyor.

7 Mart’tan 15 Mart 2024’e kadar CERT-UA, etkilenen işletmelerin bilgilendirilmesi, kötü amaçlı yazılımların kaldırılması ve güvenlik önlemlerinin geliştirilmesi dahil olmak üzere kapsamlı siber saldırı karşıtı operasyonlar gerçekleştirdi.

Güvenliği ihlal edilen kuruluşlardan alınan günlüklerin araştırılmasından elde edilen bulgulara dayanarak Sandworm, Ukrayna’nın kamu hizmetleri tedarikçilerine yönelik saldırıları için aşağıdaki kötü amaçlı yazılımlara güvendi:

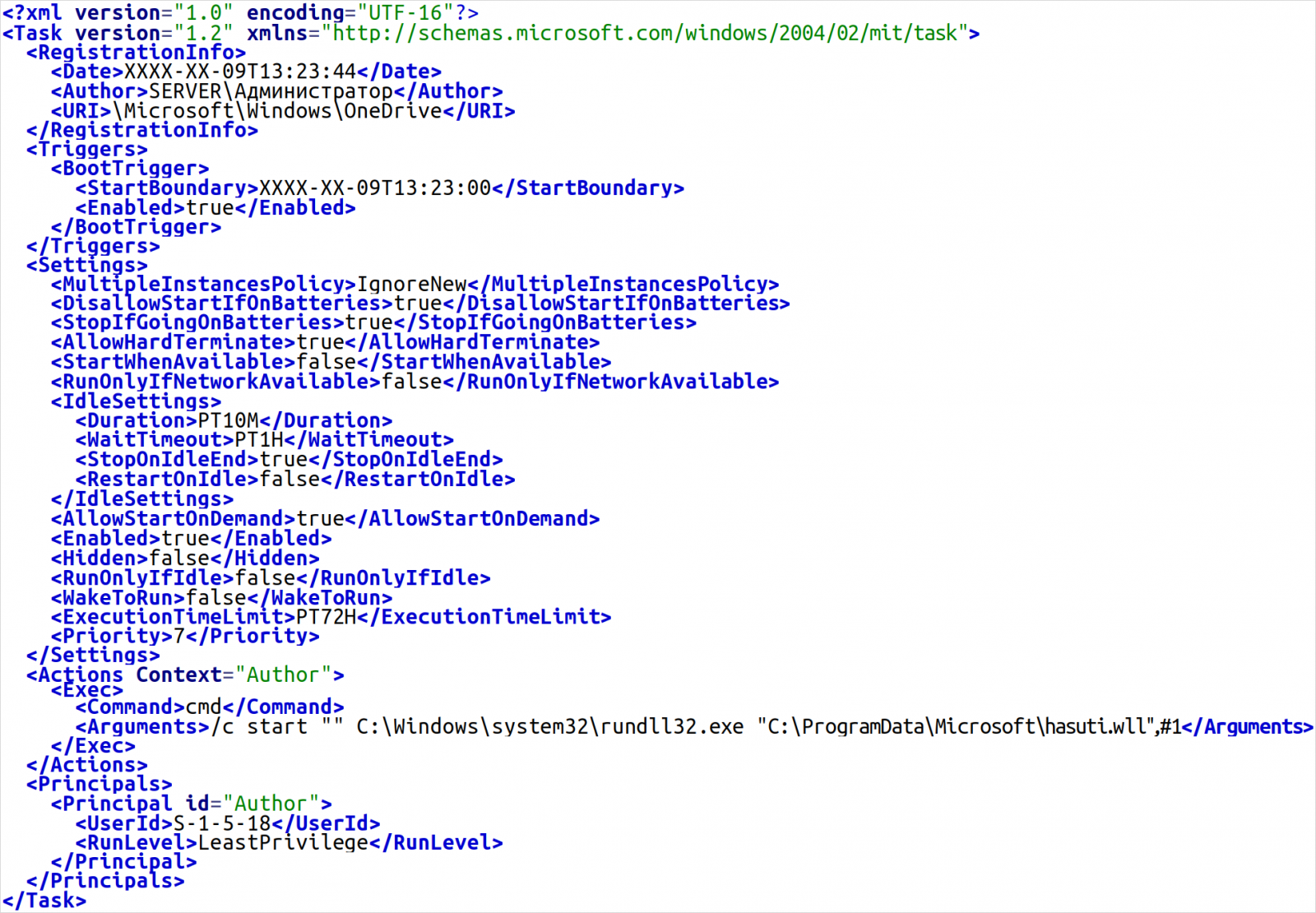

- QUEUESEED/IcyWell/Kapeka: Windows için temel sistem bilgilerini toplayan ve uzak bir sunucudan komutları yürüten C++ arka kapısı. Dosya işlemlerini, komut yürütmeyi ve yapılandırma güncellemelerini yönetir ve kendini silebilir. İletişimler HTTPS aracılığıyla korunur ve veriler RSA ve AES kullanılarak şifrelenir. Windows kayıt defterindeki yapılandırmasını şifreleyerek ve görevleri veya kayıt defteri girdilerini otomatik yürütme için ayarlayarak verilerini depolar ve virüslü sistemlerde kalıcılığı korur.

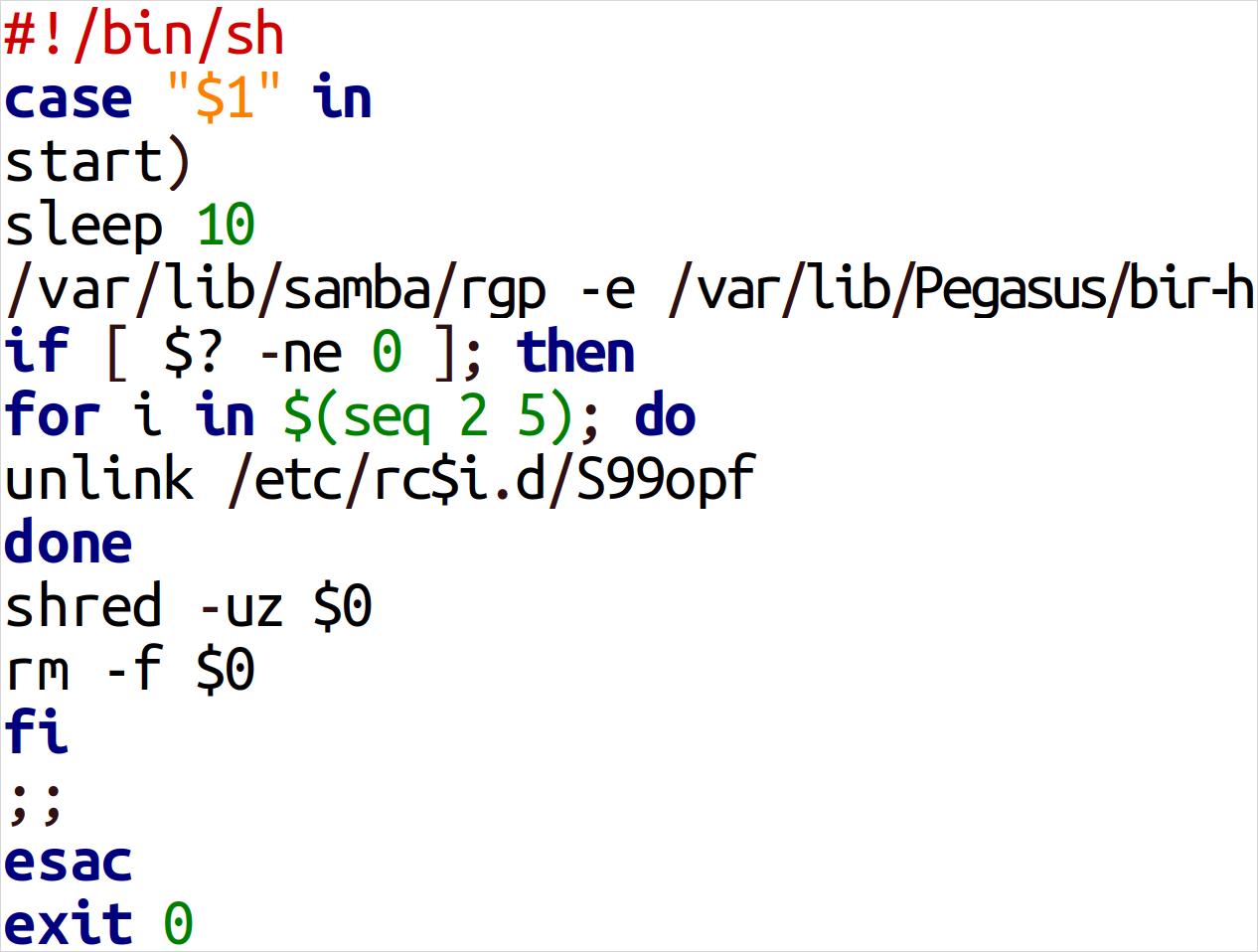

- BIASBOAT (yeni): QUEUESEED’in yakın zamanda ortaya çıkan bir Linux çeşidi. Şifrelenmiş bir dosya sunucusu görünümüne sahiptir ve LOADGRIP ile birlikte çalışır.

- YÜK GRİPİ (yeni): ayrıca QUEUESEED’in C’de geliştirilmiş bir Linux çeşidi olup, ptrace API’sini kullanarak süreçlere bir yük eklemek için kullanılır. Yük genellikle şifrelenir ve şifre çözme anahtarı sabit ve makineye özel bir kimlikten türetilir.

- DEDİKO AKIŞI: Yamux çoklayıcı kitaplığını kullanarak tünel oluşturmak için Windows’ta Go tabanlı kötü amaçlı yazılım kullanımı; Verilerin sızmasına ve komuta ve kontrol sunucusuyla güvenli iletişimin sağlanmasına yardımcı olmak için SOCKS5 proxy işlevselliği sağlar.

CERT-UA’nın soruşturma sırasında keşfettiği ek kötü amaçlı araçlar açık kaynak alanından geliyor ve Weevly web kabuğunu, Regeorg.Neo, Pitvotnacci ve Chisel tünelleyicilerini, LibProcessHider, JuicyPotatoNG ve RottenPotatoNG’yi içeriyor.

Tehdit aktörleri bu araçları kalıcılığı korumak, kötü amaçlı süreçleri gizlemek ve güvenliği ihlal edilmiş sistemlerdeki ayrıcalıklarını yükseltmek için kullandı.

Ukrayna ajansı, bu saldırıların amacının, Rus füze saldırılarının hedeflenen altyapı tesisleri üzerindeki etkisini artırmak olduğuna inanıyor.

Geçtiğimiz hafta Mandiant, Sandworm’un daha önce Avrupa ve ABD’deki kritik altyapılara saldırılarda bulunduğunu iddia eden hacktivist markalı üç Telegram grubuyla bağlantısını açığa çıkardı.

CERT-UA’nın raporu, dosyalar, ana bilgisayarlar ve ağ ayrıntılarını içeren uzun bir güvenlik ihlali göstergeleri listesi sunuyor.