Rus ordusu ve istihbarat servislerinin siber savaş yeteneklerini yanlış bilgilendirme kampanyalarında, bilgisayar korsanlığı operasyonlarında, kritik altyapı kesintilerinde ve İnternet kontrolünde kullanmaya yönelik büyük ölçekli hazırlıkları, yüzlerce sayfalık hassas belgelerin ifşa edilmesiyle ortaya çıktı.

NTC Vulkan adlı bir Rus müteahhidinden sızdırılan belgelerle elde edilen belgeler, Rus istihbarat servislerinin dünya çapında siber faaliyetler planlamak ve yürütmek için ticari şirketlerle nasıl işbirliği yaptığını gösteriyor. Bunlar, proje planları, yazılım açıklamaları, talimatlar, kurumsal yazışmalar ve firmadan mülkiyet devrine ilişkin diğer belgelerden oluşur.

Bilgisayar korsanlarına öğretmek için Vulkan, katılımcıların demiryolu ağlarının ve enerji tesislerinin kontrolünü ele geçirmeye çalıştığı bir eğitim oturumuna ev sahipliği yapıyor.

Sızıntı, şirketin Rusya’nın iç casusluk teşkilatı FSB, silahlı kuvvetlerin ilgili operasyonel ve istihbarat birimleri olan GOU ve GRU ve Rusya’nın istihbarat teşkilatı SVR ile derin bağları olduğunu ortaya koyuyor. uluslararası istihbarat

Rusya’nın Ukrayna’yı işgalinin başlangıcında Suddeutsche Zeitung için çalışan bir Alman muhabire anonim bir kaynak tarafından sağlanan belgeler, o zamandan beri The Washington Post ve Alman medya kuruluşları Paper Trail dahil olmak üzere dünyanın dört bir yanındaki medya kuruluşları tarafından analiz edildi. Medya ve Der Spiegel.

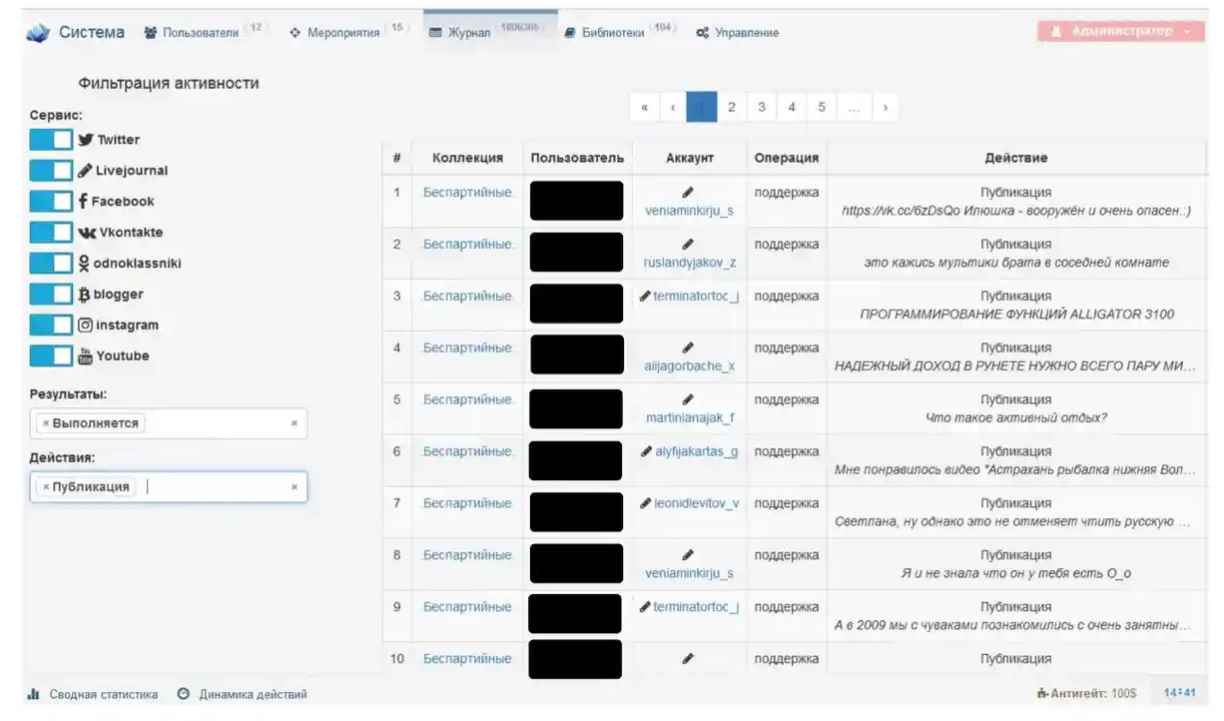

Binlerce sayfalık gizli belgelere göre Vulkan’ın mühendisleri, bilgisayar korsanlığı operasyonlarına yardımcı olmak, ulusal altyapıya yönelik saldırılardan önce personeli eğitmek, yanlış bilgi yaymak ve internetin alanlarını kontrol etmek için Rus askeri ve istihbarat servisleriyle birlikte çalışıyor. Bilgileri gözden geçiren kişilere göre, kimliği belirsiz bir Rus içeriden birinin, NTC Vulkan adlı şirketin Rus hükümeti için bir siber operasyon destek yüklenicisi olarak nasıl çalıştığını ortaya çıkaran belgeleri sızdırdığı bir medya kuruluşları konsorsiyumunu ortaya çıkarın. Söz konusu belgeler, Rus hükümetinin siber operasyonları nasıl kullandığını gözler önüne seriyor. Vulkan’la çalışan mühendisler daha önce Rus askeri ve istihbarat servisleri için sözleşmeli işler yapmış, burada siber operasyonları desteklemişlerdi, ulusal altyapıya yönelik saldırılardan önce ajanları eğitmişlerdi, dezenformasyon yayıyorlardı ve internetin kontrollü alanları. E-postalar, dahili belgeler, proje planları, bütçeler ve sözleşmeler, 2016’dan 2021’e kadar uzanan, açıklanan verilerin içeriklerinden bazılarıdır.

2017’deki NotPetya şifreleme saldırılarının yanı sıra Ukrayna’nın elektrik altyapısına yönelik saldırılarla tanınan Rusya’nın GRU askeri istihbarat teşkilatının hackleme birimi Sandworm, Vulkan’ın müşterilerinden biri. Sızıntılara göre adını Rusça volkan kelimesinden alan Vulkan olarak bilinen örgüt, Rus hükümetinin önemli bir bölümü için görev yapıyor. Bu, yerel karşı istihbarattan sorumlu olan ve FSB olarak da bilinen federal güvenlik hizmetini içerir; SVR dış istihbarat servisi; ve GOU ve GRU olarak bilinen silahlı kuvvetlerin operasyonel ve istihbarat bölümleri.

Vulkan’ın şu anki CEO’su olarak görev yapan Anton Vladimirovich Markov, şirketi 2010 yılında kurdu. The Guardian’da yer alan bir habere göre Vulkan çalışanları, Rusya’nın faaliyetlerini hızlandırdığı Şubat 2022’ye kadar çeşitli Avrupa BT ve siber güvenlik konferanslarında yer aldı. Ukrayna’nın işgali. Elde edilen bilgilere göre, eski işçiler artık Amazon Web Services ve Siemens gibi şirketlerde çalışıyor.

Rus hükümeti, büyük ulusların yönetim yapılarında olduğu gibi, devasa bir askeri-sanayi kompleksine bağımlı. 2011’den beri Vulkan, hem devlet hem de ordu için çok gizli projelerde çalışması için sözleşmeler aldı. Şu anda şirketin yaklaşık yarısı yazılım mühendisi olarak çalışan yaklaşık 120 çalışanı var gibi görünüyor.

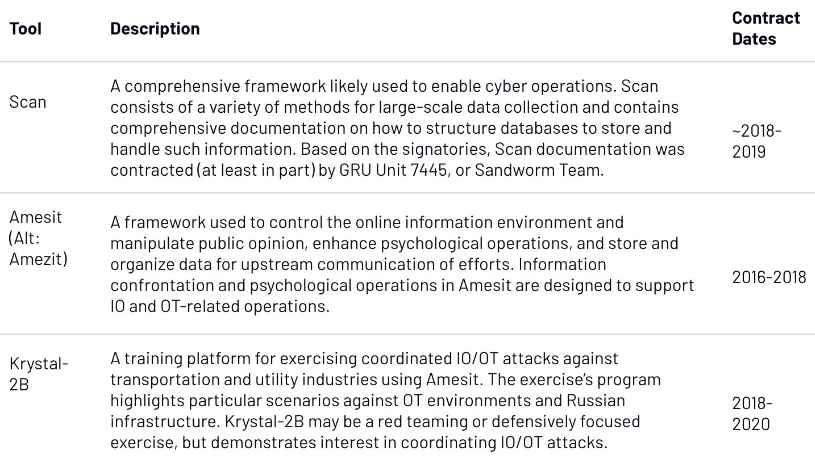

Mandiant’a göre dökümler, Rus istihbarat teşkilatlarıyla yapılan sözleşmelerle bağlantılı üç proje hakkında bilgi içeriyor. Bu programlar Scan-V, Amesit ve Krystal-2B olarak adlandırılır. Söylenenlere göre girişimler, saldırgan siber operasyonları “uygulamak” için “araçları, eğitim programlarını ve kırmızı ekip platformunu” kapsıyor. Bu saldırgan siber operasyonlar, siber casusluk, bilgi operasyonları ve operasyonel ekipmana saldırmayı içerir.

Sözleşmeli NTC Vulkan projesi Scan’de belirtilen yetenekler, operasyonlara giren keşif ve hazırlıkların otomatikleştirilmesine yardımcı olabilir.

Görünüşe göre Scan-V yetkisi, genellikle Sandworm olarak anılan Sovyet askeri birimi 74455’ten geliyor.

Krystal-2B ve Amesit, “demiryolu ve boru hattı kontrol sistemleri için OT test yatağı koşullarını” taklit etmeye odaklanıyor, ancak projeler için belgeler “aynı zamanda, başta enerji hizmetleri ve petrol ve gaz olmak üzere, aynı zamanda su hizmetleri ve ulaşım sistemleri olmak üzere kritik altyapı hedeflerine de ilgi gösteriyor” , demiryolu, deniz ve hava dahil. Demiryolları için işletmeye alma belgesi, “trenlerin hızını manipüle etmek”, “yasa dışı hat aktarmaları oluşturmak” ve “otomobil trafik bariyerlerinin yıkılmasına neden olmak” gibi saldırı senaryolarını içeriyor ve bunların tümü “tren kazalarına ve kazalara neden olma özel amacına sahip. ”

Mandiant tarafından yapılan bir araştırmaya göre, boru hatlarının modellenmesi için gerekli beceriler arasında “vanaları kapatmak, pompaları kapatmak, tankları aşırı doldurmak, içerikleri sızdırmak ve pompada kavitasyon ve aşırı ısınma oluşturmak” yer alıyor.

Vulkan dosyalarını sızdıran isimsiz kişi de büyük riskler alıyordu. Rus hükümeti, ülkeye ihanet ettiğini düşündüğü insanların peşine düşmesiyle tanınır. Sızdıran kişi, bir Alman gazeteciyle yaptığı kısa sohbette, hassas bilgileri yabancı medyaya vermenin tehlikeli olduğunu bildiklerini söyledi. Ancak hayatlarını değiştirecek adımlar atmışlardı. Eski hayatlarını geride bıraktıklarını ve artık “hayalet” olarak yaşadıklarını söylediler.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.