Rus askeri istihbaratına bağlı Sandworm hack grubu, saldırıları ve operasyonları hacktivist gruplar gibi görünen çok sayıda çevrimiçi kişinin arkasına saklıyor.

Mandiant’a göre tehdit aktörü, Rusya lehine anlatılar yaratarak grubun faaliyetlerini güçlendirmek için kullanılan en az üç Telegram kanalıyla bağlantılı.

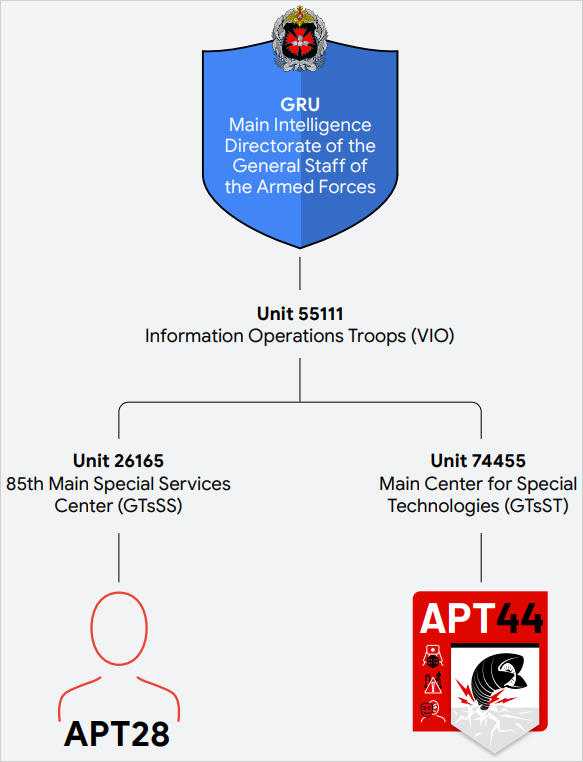

Sandworm – diğer adıyla BlackEnergy, Seashell Blizzard, Voodoo Bear, en az 2009’dan beri aktiftir ve birden fazla hükümet, faaliyetlerini Silahlı Kuvvetler Genelkurmay Ana Müdürlüğü bünyesindeki Özel Teknolojiler Ana Merkezi (GTsST) olan Birim 74455’e bağlamaktadır. Rusya Federasyonu’nun (GU), daha çok Ana İstihbarat Müdürlüğü (GRU) olarak bilinir.

Saldırgan son derece uyarlanabilir ve hem kimlik avı hem de kimlik bilgileri toplama gibi yaygın ilk erişim yöntemlerine güveniyor, aynı zamanda bilinen güvenlik açıklarından ve tedarik zinciri risklerinden yararlanıyor.

Mandiant, grubu APT44 olarak izlemeye başladı ve grubun “kendisini Rusya’nın önde gelen siber sabotaj birimi olarak kabul ettirdiğini” belirtiyor.

Rusya’nın iki yıldan biraz daha uzun bir süre önce Ukrayna’yı işgal etmesinden bu yana Sandworm, veri sızıntıları ve yıkıcı operasyonlar için çevrimiçi kişileri kullanmaya başladı.

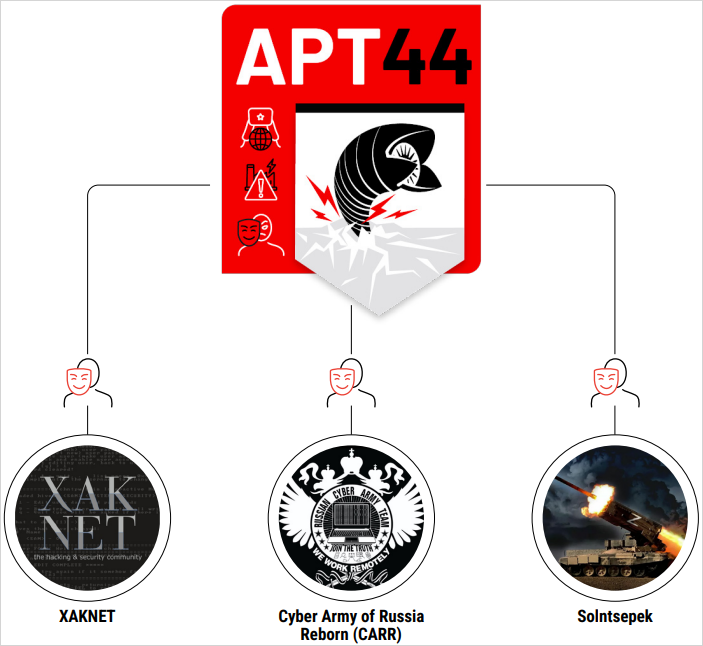

Bugünkü bir raporda Mandiant, Sandworm’un XakNet Team, CyberArmyofRussia_Reborn ve Solntsepek adlı üç ana hacktivist markalı Telegram kanalına güvendiğini ve bunların hepsinin paralel ve birbirinden bağımsız olarak çalıştığını söylüyor.

Tehdit aktörünün bu kimlikler üzerinde ne kadar kontrole sahip olduğu belli değil ancak Google’ın Tehdit Analiz Grubu, CyberArmyofRussia_Reborn vakasında en yakın operasyonel ilişkiyi buldu.

Google TAG, hacktivist gibi görünen grubun YouTube kanalının Sandworm/APT44’e atfedilen altyapıdan oluşturulduğunu tespit etti.

Ek olarak, “Mandiant, kurbanlardan daha sonra CyberArmyofRussia_Reborn Telegram kanalında sızdırılan verileri sızdırmak için kullanılan bilinen APT44 altyapısının yanı sıra, kişinin yayınladığı iddiaların yakın zamansal yakınında Telegram’a çıkış yaptığını gözlemledi.”

Bir noktada, APT44’ün yaptığı bir hata, CyberArmyofRussia_Reborn’un, APT44’ün henüz gerçekleştirmediği bir saldırıyı kanallarında iddia etmesine neden oldu.

Mandiant’ın GRU’ya atfettiği saldırı ve sızıntı faaliyetlerinin çoğu Telegram kişilerini kapsasa da, CyberArmyofRussia_Reborn, ABD ve Polonya’daki su tesislerine ve Fransa’daki bir hidroelektrik tesisine yönelik saldırıları üstlendi.

Her iki durumda da “hacktivistler” operasyonel teknoloji varlıklarının kontrolünü gösteren videolar ve ekran görüntüleri yayınladı.

Mandiant, bu izinsiz girişleri doğrulayamasa da, ABD’deki etkilenen kamu hizmetlerindeki yetkililerin CyberArmyofRussia_Reborn’un ihlal ettiğini iddia ettiği kuruluşlardaki olayları ve arızaları doğruladığını belirtiyor.

Solntsepek kanalı, APT44’ün yıkıcı siber saldırılarından pay almaya başladığı 2023 yılında “hacker grubu” olarak yeniden adlandırılmadan önce Ukraynalı askeri ve güvenlik personelinin kişisel bilgilerini sızdırmıştı.

Raporda Mandiant, “Operasyonel etkisini en üst düzeye çıkarmaya yönelik kaba bir girişimin ötesinde, bu takip bilgi operasyonlarının APT44 tarafından muhtemelen birden fazla savaş zamanı hedefine hizmet etmeyi amaçladığını değerlendiriyoruz” diye açıklıyor.

“Bu amaçlar arasında bilgi alanını Rusya lehine anlatılarla hazırlamak, yerli ve yabancı izleyiciler için savaşa yönelik halk desteği algısı oluşturmak ve abartılı etki iddialarıyla GRU’nun siber yeteneklerini daha güçlü göstermek yer alıyor” – Mandiant

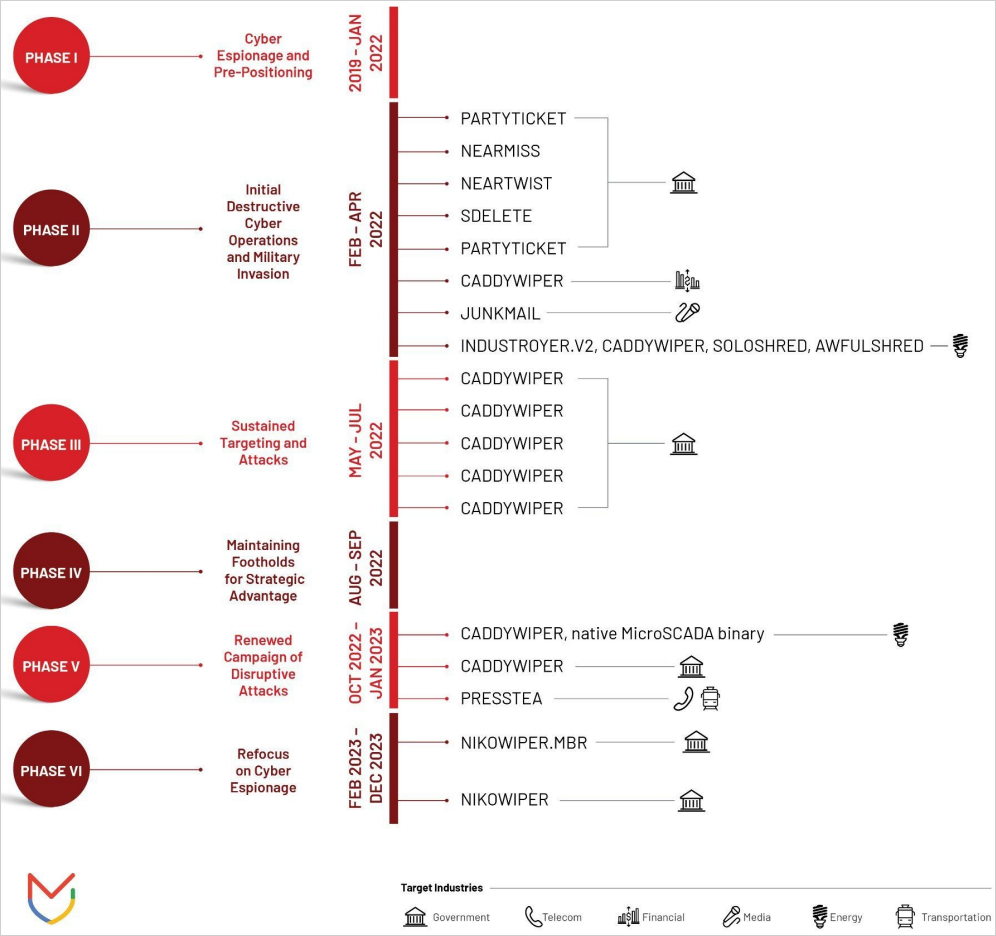

Ukrayna’daki savaş Sandworm’u, devlet ağları, telekomünikasyon sağlayıcıları, haber medyası ve elektrik şebekesi de dahil olmak üzere ülkenin kritik altyapısına ve hizmetlerine zarar vermeyi amaçlayan çok yönlü saldırılar başlatmasıyla kötü bir üne kavuşturdu.

Bu dönemde Rus bilgisayar korsanları, verileri kurtarılamayacak kadar silmek için bir dizi kötü amaçlı yazılımdan yararlandı.

Görünen o ki Sandworm, geçici de olsa, Ukrayna’daki sabotaj saldırılarından, Rus hacktivistlerin gücü ve GRU’nun siber yetenekleri hakkındaki yerli ve yabancı algıyı değiştirmek için casusluk ve etki odaklı operasyonlara odaklandı.

APT44’ün bu yılki etkinliği

Mandiant’ın raporu, APT44’ün zengin bir kötü amaçlı yazılım seti kullanımı, kimlik avı kampanyaları ve hedeflenen ağlarda ilk erişim ve sürekli operasyonlar için güvenlik açığından yararlanılması konusunu detaylandırıyor ve birkaç özel örnek olay incelemesi sunuyor:

- APT44, hassas bilgilerin sızdırılmasını içeren siber operasyonlar kullanarak ve seçim sonuçlarını etkilemek için kötü amaçlı yazılımlar kullanarak NATO ülkelerindeki seçim sistemlerini hedeflemeye devam ediyor.

- Grup, savaş alanlarında ele geçirilen mobil cihazlardan veri çıkarmak da dahil olmak üzere Rus askeri avantajlarını desteklemek için istihbarat toplamaya olan odağını artırdı.

- APT44, daha fazla kötü amaçlı etkinlik için yüksek değerli ağlara erişimi sürdürmeyi amaçlayan, küresel posta sunucularını hedef alan yaygın kimlik bilgisi hırsızlığı gerçekleştiriyor.

- Grup, kimlik avı mesajları kullanarak Rus hükümetinin faaliyetlerini araştıran gazetecileri ve Bellingcat gibi kuruluşları hedef alıyor.

- Yılın başından bu yana APT44, siyasi hoşnutsuzluğu ifade etmek veya şikayetlere misilleme yapmak için NATO ülkelerindeki kritik altyapılara karşı yıkıcı kötü amaçlı yazılımlar kullanarak siber operasyonlar yürütüyor.

- APT44’ün faaliyetleri Ukrayna üzerinde yoğunlaşmış durumda; istihbaratı bozmak ve toplamak için devam eden operasyonlar, bölgedeki Rus askeri ve siyasi hedeflerini destekliyor.

Mandiant, APT44’ün faaliyet kalıplarına göre grubun yaklaşan ulusal seçimlere ve ABD dahil çeşitli ülkelerdeki diğer önemli siyasi olaylara müdahale etme girişiminde bulunma ihtimalinin çok yüksek olduğu konusunda uyarıyor

Ancak araştırmacılar, savaş devam ettiği sürece Ukrayna’nın tehdit aktörlerinin öncelikli odak noktası olmaya devam edeceğine inanıyor. Aynı zamanda Sandworm, küresel düzeydeki stratejik hedeflere yönelik operasyonları yürütmek için yeterince çok yönlüdür.