Krasnoyarsk Bölgesel Havayolları (Krasavia), birincil çevrimiçi hizmetlerini çalışmaz hale getiren sofistike bir siber saldırıyı doğruladı.

İhlal, havayolunun web portalını ve Yolcu Hizmet Sistemi (PSS) ve uçuş planlama uygulamaları dahil olmak üzere ilişkili arka uç sistemlerini hedefledi.

Sonuç olarak, yolcular şu anda e-bilet alımlarını tamamlayamıyor veya çevrimiçi olarak check-in yapamıyor ve Krasavia’yı uçuş atamaları, mürettebat planlaması ve zemin işleme için manuel süreçlere geri dönmesini istiyor.

Havayolunun basın hizmetine göre, olay ilk olarak yaklaşık 08:00 MSK’da tespit edildi, ağ saldırısı algılama sisteminden (IDS) otomatik uyarılar, yetkilendirilmemiş erişim denemeleriyle birleştirilen dağıtılmış bir hizmet reddi (DDOS) saldırısı ile tutarlı anormal trafik modellerini gösterdi.

Müteakip analiz, muhtemelen çevre duvarlarını atlamak için sıfır gün istismarından yararlanarak ve kurumsal ağda özel bir kötü amaçlı yazılım türü kullanan kötü niyetli yükleri ortaya çıkardı.

Krasavia, olay müdahale planını hemen etkinleştirdi, etkilenen sunucuları izole ederek ve bir kök neden analizi yapmak için harici bir dijital adli tıp ekibine katıldı.

Yolculara havayolu çağrı merkezleriyle iletişim kurmaları veya seyahat düzenlemek için çevrimdışı bilet ajanslarını ziyaret etmeleri tavsiye edilmiştir.

Havayolu, “Şu anda sonuçlardan kaçınmak ve en aza indirmek için mümkün olan her şeyi yapıyoruz” dedi.

“Tüm uçuşlar manuel uçuş ve uçuş yönetimine geçti. Ne yazık ki biletler artık çevrimiçi olarak mevcut değil. İnsanlar bizimle iletişime geçiyor ve onları çevrimdışı ajanslara yönlendiriyoruz.”

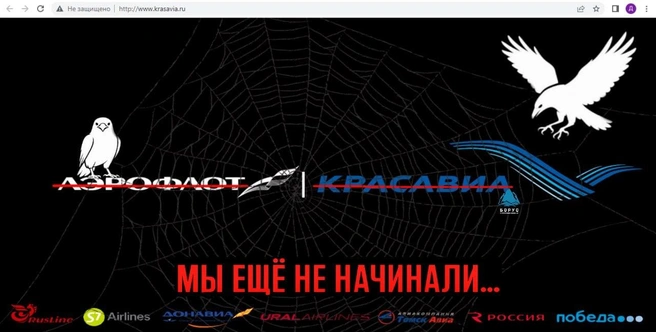

Krasavia web sitesi aşağı

Raporlara göre, Krasavia web sitesi aşağı ve restorasyon için net bir zaman çizelgesi olmadığında, telgraf üzerinden bir kriz iletişim kanalı tek geçici bilgi kaynağı olarak ortaya çıktı.

Borus Telegram kanalı başlangıçta derhal kaldırılmadan önce tehlikeye atılan ana sayfanın bir ekran görüntüsünü yayınladı.

Krasavia, veri açığa çıkma derecesi hakkında yorum yapmayı reddetti, ancak Rusya’nın iletişim denetimi (Roskomnadzor) ve Ulusal Bilgisayar Olay Müdahale Ekibi (CERTR-RU) ile koordine edilen bir iç denetimin devam ettiğini doğruladı.

Bu olay, bu yaz başlarında Aeroflot’a yapılan yüksek profilli saldırıya çarpıcı benzerlikler taşıyor ve bu da uçuş operasyonlarını ve yer kontrol sistemlerini bozmak için üçüncü taraf yazılımlardaki güvenlik açıklarından yararlanıyor.

Bu durumda, Aeroflot’un Güvenlik Operasyon Merkezi (SOC), ihlali içermeden önce uzaktan erişim truva atları (sıçanlar) kullanan tehdit aktörleri tarafından yanal hareketi tespit etti.

Endüstri uzmanları, genellikle birbirine bağlı BT ve operasyonel teknoloji (OT) sistemlerine olan güvenleri nedeniyle, genellikle çok faktörlü kimlik doğrulama (MFA) ve gerçek zamanlı uç nokta tespiti ve yanıt (EDR) gibi güçlü güvenlik kontrollerine sahip olan eski altyapı nedeniyle birincil bir hedef olarak kaldığı konusunda uyarıyorlar.

Krasavia, yolculara güvenliğin bağımsız kalmasını ve uçuş ekiplerinin güvenli iletişim için standart işletim prosedürlerine (SOP) devam etmesini sağlar.

Sistem kurtarma ve biletleme yeniden başlatma ile ilgili güncellemeler, havayolunun sosyal medya hesaplarında ve resmi basın bültenlerinde yayınlanacaktır.

Soruşturma devam ettikçe, daha geniş havacılık sektörü yakından izliyor ve gelişmiş tehdit istihbarat paylaşımı ve sertleştirilmiş siber güvenlik savunmalarının gelecekteki aksamaları azaltmak için kritik olduğunu kabul ediyor.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.