Rusya bağlantılı TAG-70 adlı aktör, Ukrayna, Gürcistan ve Polonya’daki posta sunucularını hedef alarak, özellikle Ukrayna’nın savaş çabaları ile ilgili olmak üzere Avrupa’nın siyasi ve askeri faaliyetleri hakkında istihbarat toplamayı amaçlıyor.

Recorded Future’dan Insikt Grubu, Belarus ve Rusya için çalıştığı ve Aralık 2020’den bu yana Avrupa ve Orta Asya’daki hükümet, askeri ve altyapı kuruluşlarını hedef aldığı iddia edilen potansiyel bir tehdit aktörü olan TAG-70’i tespit etti. En son saldırı turu Ekim ve Aralık 2023 arasında gözlemlendi. .

Grup aynı zamanda Winter Vivern, TA-473 ve UAC-0114 olarak da biliniyor. Insikt Group’un raporuna (PDF) göre, Tag-70’in Avrupa genelinde Roundcube web posta sunucularındaki siteler arası komut dosyası çalıştırma (XSS) güvenlik açıklarından yararlandığı keşfedildi.

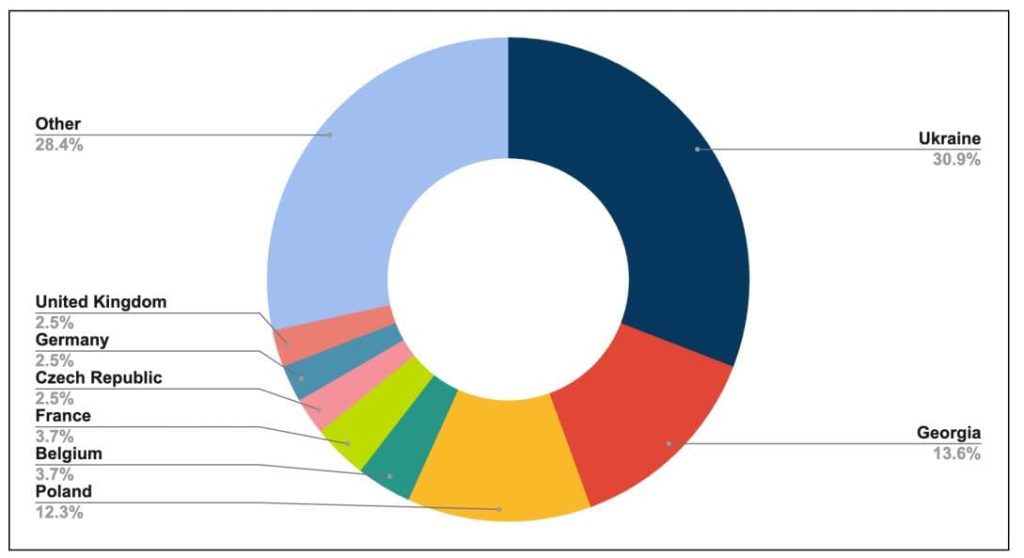

Grup esas olarak Gürcistan, Polonya ve Ukrayna’daki hükümet, askeri ve ulusal altyapıyı hedef alırken, Belçika, Fransa, Çek Cumhuriyeti, Almanya ve Birleşik Krallık’ta da hedefler gözlemlendi.

TAG-70’in, aralarında Moskova ve Hollanda’daki İran Büyükelçilikleri ve İsveç’teki Gürcistan Büyükelçiliği’nin de bulunduğu 80 kuruluştaki posta sunucularına yetkisiz erişim sağlamak için sosyal mühendislik tekniklerini kullandığı bildirildi.

Kampanya, potansiyel olarak stratejik avantajlar elde ederek veya Avrupa’nın güvenliğini ve ittifaklarını zayıflatarak Avrupa’nın siyasi ve askeri meseleleri hakkında istihbarat toplamayı amaçlıyordu. Sunucular öncelikle Ukrayna (%30,9), Gürcistan (%13,6) ve Polonya’da (%12,3) etkilendi

Bu casusluk saldırısı, JavaScript verilerini dağıtmak için hedef odaklı kimlik avı e-postaları kullanıyor ve CVE-2023-563 olarak izlenen Roundcube güvenlik açığından yararlanıyor. Kötü amaçlı kod, kullanıcıların Roundcube oturumunu kapatarak yeni bir oturum açma penceresi sunar.

Sıfır gün istismarı, ulaşım, eğitim, kimya ve biyolojik araştırma sektörleri de dahil olmak üzere 80 kuruluştaki posta sunucularına yetkisiz erişime izin verdi. Faaliyet, BlueDelta ve Sandworm gibi Rusya bağlantılı diğer tehdit gruplarının Roundcube gibi e-posta çözümlerini de hedef alan önceki kampanyalarına benziyor.

Ele geçirilen e-posta sunucuları Ukrayna’nın savaş çabaları, diplomatik ilişkileri ve koalisyon ortakları için önemli bir risk oluşturuyor. Araştırmacılar, Roundcube dahil web posta yazılım platformlarını hedef alan siber casusluk gruplarının Ukrayna’nın savunma çabaları, ortak ülkeleri ve üçüncü taraf işbirlikleri hakkındaki hassas bilgileri açığa çıkarabileceği konusunda uyarıyor. Ukrayna’daki çatışma devam ettikçe ve AB ve NATO ile gerilimler arttıkça bu grupların bu platformları hedef almaya devam edeceğini öngörüyorlar.

Kuruluşlar, tehdidi azaltmak için Roundcube kurulumlarına yama yapmalı, güvenlik ihlali göstergelerini (IoC’ler) tespit etmeli ve güçlü siber güvenlik önlemleri uygulamalıdır. Diğer etkili güvenlik önlemleri arasında e-posta güvenliğinin güçlendirilmesi, şifrelemenin tercih edilmesi, güvenli e-posta ağ geçitleri, düzenli denetimler, çalışanların farkındalık eğitimi ve ağ segmentasyonu yer alır. Gelişmiş saldırı yöntemleri ve potansiyel ulusal güvenlik etkisi, dikkatli olma ve farkındalık ihtiyacını vurgulamaktadır.

İLGİLİ MAKALELER

- Microsoft Yöneticilerinin E-postaları Rusya’daki Hackerlar Tarafından İhlal Edildi

- Rus Bilgisayar Korsanları Kimlik Avı Saldırılarında Telekopye Araç Kitini Kullanıyor

- Rus APT29, TeamCity İhlalinde ABD Biyomedikal Devini Hackledi

- Microsoft Outlook Kusuru Rus Orman Blizzard Grubu Tarafından İstismar Edildi

- Rus Midnight Blizzard Hackerları Hassas Saldırıyla MS Teams’i Vurdu