Rus devlet destekli hack grubu Gamaredon (diğer adıyla “shuckworm”) Ukrayna’daki bir Batı ülkesinin askeri misyonunu, çıkarılabilir sürücülerden dağıtılan saldırılarda hedefliyor.

Symantec Tehdit Araştırmacıları, kampanyanın Şubat 2025’te başladığını ve Mart ayına kadar devam ettiğini ve bilgisayar korsanlarının verileri dışarı atmak için Gammasteel Info-Info-Issouring kötü amaçlı yazılımlarının güncellenmiş bir sürümünü kullandığını söyledi.

Rapora göre, enfekte olmuş sistemlere ilk erişim, muhtemelen GameRon’un geçmişte kullandığı bir vektör olan kötü niyetli .lnk dosyaları içeren çıkarılabilir sürücüler yoluyla elde edildi.

Araştırmacılar, VBS komut dosyalarından PowerShell tabanlı araçlara geçiş, yükler için daha fazla şaşkınlık ve kaçınma için meşru hizmetlerin artması da dahil olmak üzere tehdit oyuncunun taktiklerinde bir değişikliğe dikkat çekiyor.

Ukrayna’daki son Gamaredon saldırıları

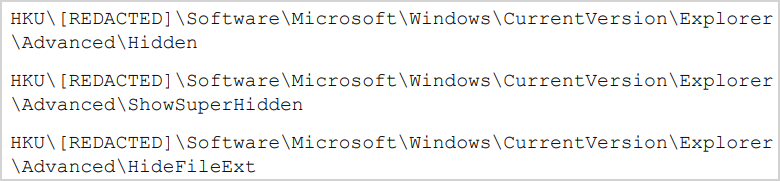

Soruşturma sırasında araştırmacılar, uzlaşılan sistemin Windows kayıt defterinde, kullanıcısist anahtarının altında yeni bir değer fark ettiler, bu da enfeksiyonun bir kısayol dosyasından harici bir sürücüden başladığını gösteriyor. files.lnk.

Ardından, yoğun bir şekilde gizlenmiş bir komut dosyası iki dosya oluşturur ve çalıştırır. İlk işler komut ve kontrol (C2) iletişimini, meşru hizmetleri kullanarak sunucu adresini çözmek ve CloudFlare korumalı URL’lere bağlanır.

İkinci dosya, LNK dosyalarını kullanarak diğer çıkarılabilir ve ağ sürücülerini enfekte etmek için yayma mekanizmasını işlerken, aynı zamanda bazı klasörleri ve sistem dosyalarını uzlaşmayı gizlemek için gizler.

Kaynak: Symantec

Ardından, Gamaredon, enfekte olmuş cihazın ekran görüntülerini yakalayabilen ve dışarı açabilecek ve yüklü antivirüs araçları, dosyaları ve çalıştırma işlemleri hakkında bilgi toplayabilen bir keşif PowerShell betiği kullandı.

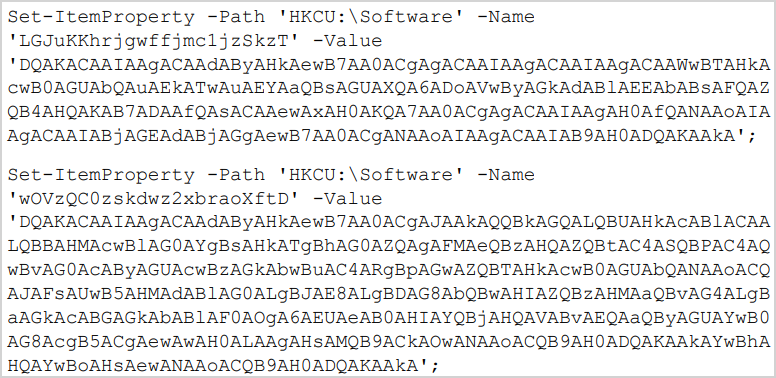

Gözlemlenen saldırılarda kullanılan son yük, Gammasteel’in Windows kayıt defterinde saklanan PowerShell tabanlı bir sürümüdür.

Kaynak: Symantec

Kötü amaçlı yazılımlar, Gamaredon’un casuslukla devam eden ilgisini doğrulayan masaüstü, belgeler ve indirmeler gibi çeşitli yerlerden belgeleri (.doc, .pdf, .xls, .txt) çalabilir.

Nihayetinde, kötü amaçlı yazılım, dosyaları karmak için ‘certutil.exe’ kullanır ve PowerShell Web isteklerini kullanarak bunları açığa çıkarır. Eksfiltrasyon başarısız olursa, Gamaredon çalınan verileri aktarmak için Tor üzerinden Curl kullanır.

Son olarak, hedef bilgisayarda kalıcılık oluşturmak için ‘HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run’a yeni bir anahtar eklenir.

Son Gamaredon kampanyası, tehdit grubunun diğer Rus devlet aktörlerine kıyasla sınırlı karmaşıklığına rağmen operasyonel gizliliği ve etkinliği artırma çabasını yansıtıyor.

Symantec, tehdit grubunun TTP’lerinde (taktikler, teknikler ve prosedürler) çeşitli artımlı ama anlamlı gelişmelerin, özellikle Gamaredon’un değişmez azimini göz önünde bulundurarak, Batı ağlarına getirdiği riskleri artırdığını söylüyor.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.