Rus hackerlar, ABD Devlet Bakanlığı yetkilileri taklit eden gelişmiş sosyal mühendislik saldırılarında uygulamaya özgü şifrelerden yararlanarak çok faktörlü kimlik doğrulama ve Gmail hesaplarına erişiyor.

Tehdit oyuncusu, Rusya’nın tanınmış akademisyenlerini ve eleştirmenlerini, ilgilenen kişileri harekete geçirmek için acele etmeyen “sofistike ve kişiselleştirilmiş yeni bir sosyal mühendislik saldırısı” olarak tanımlanan şeyde hedef aldı.

Nisan ve Haziran ayları arasında, bilgisayar korsanları, alıcıları Gmail hesaplarına erişim sağlayacak uygulamaya özgü şifreler oluşturmaya ve paylaşmaya ikna etmeyi amaçlayan titizlikle geliştirilen kimlik avı mesajları sundu.

Uygulamaya özgü bir şifre, iki faktörlü kimlik doğrulama (2FA) etkinse Google hesabınıza erişme izni olarak kabul edilen üçüncü taraf uygulamalara (örneğin bir e-posta istemcisi) izin vermek için tasarlanmıştır.

Google Tehdit İstihbarat Grubu’ndaki güvenlik araştırmacıları siber oyuncuyu UNC6293 olarak izliyor. Devlet destekli olduklarına ve Rusya’nın Dış İstihbarat Servisi (SVR) altındaki bir tehdit grubu olan APT29 ile ilişkili olabileceğine inanıyorlar.

APT29, birden fazla adın (Noblebaron, Nobelium, Cozy Bear, Cozyduke, Midnight Blizzard) altında izlenir ve en az 2008’den beri faaliyet göstermektedir.

Hedefleri arasında hükümet ağları, araştırma enstitüleri ve düşünce kuruluşları bulunmaktadır.

Yavaş tempolu kimlik avı

Akademik Araştırma Grubu Citizen Lab, UNC6293’ün Spearphishing kampanyasından Rus bilgi operasyonları uzmanı Keir Giles’i hedefleyen bir olayı araştırdı.

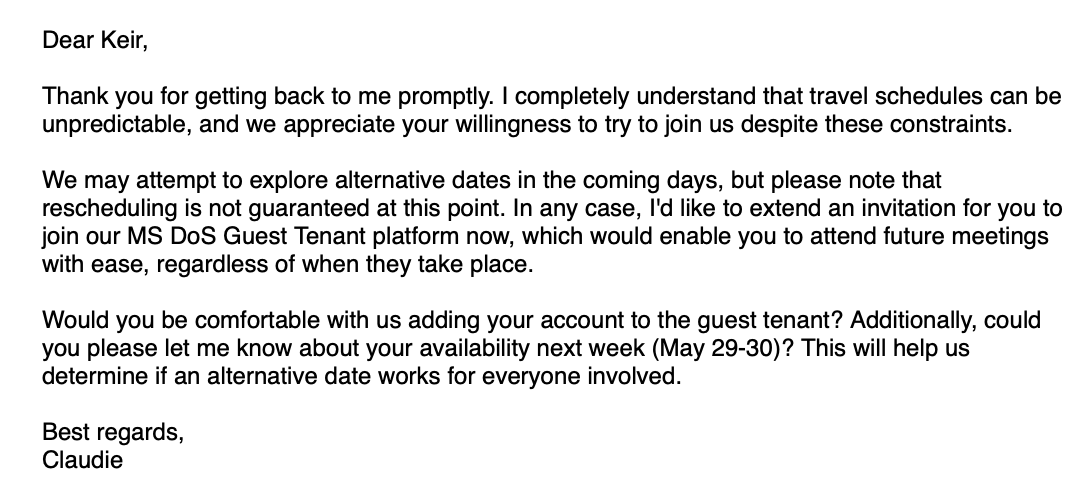

Saldırı, ABD Dışişleri Bakanlığı’ndan iddia edilen Claudie S. Weber tarafından imzalanan ve Giles’i “özel bir çevrimiçi sohbete” davet ettiği bir e -posta ile başlıyor.

Mesaj bir Gmail hesabından teslim edilmesine rağmen, @State.gov E -posta adresleri, Claudie S. Weber için biri de dahil olmak üzere Karbon Kopyalama (CC) hattında bulunur ve iletişimin resmi olduğunu daha güvenilir hale getirir.

Araştırmacılar, ABD Dışişleri Bakanlığı tarafından istihdam edildiğine dair herhangi bir “Claudie S. Weber” kanıtı bulamadıklarını söylüyorlar.

“Saldırganın Dışişleri Bakanlığı’nın e -posta sunucusunun tüm mesajları kabul edecek şekilde yapılandırıldığının ve adres mevcut olmasa bile ‘sıçrama’ yanıtı yaymadığının farkında olduğuna inanıyoruz” – Citizen Lab

Giles’in ilgisini dile getirdiği, ancak belirtilen günde mevcut olmayabileceğini açıkladığı birkaç e -posta borsasından sonra, tehdit oyuncusu onu Dışişleri Bakanlığı’nın “MS DOS Konuk Kiracı” platformuna katılmaya davet etti ve bu da gelecekteki toplantılara, gerçekleştiklerinde ne olursa olsun kolaylıkla katılmanızı sağlayacak ”.

Kaynak: Citizen Lab

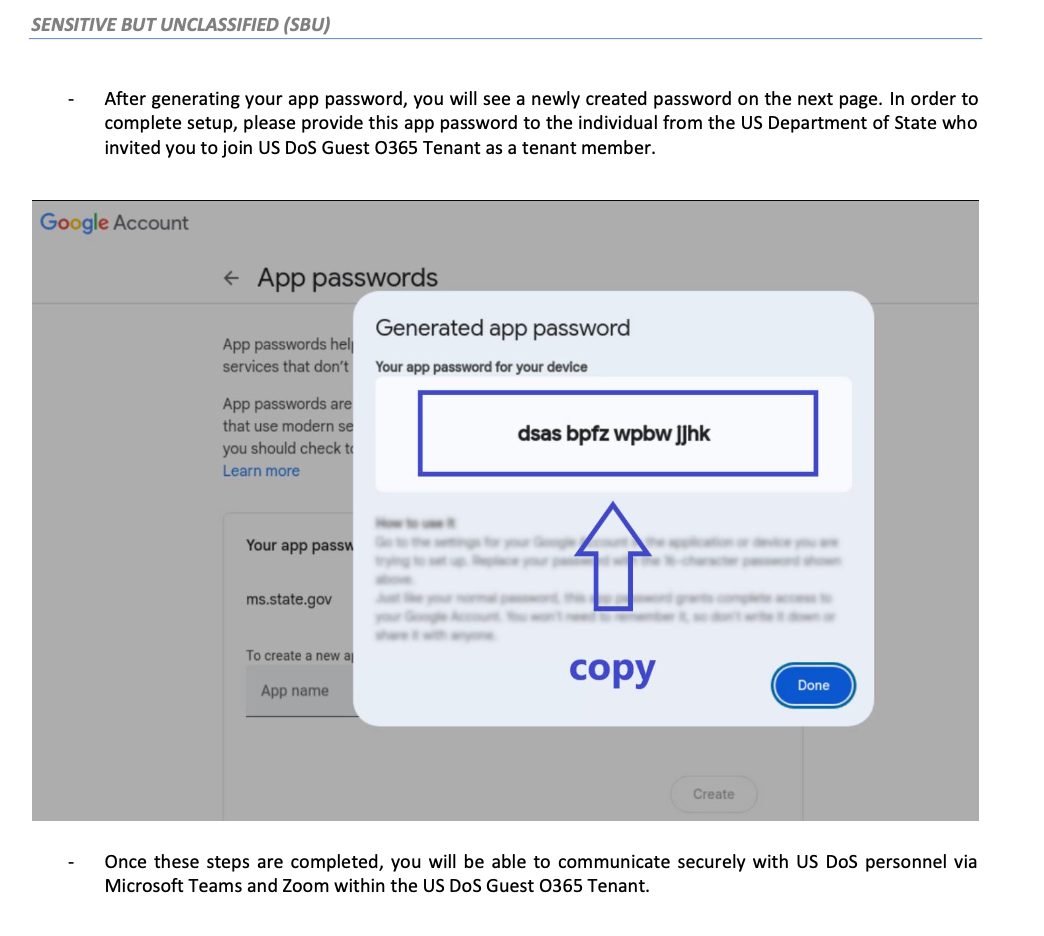

Giles kabul etti ve bir Google hesabında uygulamaya özgü bir şifrenin nasıl oluşturulacağını detaylandıran bir PDF dosyası gönderildi; bu, konuk kullanıcı olarak iddia edilen platforma kaydolmak için gerekli.

Aldatmacadaki daha sonraki bir adım, uygulamaya özgü şifrenin paylaşılmasını içeriyordu.

Bunun bir açıklaması, ABD DOS çalışanları ve Gmail hesapları olan harici kullanıcılar arasındaki platform üzerinde güvenli iletişimi kolaylaştıran alternatif bir çözüm olduğunu söyleyerek talimatlarda özetlendi.

Citizen Lab araştırmacıları, hedef, bir Dışişleri Bakanlığı platformuna güvenli bir şekilde erişmek için uygulamaya özgü bir şifre oluşturduklarına ve paylaştıklarına inanıyor olsa da, saldırgana Google hesaplarına tam erişim sağlıyorlar.

Kaynak: Citizen Lab

Google Tehdit İstihbarat Grubu (GTIG) araştırmacıları, bu mezarlık kampanyasının en az Nisan ayında başladığını ve Haziran ayının başına kadar devam ettiğini belirlediler.

Bu dönemde, biri ABD Dışişleri Bakanlığı ile ilgili temalara ve diğeri Ukrayna ve Microsoft ile ilişkili yemleri kullanan iki kampanya belirlediler.

Her iki kampanya da konut vekillerini içeriyordu (91.190.191[.]117) ve altyapıdaki sanal özel sunucular (VPS) sunucuları, tehdit oyuncusunun tehlikeye atılmış e -posta hesaplarına giriş yaparken anonim kalmasına izin verir.

Citizen Lab ve GTIG tarafından gözlemlenen iki sosyal mühendislik kampanyası ustaca hazırlanmış ve aldatmaya katkıda bulunmak için tasarlanmış çeşitli sahte kimliklere, hesaplara ve çeşitli malzemelere güvenmiştir.

Gelişmiş kimlik avı taktikleri ile hedeflenen kullanıcılar, tipik olarak çatışmalar, dava veya savunuculuk ile ilgili yüksek profilli konularda yakından ilgilenen bireylerdir.

Onları yetenekli saldırganlardan korumak için Google, hesapta güvenlik önlemlerini yükselten ve uygulamaya özgü bir şifre oluşturmaya veya belirli bir passey sağlamadan giriş yapmasına izin vermeyen gelişmiş koruma programına kaydolmanızı önerir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.