Rusya bağlantılı Gamaredon grubu tarafından yürütülen devam eden bir casusluk kampanyası, Ukrayna hükümeti, savunma ve kolluk kuvvetleri çalışanlarını bir parça özel yapım bilgi çalma kötü amaçlı yazılımıyla hedef alıyor.

Cisco Talos araştırmacıları Asheer Malhotra ve Guilherme Venere, The Hacker News ile paylaşılan teknik bir yazıda, “Düşman, Rusya’nın Ukrayna’yı işgaliyle ilgili yemler içeren kimlik avı belgeleri kullanıyor” dedi. “LNK dosyaları, PowerShell ve VBScript ilk erişimi sağlarken, kötü amaçlı ikili dosyalar bulaşma sonrası aşamada dağıtılır.”

2013’ten beri aktif olan Gamaredon – aynı zamanda Actinium, Armageddon, İlkel Ayı, Shuckworm ve Trident Ursa olarak da bilinir – Rusya’nın Şubat 2022’nin sonlarında Ukrayna’yı askeri işgalinin ardından Ukrayna kuruluşlarına yönelik çok sayıda saldırıyla bağlantılı olmuştur.

Ağustos 2022’de gözlemlenen hedeflenen kimlik avı operasyonu, Symantec tarafından geçen ay ortaya çıkarılan ve Giddome ve Pterodo gibi kötü amaçlı yazılımların kullanımını içeren benzer izinsiz girişleri de takip ediyor. Bu saldırıların birincil amacı, casusluk ve veri hırsızlığı için uzun vadeli erişim sağlamaktır.

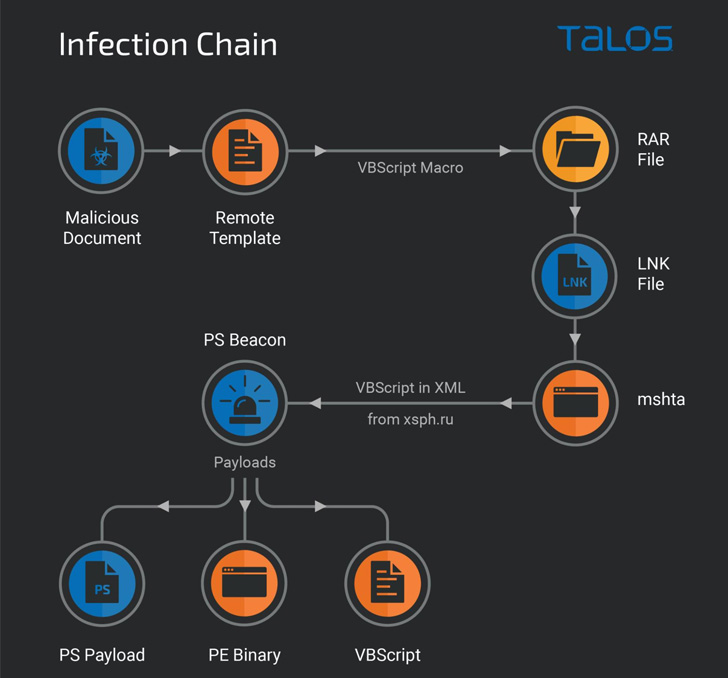

Hedefleri etkilemek için e-posta mesajları yoluyla dağıtılan Ukrayna’nın Rus işgaliyle ilgili yemleri içeren sahte Microsoft Word belgelerinden yararlanmayı gerektirir. Açıldığında, LNK dosyalarını içeren RAR’ı almak için uzak şablonlar içinde gizlenmiş makrolar yürütülür.

Görünüşe göre LNK dosyaları, şüpheli olmayan kurbanları kısayolları açmaları için kandırmak için Ukrayna’nın Rus işgaliyle ilgili istihbarat brifinglerine atıfta bulunuyor ve sonuçta bir sonraki aşama yüklerinin önünü açan bir PowerShell işaret komut dosyasının yürütülmesiyle sonuçlanıyor.

Bu, güvenliği ihlal edilmiş sisteme kalıcı erişim sağlamak ve dosyaları yağmalayabilen yeni bir kötü amaçlı yazılım (.doc, .docx, .xls, .rtf, .odt, .txt, .jpg, .jpg, . jpeg, .pdf, .ps1, .rar, .zip, .7z ve .mdb) ve makineye bağlı herhangi bir çıkarılabilir sürücüden.

Araştırmacılar, Giddome arka kapı ailesinin bir bileşeni olabileceğini ekleyerek, “Bilgi hırsızı, belirli dosya türlerini sızdırma ve virüslü bir uç noktaya ek ikili ve komut dosyası tabanlı yükleri dağıtma yeteneklerini içeren çift amaçlı bir kötü amaçlı yazılımdır.” Dedi.

Bulgular, Rusya ile Ukrayna arasındaki çatışmanın ortasında siber saldırıların modern hibrit savaş stratejisinin önemli bir parçası olmaya devam ettiği bir zamanda geldi. Bu ayın başlarında, Google’ın Tehdit Analizi Grubu (TAG), Conti siber suç karteli ile bağlantıları olan bir grup tarafından düzenlenen beş farklı kampanyayı ifşa etti.