Bir Rus programcının Rusya Federal Güvenlik Servisi (FSB) tarafından on beş gün süreyle gözaltına alınması ve telefonuna el konulmasının ardından, geri döndüğünde cihazına gizlice yeni bir casus yazılımın yüklendiği ortaya çıktı.

Programcı Kirill Parubets, Ukrayna’ya bağış yapmakla suçlandıktan sonra FSB tarafından tutuklandı. Programcı, mobil cihazına yeniden erişim sağladıktan sonra, cihazın olağandışı davranışlar sergilemesi ve “Arm cortex vx3 senkronizasyonu” şeklinde bir bildirim görüntülemesi nedeniyle cihazın Rus hükümeti tarafından tahrif edildiğinden şüphelendi.

Adli analiz için Citizen Lab ile paylaştıktan sonra müfettişler, Google Play’de 10.000.000’den fazla indirilen meşru ve popüler Android uygulaması ‘Cube Call Recorder’ı taklit eden casus yazılımın cihaza yüklendiğini doğruladılar.

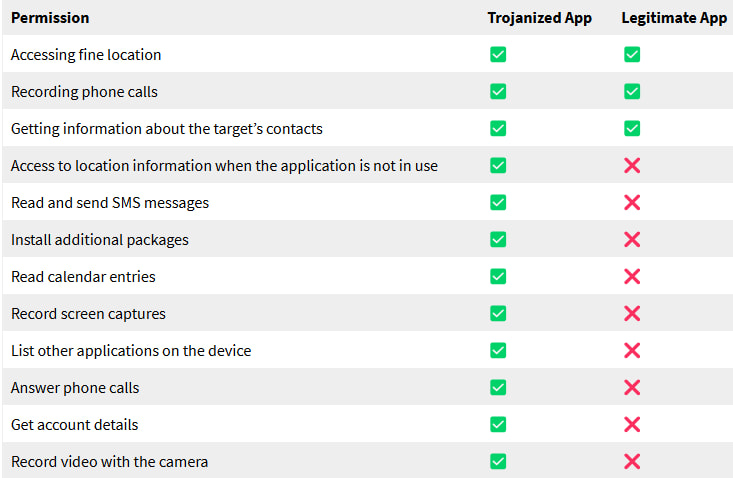

Ancak meşru uygulamanın aksine, casus yazılımın geniş bir izin yelpazesine erişimi vardır, bu da ona cihaza sınırsız erişim sağlar ve saldırganların telefondaki etkinlikleri izlemesine olanak tanır.

Kaynak: Vatandaş Laboratuvarı

Citizen Lab, kötü amaçlı yazılımın, ilk olarak 2019 yılında Lookout tarafından keşfedilen ve St Peterburg merkezli Special Technology Center Ltd. tarafından geliştirilen Monokle’ın yeni bir sürümü gibi göründüğünü bildirdi.

Parubets’in cihazında keşfedilen yeni kötü amaçlı yazılımın, Monokle kodunun bazı kısımlarını temel olarak kullanan yeni bir araç olması da mümkün.

Citizen Lab şöyle açıklıyor: “Operasyonlar, işlevsellik ve jeopolitik motivasyonlardaki pek çok önemli benzerlik, bunun Monokle casus yazılımının güncellenmiş bir versiyonu ya da aynı kodun çoğunun yeniden kullanılmasıyla oluşturulmuş yeni bir yazılım olduğunu değerlendirmemize yol açıyor.”

Yeni casus yazılım

FSB tarafından programcının telefonuna yerleştirilen casus yazılım, orijinal Monokle’ın mimarisini yansıtan ancak şifrelemedeki ilerlemeleri ve izinlerindeki değişiklikleri içeren şifrelenmiş iki aşamalı bir süreç kullanıyor.

Yetenekleri şunları içerir:

- Boştayken konumu takip et

- SMS içeriğine, kişi listesine ve takvim girişlerine erişme

- Telefon görüşmelerini, ekran etkinliğini ve videoyu kaydedin (kamera aracılığıyla)

- Mesajları, dosyaları ve şifreleri çıkarın

- Kabuk komutlarını yürütün ve verilerin şifresini çözün

- Hassas verileri ve şifreleri yakalamak için keylogging gerçekleştirin

- Mesajlaşma uygulamalarından mesajlara erişme

- Kabuk komutlarını yürütün ve paketleri (APK’leri) yükleyin

- Cihazda saklanan şifreleri ve ayrıca cihazın kilit açma şifresini çıkarın

- Dosyaları cihazdan dışarı çıkarın

Citizen Labs, ikinci aşamanın casus yazılımın işlevlerinin çoğunu içerdiğini ve ayrıca algılamayı zorlaştırmak için görünüşte rastgele adlara sahip şifrelenmiş dosyalar içerdiğini belirtiyor.

Analistler ayrıca casus yazılımın kodunda iOS ile ilgili referanslar bulduklarını da bildiriyorlar; bu da bir varyantın Apple iPhone cihazlarında çalışma olasılığına işaret ediyor.

2019 sürümünden bu yana (son belgelenen) dikkate değer izin değişiklikleri, ‘ACCESS_BACKGROUND_LOCATION’ ve ‘INSTALL_PACKAGES’ eklenmesi ve ‘USE_FINGERPRINT’ ve ‘SET_WALLPAPER’ın kaldırılmasıdır.

Cihazlarına kolluk kuvvetleri tarafından el konulan ve daha sonra iade edilen kişiler, başka bir cihaza geçmeli veya cihazı analiz için uzmanlara teslim etmelidir.

Baskıcı ülkelerde yaşayanlar, dışarıdayken ve keyfi tutuklanma riskiyle karşı karşıyayken ‘yazıcı’ cihazları kullanmayı düşünmeli, Apple’ın Kilitleme modu gibi casus yazılım önleme mekanizmalarını kullanmalı ve işletim sistemini ve uygulamaları güncel tutmalıdır.