Siber savaş / ulus-devlet saldırıları, sahtekarlık yönetimi ve siber suç

Kötü amaçlı yazılım Batılı yetkilileri, STK’ları ve gazetecileri hedefliyor

Prajeet Nair (@prajeaetspeaks) •

11 Mayıs 2025

Rus siber casusluk korsanları, Batılı yetkililere, STK’lara ve gazetecilere yönelik hedefli bir casusluk kampanyasında “Lostkeys” olarak adlandırılan yeni bir kötü amaçlı yazılım suşu kullanıyor.

Ayrıca bakınız: Ondemand | Kuzey Kore’nin Gizli It Ordusu ve Nasıl Savaşır

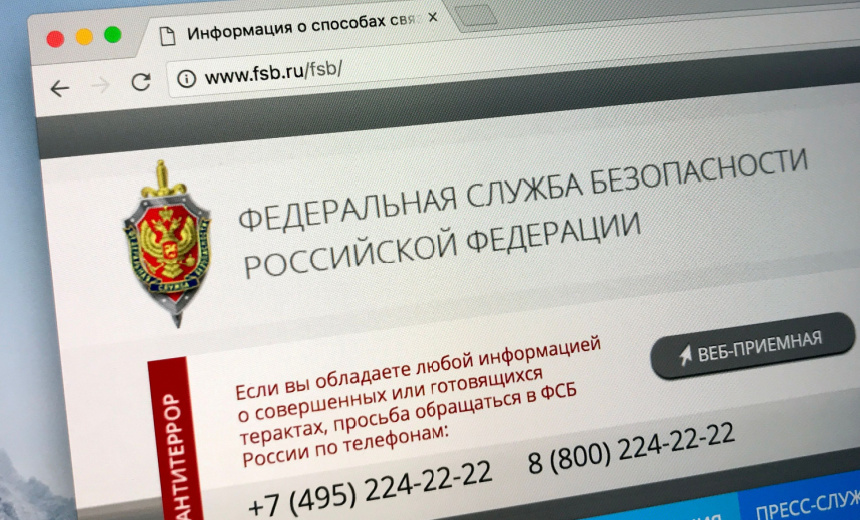

Google araştırmacıları LostKeys’i UNC4057, Star Blizzard ve Callisto olarak izleyen Coldriver tehdit grubuna atfediyor. KGB’nin Rus halefi olan Federal Güvenlik Servisi’ndeki operasyonel bir birim olan grup kimlik avı saldırıları ile bilinir. Kayıpkeyler, grubun belgeleri çalmak ve hassas verileri toplamak için tasarlanmış çok aşamalı bir enfeksiyon zinciri ile yeteneklerini geliştirdiğinin kanıtıdır.

Tehdit grubunun üyeleri ABD’de suçlandı ve Avrupa, İngiltere ve ABD’de yaptırım uygulandı, Beş Göz İstihbarat İttifakı’nı oluşturan İngilizce konuşan ülkeler tarafından yayınlanan bir Aralık 2023 Uyarı Grubun aktif olmaya devam ettiği konusunda uyardı: bkz: İngiltere ve ABD Rus FSB’yi ‘Hack and Leak’ operasyonu ile suçluyor).

Google Tehdit İstihbarat Grubu, Lostkeys, Coldriver’ın cephaneliğinde kimlik bilgisi hırsızlığından tam sistem sızmasına evrimi temsil eden yeni bir aracı işaretlediğini söyledi. Grup, kötü amaçlı yazılımları seçici olarak kullanıyor, yalnızca yüksek değerli hedeflerde konuşlandırılıyor.

Google, Ocak, Mart ve Nisan aylarında Lostkeys faaliyeti gözlemledi ve kötü amaçlı yazılımın ilk olarak Aralık 2023 gibi erken ortaya çıkabileceğini gösteren göstergelerle. Coldriver’ın tipik hedefleri eski ve mevcut Batı hükümet danışmanları, düşünce kuruluşları, STK’lar, gazeteciler ve Ukrayna ile bağları olan bireyleri içeriyor.

Lostkeys saldırı zinciri, kurbanları kötü niyetli PowerShell kodunu yapıştırmaya kandıran sahte bir captcha sayfası ile başlar, “ClickFix” olarak adlandırılan bir teknik olan Windows Run istemi (bkz: bkz: ClickFix saldırıları giderek daha fazla infostealer enfeksiyonlarına yol açıyor).

Sosyal mühendislik yöntemi, geleneksel güvenlik kontrollerini atlatır ve büyük ölçüde kullanıcı uyumuna dayanır. Yürütüldükten sonra, PowerShell komut dosyası, her biri aynı komut ve kontrol sunucusundan alınan ancak kurban başına benzersiz tanımlayıcılar gerektiren birbirini izleyen yükleri çeker.

Kötü amaçlı yazılım, sanal alan kaçırma belirtileri gösterir. Son aşamaya geçmeden önce, ikinci aşama kodu, cihazın ekran çözünürlüğü karma durumunu kontrol eder ve bilinen bir sanal makine kurulumuyla eşleşirse yürütmeyi durdurur.

Son yük, hedeflenen dizinlerden belirli uzantılarla dosyaları dışarı atan, sistem bilgilerini ve çalıştırma işlemlerini toplayan ve bunları saldırgana geri gönderen Visual Basic betiği dosyasıdır. Komut dosyası, her enfeksiyon zincirine özgü her bir anahtar çifti ile iki anahtar ikame şifresi kullanılarak kod çözülür.

Lostkeys, 2024’te Coldriver tarafından kullanılan önceki bir kötü amaçlı yazılım suşu olan Spica’yı anımsatıyor. Spica veri hırsızlığı için de tasarlanmış olsa da, Lostkeys rafine bir mimari ve daha gelişmiş dağıtım mekanizmaları gösteriyor.

Aralık 2023’e kadar uzanan bazı Lostkeys örnekleri Maltego yazılım paketini taklit etmiş ve PowerShell yerine taşınabilir yürütülebilir dosyalar kullansa da, Google bu ilk sürümlerin aynı işlemin bir parçası olup olmadığını veya başka bir grup tarafından kullanılan kötü amaçlı yazılım olup olmadığını doğrulayamadı.