Rus devlet destekli bilgisayar korsanlığı grubu ‘APT29’ (namı diğer Nobelium, Cloaked Ursa), Ukrayna’daki diplomatları kötü amaçlı yazılım yayan kötü amaçlı bağlantıları tıklamaya ikna etmek için araba listeleri gibi alışılmadık tuzaklar kullanıyor.

APT29, Rus hükümetinin Dış İstihbarat Servisi (SVR) ile bağlantılıdır ve dünya çapında yüksek ilgi gören kişileri hedef alan çok sayıda siber casusluk kampanyasından sorumlu olmuştur.

Son iki yılda Rus bilgisayar korsanları, sahte web sitelerinin yanı sıra kimlik avı e-postaları ve dış politika konularına sahip belgeler kullanarak NATO, AB ve Ukrayna hedeflerine odaklandı.

Palo Alto Network’ün Unit 42 ekibi tarafından bugün yayınlanan bir rapor, APT29’un kimlik avı e-postası alıcısı için daha kişisel olan tuzaklar kullanarak kimlik avı taktiklerini geliştirdiğini açıklıyor.

Kiev’de lüks arabalar

Mayıs 2023’te başlayan Unit 42 tarafından tespit edilen en son APT29 operasyonlarından birinde, tehdit aktörleri Ukrayna’nın başkenti Kiev’deki diplomatları hedef almak için bir BMW araba reklamı kullanıyor.

Satış broşürü, Ukrayna’dan ayrılmaya hazırlanan Polonyalı bir diplomat tarafından iki hafta önce dağıtılan meşru bir araba satışını taklit ederek diplomatın e-posta adreslerine gönderildi.

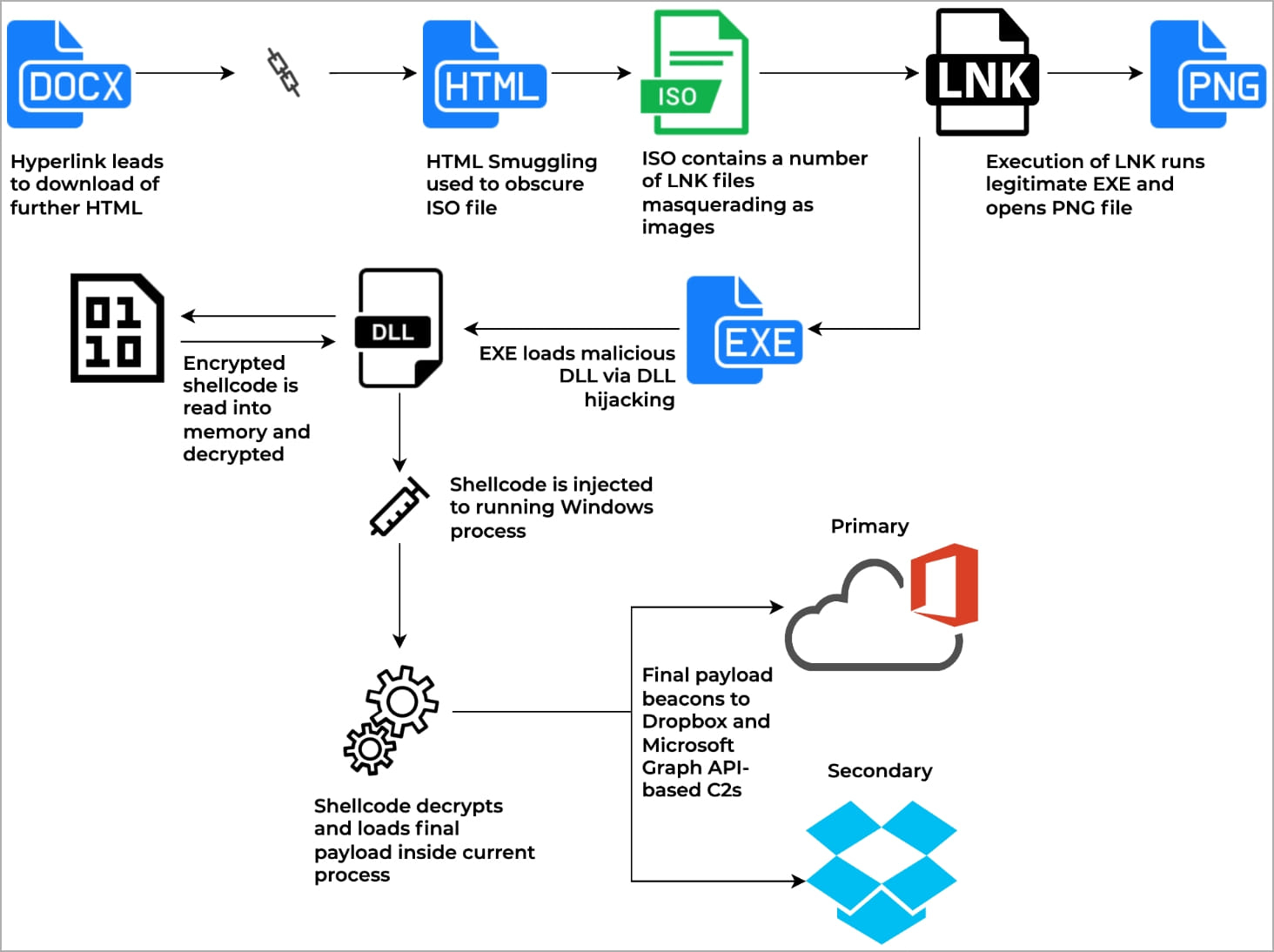

Alıcılar, kötü niyetli belgeye katıştırılmış “daha yüksek kaliteli fotoğraflar” bağlantısını tıkladıklarında, HTML kaçakçılığı yoluyla kötü amaçlı ISO dosya yükleri gönderen bir HTML sayfasına yönlendirilirler.

HTML kaçakçılığı, bir HTML eki veya web sayfasındaki kodlanmış dizelerdeki kötü amaçlı yükleri gizlemek için HTML5 ve JavaScript kullanan kimlik avı kampanyalarında kullanılan bir tekniktir. Bir kullanıcı eki açtığında veya bir bağlantıyı tıkladığında bu dizelerin kodu bir tarayıcı tarafından çözülür.

Bu tekniğin kullanılması, kötü amaçlı kod gizlendiğinden ve yalnızca tarayıcıda oluşturulurken kodu çözüldüğünden güvenlik yazılımından kurtulmaya yardımcı olur.

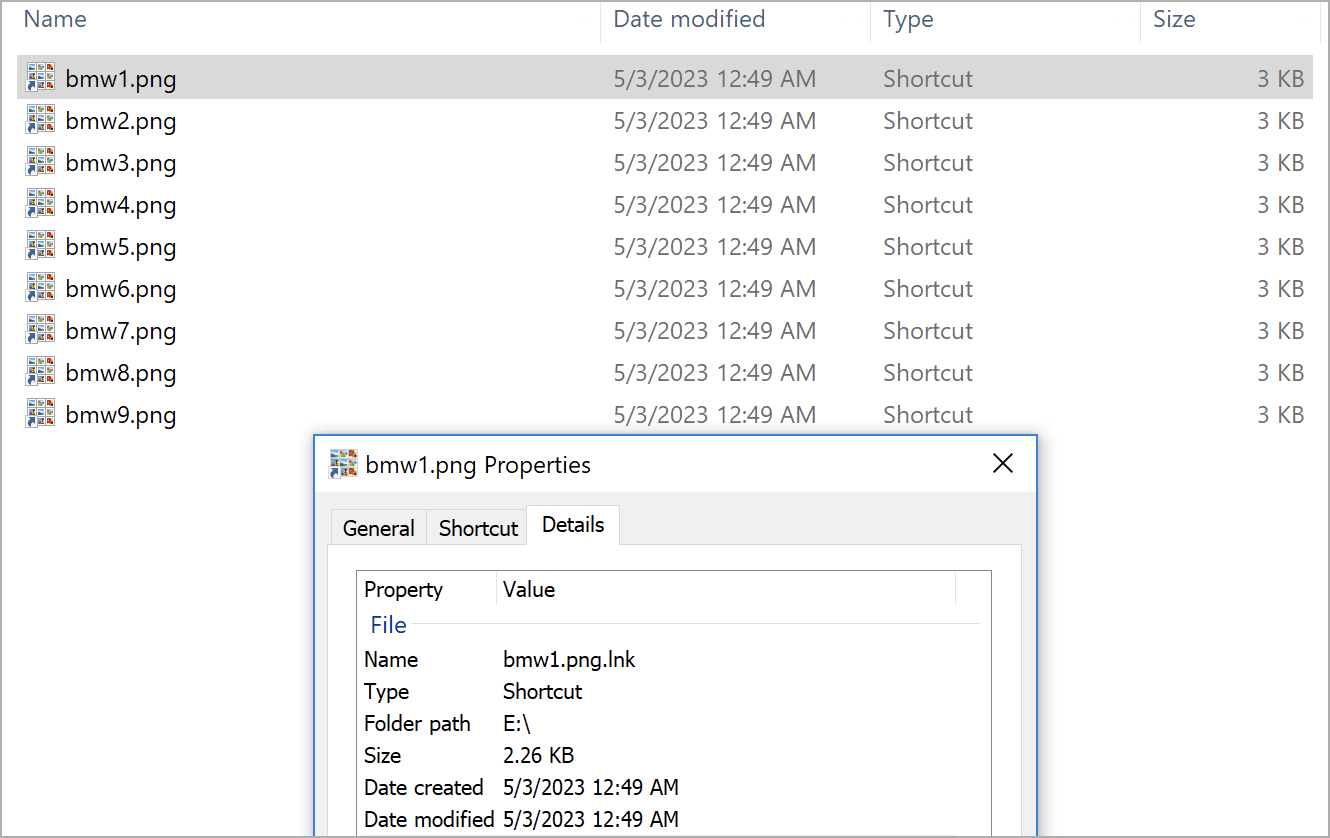

ISO dosyası, dokuz PNG görüntüsü gibi görünen, ancak gerçekte aşağıdaki şemada gösterilen enfeksiyon zincirini tetikleyen LNK dosyalarıdır.

Kurban, PNG görüntüleri gibi görünen LNK dosyalarından herhangi birini açtığında, bellekteki geçerli işleme kabuk kodunu enjekte etmek için DLL yan yüklemesini kullanan meşru bir yürütülebilir dosyayı başlatır.

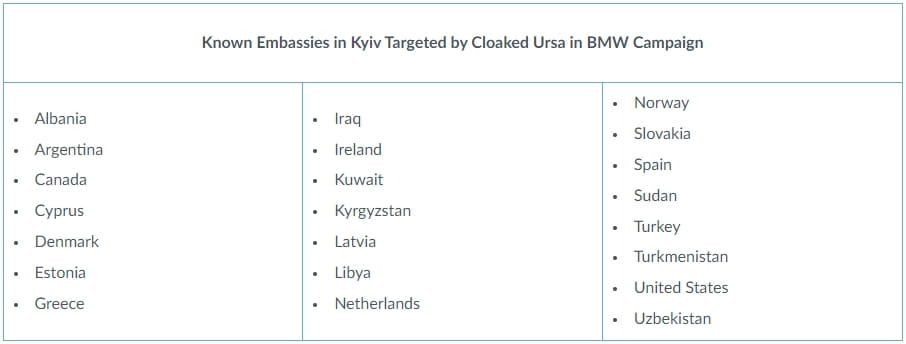

Birim 42, bu kampanyanın ABD, Kanada, Türkiye, İspanya, Hollanda, Yunanistan, Estonya ve Danimarka dahil olmak üzere Kiev’deki 80 yabancı misyondan en az 22’sini hedef aldığını bildirdi. Bununla birlikte, enfeksiyon oranı bilinmemektedir.

Kötü amaçlı broşürü alan e-posta adreslerinin yaklaşık %80’i çevrimiçi olarak herkese açıkken, APT29 diğer %20’yi hesap gizliliği ve istihbarat toplama yoluyla sağlamış olmalıdır.

APT29’un gerçek dünyadaki olayları kimlik avı için kullanmaya hazır olduğunun bir başka yakın tarihli örneği, 2023’ün başlarında Türkiye Dışişleri Bakanlığı’na (MFA) gönderilen ve Şubat ayında Türkiye’nin güneyini vuran deprem için insani yardıma rehberlik eden bir PDF’dir.

Birim 42, kötü niyetli PDF’nin muhtemelen Dışişleri Bakanlığı çalışanları arasında paylaşıldığını ve saldırı mükemmel zamanlama avantajını kullandığı için diğer Türk kuruluşlarına iletildiğini söylüyor.

Ukrayna’daki çatışma devam ederken ve NATO içinde gelişen gelişmeler jeopolitik manzarayı değiştirmekle tehdit ederken, Rus siber casusluk gruplarının diplomatik misyonları hedef alma çabalarını sürdürmeleri ve hatta yoğunlaştırmaları bekleniyor.