Kötü şöhretli Rus siber casusluk grubu Turla, diğer bilgisayar korsanlarını hackliyor ve Pakistanlı tehdit aktörü Storm-0156’nın altyapısını ele geçirerek halihazırda güvenliği ihlal edilmiş ağlara kendi gizli saldırılarını başlatıyor.

Bu taktiği kullanan Turla (diğer adıyla “Gizli Blizzard”), Storm-0156’nın daha önce Afgan ve Hindistan hükümet kuruluşlarında olduğu gibi ihlal ettiği ağlara erişti ve kötü amaçlı yazılım araçlarını kullandı.

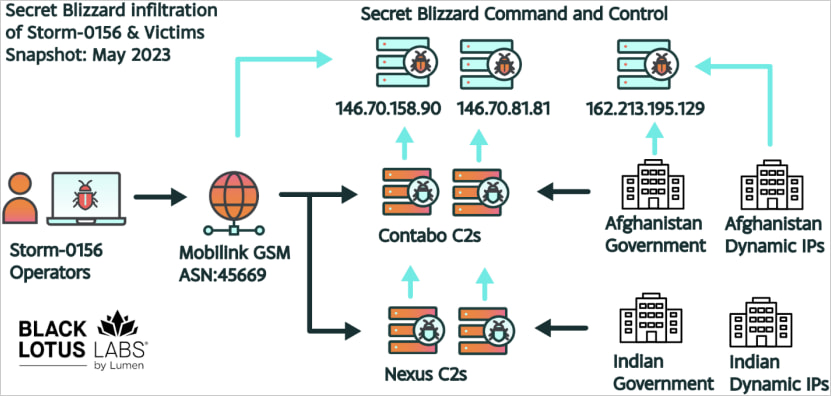

Microsoft’un Tehdit İstihbarat Ekibi’nin yardımıyla bu kampanyayı Ocak 2023’ten bu yana takip eden Lumen’s Black Lotus Labs’ın raporuna göre Turla operasyonu Aralık 2022’den bu yana sürüyor.

Turla (diğer adıyla Secret Blizzard), yabancı hedeflerden gelen verilerin ele geçirilmesinden, kodunun çözülmesinden ve toplanmasından sorumlu olan Rusya Federal Güvenlik Servisi’nin (FSB) Merkez 16’sına bağlı, Rus devleti destekli bir bilgisayar korsanlığı grubudur.

Tehdit aktörlerinin, en az 1996’dan bu yana dünya çapındaki hükümetleri, kuruluşları ve araştırma tesislerini hedef alan gizli siber casusluk kampanyaları konusunda uzun bir geçmişi var.

ABD Merkez Komutanlığı, Pentagon ve NASA, bazı Doğu Avrupa Dışişleri Bakanlıkları ve Finlandiya Dışişleri Bakanlığı’nı hedef alan siber saldırıların arkasındaki şüpheliler bunlar.

Yakın zamanda Beş Göz, Turla’nın cihazları tehlikeye atmak, verileri çalmak ve ihlal edilen ağlarda saklanmak için kullanılan “Snake” siber casusluk kötü amaçlı yazılım botnet’ini bozdu.

Gizli veri hırsızlığı nedeniyle Storm-0156’nın ihlali

Tehdit aktörü saldırılarını Hindistan ve Afganistan’a odakladığından Lumen, Storm-0156’nın kampanyalarını yıllardır izliyordu.

Bu izleme sırasında araştırmacılar, “hak5 Cloud C2” başlığını görüntüleyen bir komuta ve kontrol sunucusu (C2) buldular. Bu C2, tehdit aktörlerinin bir şekilde Hindistan hükümet ağına Wi-Fi ananas gibi fiziksel bir implant yerleştirebildiklerini gösterdi.

Lumen, diğer kampanyaları izlerken, C2’nin Rus bilgisayar korsanlarıyla bağlantılı olduğu bilinen üç VPS IP adresiyle etkileşime girmesi gibi garip ağ davranışlarını gözlemleyerek Turla’yı Storm-0156’nın ağında keşfetti.

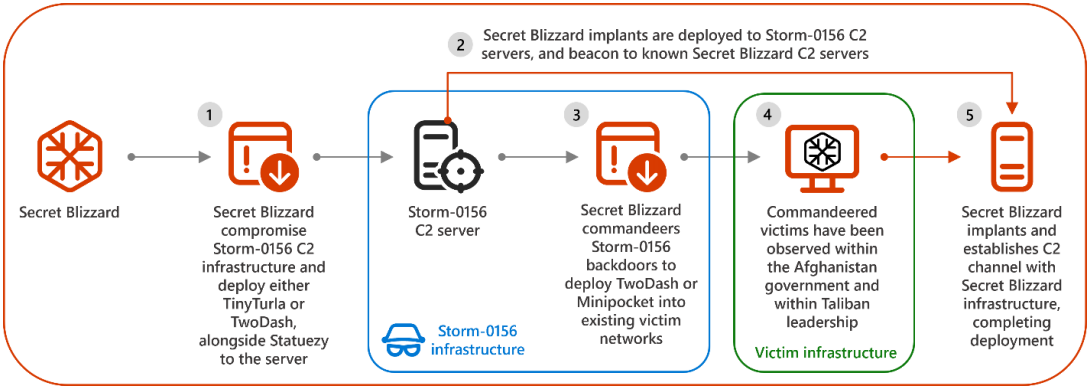

Turla’nın 2022’nin sonlarında Storm-0156 tehdit aktörünün birden fazla C2 düğümünü ihlal ettiği ve TinyTurla arka kapı varyantı, TwoDash arka kapısı, Heykelzy pano monitörü ve MiniPocket indiricisi dahil olmak üzere kendi kötü amaçlı yazılım yüklerini konuşlandırdığı belirlendi.

Lumen, Turla ile ilişkili kötü amaçlı yazılım ailelerinin yanı sıra, Pakistanlı tehdit aktörünün önceki taktikleriyle uyumlu olmayan işaret desenleri ve veri aktarımlarına da dikkat çekti.

Kaynak: Microsoft

Microsoft, bu erişimin öncelikle Dışişleri Bakanlığı, İstihbarat Genel Müdürlüğü (GDI) ve Afganistan hükümetinin yabancı konsoloslukları dahil olmak üzere Afgan devlet kurumlarına arka kapı dağıtmak için kullanıldığını söylüyor.

Turla, Storm-0156’nın komuta ve kontrol sunucuları ve zaten tehlikeye atılmış hedefleriyle yetinmedi; Pakistanlı tehdit aktörlerini hedef alarak bunu bir adım daha ileri götürdü.

2023’ün ortalarına gelindiğinde Rus tehdit aktörleri, Storm-0156’nın kendi iş istasyonlarına yanal olarak geçerek kötü amaçlı yazılım araçları ve çalınan kimlik bilgileri ve veriler gibi değerli verilere erişim sağladı. Kötü amaçlı yazılım araçları arasında Storm-0156’nın CrimsonRAT kötü amaçlı yazılımı ve Wainscot adlı Go tabanlı bir uzaktan erişim truva atı yer alıyor.

Lumen, ulus devlet gruplarının en son teknolojiye sahip güvenlik araçlarını kullanarak kendilerini koruyamamaları nedeniyle, tehdit aktörü ortamlarında bunun gerçekleştirilmesinin özellikle kolay olduğunu söylüyor.

Lumen, “Ulus devlet ve siber suçlu uç noktalarının ve kötü amaçlı yazılımların, erişimi izlemek ve istismara karşı koruma sağlamak için modern güvenlik yığınlarını kullanamamaları nedeniyle istismara karşı özellikle savunmasız olduğuna inanıyoruz” diye açıklıyor.

“Tehdit aktörlerinin güvenlik ürünleri kurması, daha önce bilinmeyen güvenlik açıklarının ve araçlarının açığa çıkmasıyla sonuçlandı.”

Microsoft, Turla’nın Hindistan’daki tek bir masaüstüne kötü amaçlı yazılım dağıtmak için Storm-0156 arka kapısını yalnızca bir kez kullandığını bildirdi. Bunun yerine tehdit aktörleri, Pakistanlı tehdit aktörlerinin Hindistan askeri ve savunmayla ilgili kurumlardan çaldığı verileri barındırmak için kullanılan Storm-0156 sunucularına arka kapılar yerleştirdi.

Microsoft, bu daha dikkatli yaklaşımın siyasi mülahazalarla bağlantılı olabileceğine inanıyor.

Kaynak: Lümen

Lumen, BleepingComputer’a, bilinen komuta ve kontrol altyapısından gelen tüm trafiği artık Lumen ağı üzerinden boş yönlendirmeye tabi tuttuklarını söyledi.

Turla—hackerların hacker’ı

Turla’nın diğer aktörlerin altyapısını istismar etme yaklaşımı, kendilerini veya araç setlerini ifşa etmeden, suçu başka yere atmadan ve atıf çabalarını karmaşıklaştırmadan gizlice istihbarat toplamalarına olanak tanıyor.

Rus bilgisayar korsanlarının, birden fazla ülkeye saldırı başlatmak için İran devlet destekli tehdit grubu “OilRig”in altyapısından ve kötü amaçlı yazılımlarından yararlandıkları 2019 yılından bu yana bu stratejiyi kullandıkları biliniyor.

Aynı zamanda Turla, OilRig sistemlerinden keylogger günlükleri, dizin listeleri, dosyalar, hesap kimlik bilgileri ve Neuron gibi özel araçlar için kötü amaçlı yazılım oluşturucular dahil olmak üzere verileri çaldı.

2022’de Mandiant, Turla’nın, söz konusu operasyona ait üç komuta ve kontrol alanını yeniden kaydettirdikten sonra Ukrayna’daki “Andromeda” kötü amaçlı yazılım kurbanlarına arka kapılar dağıttığını bildirdi.

2023 tarihli bir Kaspersky raporu, Turla’nın saldırılarda ‘Storm-0473’ten (aka “Tomiris”) çalınan bir arka kapıyı kullandığına dair başka bir örnek verdi.