Rus GRU destekli tehdit aktörü APT28 HeadLace kötü amaçlı yazılımı ve kimlik bilgileri toplayan web sayfalarıyla Avrupa genelindeki ağları hedef alan bir dizi kampanyanın arkasında bu saldırının olduğu düşünülüyor.

BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy ve TA422 isimleriyle de bilinen APT28, Rusya’nın stratejik askeri istihbarat birimine bağlı gelişmiş bir kalıcı tehdit (APT) grubudur. GRU.

Bilgisayar korsanlığı ekibi yüksek seviyede gizlilik ve uzmanlıkla çalışıyor; genellikle derin hazırlık ve özel araçlarla uyum sağlama yeteneklerini gösteriyor ve operasyonlarını düzenli aralıklarla gizlemek için meşru internet hizmetlerine (LIS) ve karada yaşayan ikili dosyalara (LOLBin’ler) güveniyor. ağ trafiği.

Recorded Future’dan Insikt Group, “Nisan ayından Aralık 2023’e kadar BlueDelta, Headlace kötü amaçlı yazılımını, Ukrayna’ya yoğun bir şekilde odaklanarak Avrupa genelindeki ağları hedeflemek için coğrafi sınırlama tekniklerini kullanarak üç farklı aşamada kullandı.” dedi.

“BlueDelta’nın casusluk faaliyetleri, Ukrayna’ya karşı devam eden saldırganlığı bağlamında Rusya için askeri öneme sahip kuruluşlar hakkında istihbarat toplamayı amaçlayan daha geniş bir stratejiyi yansıtıyor.”

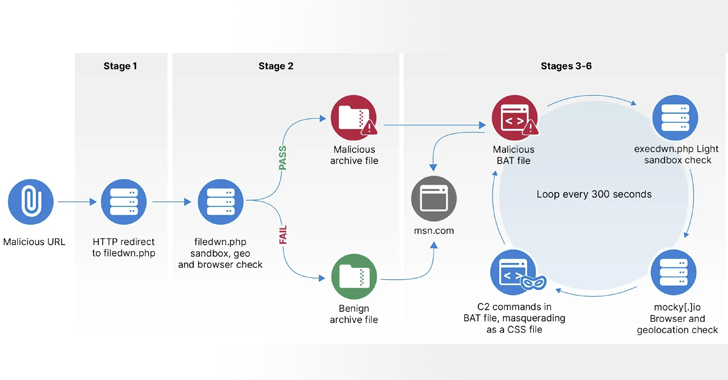

HeadLace, daha önce Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), Zscaler, Proofpoint ve IBM X-Force tarafından belgelendiği üzere, tıklandığında çok aşamalı bir enfeksiyon başlatan, kötü amaçlı bağlantılar içeren hedef odaklı kimlik avı e-postaları yoluyla dağıtılıyor Kötü amaçlı yazılımı bırakma sırası.

BlueDelta’nın, korumalı alan ve coğrafi sınırlama kontrollerine tabi olarak takip eden kabuk komutlarını indirip çalıştırabilen kötü amaçlı bir Windows BAT komut dosyası (yani HeadLace) sunmak için ilk aşamada yedi aşamalı bir altyapı zinciri kullandığı söyleniyor.

28 Eylül 2023’te başlayan ikinci aşama, yeniden yönlendirme altyapısının başlangıç noktası olarak GitHub’un kullanılmasıyla dikkat çekerken, üçüncü aşama 17 Ekim 2023’ten itibaren InfinityFree’de barındırılan PHP komut dosyalarının kullanılmasına geçti.

Şirket, “Üçüncü aşamada tespit edilen son faaliyet Aralık 2023’teydi” dedi. “O zamandan beri BlueDelta muhtemelen InfinityFree barındırmayı kullanmayı bıraktı ve webhook’ta barındırma altyapısını tercih etti[.]site ve alaycı[.]doğrudan.”

BlueDelta’nın ayrıca Yahoo! gibi hizmetleri hedeflemek için tasarlanmış kimlik bilgisi toplama operasyonlarını da üstlendiği tespit edildi. ve UKR[.]Net’e benzer sayfalar sunarak ve sonuçta kurbanları kimlik bilgilerini girmeleri için kandırarak.

Başka bir teknik, girilen kimlik bilgilerini sızdırmak için Mocky’de, güvenliği ihlal edilmiş Ubiquiti yönlendiricileri üzerinde çalışan bir Python komut dosyasıyla etkileşime giren özel web sayfaları oluşturmayı içeriyordu. Bu Şubat ayının başlarında, ABD liderliğindeki bir kolluk kuvvetleri operasyonu, APT28 tarafından bu amaçla kullanıma sunulan Ubiquiti EdgeRouter’lardan oluşan bir botnet’i kesintiye uğrattı.

Kimlik bilgisi toplama faaliyetinin hedefleri arasında Ukrayna Savunma Bakanlığı, Ukrayna silah ithalat ve ihracat şirketleri, Avrupa demiryolu altyapısı ve Azerbaycan merkezli bir düşünce kuruluşu yer alıyordu.

Recorded Future, “Ukrayna Savunma Bakanlığı ve Avrupa demiryolu sistemleriyle bağlantılı ağlara başarılı bir şekilde sızmak, BlueDelta’nın savaş alanı taktiklerini ve daha geniş askeri stratejileri potansiyel olarak şekillendirecek istihbarat toplamasına olanak tanıyabilir” dedi.

“Ayrıca BlueDelta’nın Azerbaycan Ekonomik ve Sosyal Kalkınma Merkezi’ne olan ilgisi, bölgesel politikaları anlamaya ve muhtemelen etkilemeye yönelik bir gündemi akla getiriyor.”

Bu gelişme, Turla adlı başka bir devlet destekli Rus tehdit grubunun, Microsoft Build Engine’i (MSBuild) kullanarak TinyTurla arka kapısına benzer bir yükü yürütmek için insan hakları semineri davetlerini kimlik avı e-posta tuzakları olarak kullandığının gözlemlenmesiyle ortaya çıktı.