CISA ve ortak siber güvenlik kurumları ve istihbarat servisleri, Rusya’nın Dış İstihbarat Servisi’ne (SVR) bağlı APT29 hack grubunun Eylül 2023’ten bu yana yaygın saldırılarda yama yapılmamış TeamCity sunucularını hedef aldığı konusunda uyardı.

APT29, üç yıl önce düzenledikleri SolarWinds tedarik zinciri saldırısının ardından birçok ABD federal kurumunu ihlal etmesiyle tanınıyor.

Ayrıca dış politikayla ilgili bilgilere erişme çabalarının bir parçası olarak NATO ülkelerindeki birden fazla kuruluşun Microsoft 365 hesaplarını da hedef aldılar ve Avrupa genelindeki hükümetleri, elçilikleri ve üst düzey yetkilileri hedef alan bir dizi kimlik avı kampanyasıyla ilişkilendirildiler.

Bu saldırılarda yararlandıkları TeamCity güvenlik açığı şu şekilde tanımlanıyor: CVE-2023-42793 Kimliği doğrulanmamış tehdit aktörlerinin, kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki uzaktan kod yürütme (RCE) saldırılarında yararlanabileceği kritik önem derecesi 9,8/10 ile derecelendirilmiştir.

CISA bugün uyardı: “Yazım ajansları, bir yazılım geliştirme programı olan CVE-2023-42793’ten yararlanmayı seçerek, özellikle tehdit aktörlerinin düzinelerce yazılım geliştiricisinin ağlarını tehlikeye atmasına izin vererek SVR’nin kurbanlara erişimden faydalanabileceğini değerlendiriyor.”

“Ancak SVR’nin, TeamCity CVE’den yararlanarak ayrıcalıklarını yükseltmek, yanlara doğru hareket etmek, ek arka kapılar dağıtmak ve güvenliği ihlal edilmiş ağ ortamlarına kalıcı ve uzun vadeli erişim sağlamak için diğer adımları atmak suretiyle elde edilen ilk erişimi kullandığı gözlemlendi.

“Yazım ajansları, SVR’nin müşteri ağlarına erişmek için yazılım geliştiricilere olan erişimlerini henüz kullanmadığını ve büyük olasılıkla hala operasyonunun hazırlık aşamasında olduğunu değerlendirirken, bu şirketlerin ağlarına erişim, SVR’ye ulaşılması zor olanların etkinleştirilmesi için fırsatlar sunuyor. -komuta ve kontrol (C2) altyapısını tespit edin.”

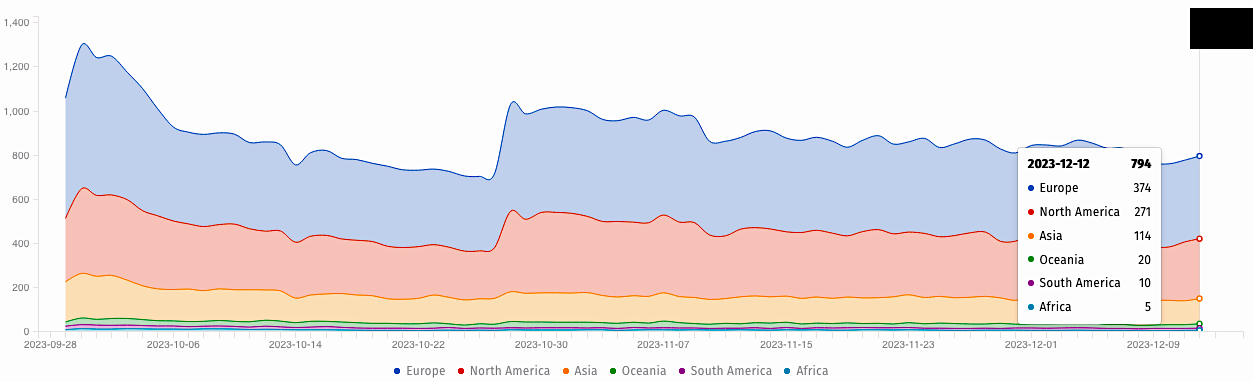

Yaklaşık 800 sunucu hâlâ saldırılara karşı savunmasız

Kusuru keşfeden ve bildiren İsviçreli güvenlik firması Sonar’ın araştırmacıları, JetBrains’in kritik sorunu çözmek için 21 Eylül’de TeamCity 2023.05.4’ü yayınlamasından bir hafta sonra teknik ayrıntıları yayınladı.

Sonar, “Bu, saldırganların yalnızca kaynak kodunu çalmakla kalmayıp aynı zamanda saklanan hizmet sırlarını ve özel anahtarlarını da çalmasına olanak tanıyor” diye açıkladı.

“Ve daha da kötüsü: Saldırganlar derleme sürecine erişim sayesinde kötü amaçlı kodlar yerleştirebilir, yazılım sürümlerinin bütünlüğünü tehlikeye atabilir ve tüm alt kullanıcıları etkileyebilir.”

Kâr amacı gütmeyen internet güvenliği kuruluşu Shadowserver Foundation’daki güvenlik araştırmacıları, saldırılara karşı savunmasız neredeyse 800 yama yapılmamış TeamCity sunucusunu izliyor.

Fidye yazılımı çeteleri ve Kuzey Koreli bilgisayar korsanları tarafından da istismar ediliyor

Tehdit istihbaratı şirketleri GreyNoise ve PRODAFT’a göre, Ekim ayının başında birçok fidye yazılımı çetesi, kurumsal ağları ihlal etmek için bu güvenlik açığından yararlanıyordu.

GreyNoise, yama yapılmadan bırakılan TeamCity sunucularını ihlal etmeyi amaçlayan koordineli çabaların bir parçası olarak 56 farklı IP adresinden gelen saldırıları tespit etti.

İki gün önce şirket, 29 Eylül’den önce sunucularının güvenliğini sağlamayı ihmal eden kuruluşların zaten ihlal edilmiş olma ihtimalinin yüksek olduğu konusunda da uyarmıştı.

Microsoft daha sonra, Lazarus ve Andariel Kuzey Kore devlet destekli bilgisayar korsanlığı gruplarının, muhtemelen yazılım tedarik zinciri saldırılarına hazırlık amacıyla, CVE-2023-42793 açıklarını kullanarak kurbanların ağlarına arka kapı açtığını söyledi.

JetBrains, geliştiricilerin TeamCity yazılım oluşturma ve test platformunu Citibank, Ubisoft, HP, Nike ve Ferrari gibi yüksek profilli kuruluşlar da dahil olmak üzere dünya çapında 30.000’den fazla kuruluşta kullandığını söylüyor.