Rus devlet destekli Star Blizzard hacker grubu, ClickFix sosyal mühendislik saldırılarıyla başlayan karmaşık dağıtım zincirlerinde konuşlandırılan yeni, sürekli gelişen kötü amaçlı yazılım aileleri (NoRobot, MaybeRobot) ile faaliyetlerini hızlandırdı.

ColdRiver, UNC4057 ve Callisto olarak da bilinen Star Blizzard tehdit grubu, araştırmacıların analizlerini yayınlamasından bir haftadan kısa bir süre sonra LostKeys kötü amaçlı yazılımını terk etti ve *Robot kötü amaçlı araçlarından önceki kampanyalarından “daha agresif” bir şekilde yararlandı.

Mayıs ayında yayınlanan bir raporda Google Tehdit İstihbarat Grubu (GTIG), LostKeys kötü amaçlı yazılımının Batılı hükümetlere, gazetecilere, düşünce kuruluşlarına ve sivil toplum kuruluşlarına yönelik saldırılarda kullanıldığını gözlemlediğini söyledi.

Kötü amaçlı yazılım casusluk amacıyla kullanıldı; yetenekleri, sabit kodlanmış bir uzantı ve dizin listesine dayalı olarak veri sızdırma dahil.

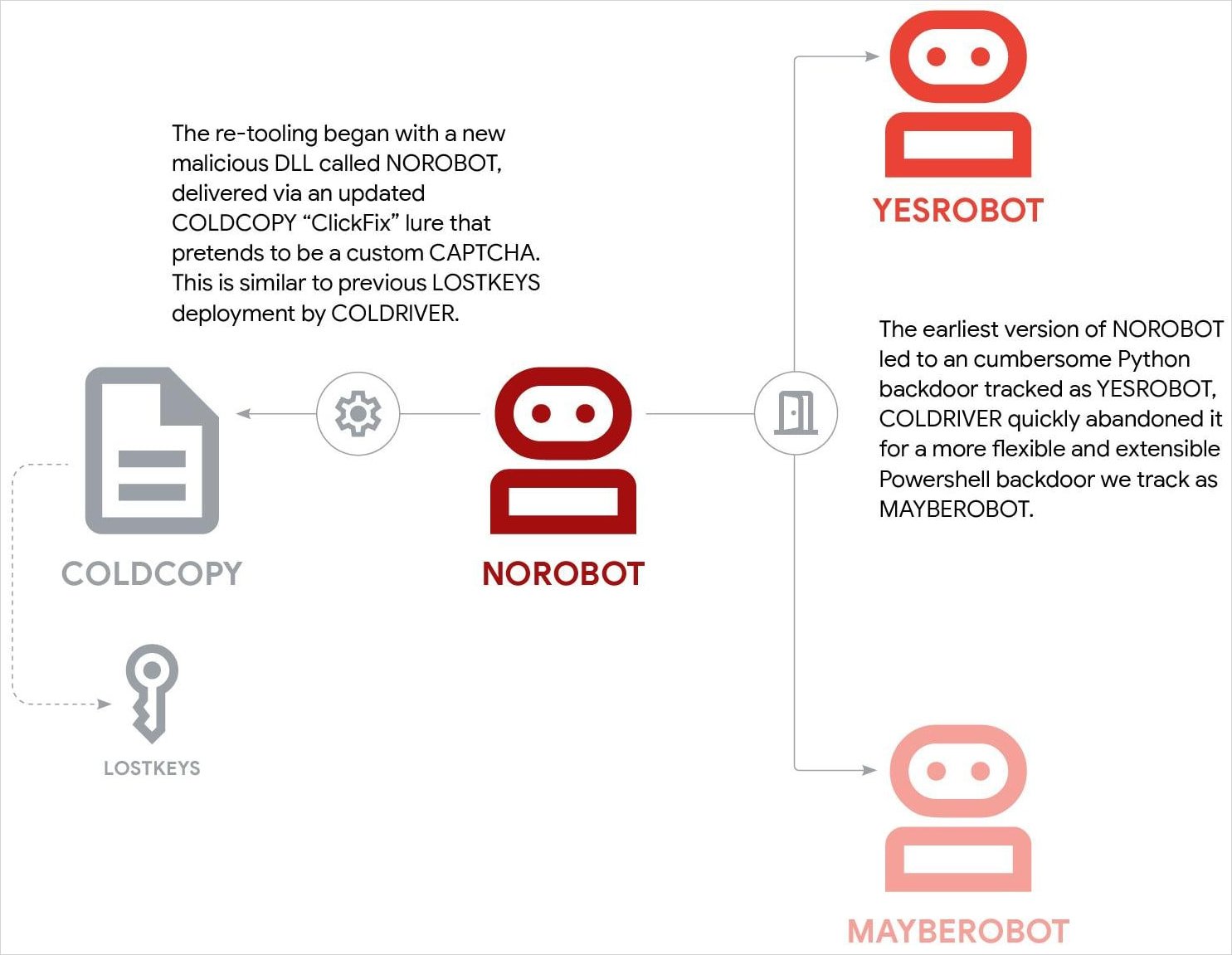

GTIG araştırmacıları, LostKeys kötü amaçlı yazılımını kamuya açıkladıktan sonra ColdRiver’ın onu tamamen terk ettiğini ve yalnızca beş gün sonra NOROBOT, YESROBOT ve MAYBEROBOT olarak takip edilen yeni kötü amaçlı araçları devreye almaya başladığını söylüyor.

GTIG’ye göre, yeniden yapılandırma, hedefi kandırarak onu yürütmesi için kandıran sahte CAPTCHA sayfalarını içeren “ClickFix” saldırıları aracılığıyla iletilen kötü amaçlı bir DLL olan NOROBOT ile başladı. rundll32 doğrulama süreci kisvesi altında.

Bilgisayar korsanları, NOROBOt kötü amaçlı yazılımını başlatan bir komutu çalıştırarak hedefi kandırarak insan olduklarını kanıtlamak için “Ben robot değilim” captcha mücadelesi gerçekleştirmesini sağlamaya çalışıyor.

.jpg)

Kaynak: Google

Bulut güvenlik şirketi Zscaler’deki araştırmacılar Eylül ayında NOROBOT’u analiz ettiler ve ona SIMPLEFIX adını verdikleri bir arka kapı olan yüküyle birlikte BAITSWITCH adını verdiler.

Google, NOROBOT’un Mayıs ayından Eylül ayına kadar sürekli olarak geliştirildiğini söylüyor.

NOROBOT, kayıt defteri değişiklikleri ve zamanlanmış görevlerle kalıcılık kazandı ve başlangıçta YESROBOT Python tabanlı arka kapıya hazırlık amacıyla Windows için tam Python 3.8 kurulumunu aldı.

Bununla birlikte GTIG, YESROBOT’un kullanımının kısa ömürlü olduğunu belirtiyor; bunun nedeni muhtemelen Python kurulumunun dikkat çekecek bariz bir yapı olmasıydı; çünkü ColdRiver onu başka bir arka kapı olan MAYBEROBOT (Zscaler tarafından SIMPLEFIX olarak tanımlandı) adlı bir PowerShell betiği için terk etti.

Haziran başından bu yana, NOROBOT’un “büyük ölçüde basitleştirilmiş” bir versiyonu, üç komutu destekleyen MAYBEROBOT’u sunmaya başladı:

- belirli bir URL’den yükleri indirip yürütün

- komut istemi aracılığıyla komutları yürütmek

- isteğe bağlı PowerShell bloklarını yürütün

Yürütmenin ardından MAYBEROBOT, sonuçları farklı komut ve kontrol (C2) yollarına göndererek Coldriver’a operasyonel başarı hakkında geri bildirim sağlar.

Kaynak: Google

Google analistleri, MAYBEROBOT’un gelişiminin istikrar kazandığını, tehdit aktörlerinin artık NOROBOT’u daha gizli ve daha etkili olacak şekilde geliştirmeye odaklandığını söylüyor.

Araştırmacılar, karmaşıktan daha basite ve ardından kriptografik anahtarları birden fazla bileşene bölen karmaşık bir dağıtım zincirine doğru bir geçiş olduğunu fark ettiler. Araştırmacılar, son yükün şifresinin çözülmesinin parçaların doğru bir şekilde birleştirilmesine bağlı olduğunu söylüyor.

GTIG raporda, “Bu muhtemelen enfeksiyon zincirinin yeniden yapılandırılmasını zorlaştırmak için yapıldı çünkü indirilen bileşenlerden biri eksik olsaydı, son yükün şifresi düzgün bir şekilde çözülemezdi.”

NOROBOT’u ve ardından gelen yükleri ilgilenilen hedeflere ulaştıran ColdRiver saldırıları, Haziran ve Eylül ayları arasındaki saldırılarda gözlemlendi.

ColdRiver operasyonları Rus istihbarat servisine (FSB) atfedildi. Grup, en az 2017’den beri siber casusluk faaliyetleriyle uğraşıyor. Altyapı kesintileri yoluyla faaliyetlerini engelleme çabalarına rağmen [1, 2]yaptırımlar ve taktiklerini ifşa eden ColdRiver aktif ve gelişen bir tehdit olmaya devam ediyor.

Tipik olarak, tehdit grubu kimlik avı saldırılarında kötü amaçlı yazılım kullanıyor ve araştırmacılar, bilgisayar korsanlarının ClickFix saldırılarına yönelmelerinin nedenini henüz bulamadılar.

Bunun bir açıklaması, ColdRiver’ın artık NOROBOT ve MAYBEROBOT kötü amaçlı yazılım ailelerini daha önce kimlik avı yoluyla ele geçirilen hedefler üzerinde kullanması ve halihazırda e-postaları ve kişileri çalmış olması olabilir. Araştırmacılar, onları yeniden hedeflemenin “doğrudan cihazlarındaki bilgilerden ek istihbarat değeri elde etmek” olabileceğini düşünüyor

Google’ın raporu, savunucuların Robot kötü amaçlı yazılım saldırılarını tespit etmesine yardımcı olmak için güvenlik ihlali göstergelerini (IoC’ler) ve YARA kurallarını listeliyor.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.