ÖZET

- RomCom Çift Sıfır Gün’den Yararlanıyor: Rusya bağlantılı bir grup olan RomCom, karmaşık bir saldırı kampanyasında Firefox ve Windows’taki daha önce bilinmeyen güvenlik açıklarını kullandı.

- Saldırı Zinciri: Kötü amaçlı bir web sayfasını ziyaret etmek bir Firefox kusurunu tetikledi ve ardından bir Windows hatası, RomCom’un arka kapısının yüklenmesine izin verdi.

- Hedeflenen Sektörler: RomCom, casusluk ve siber suçlar nedeniyle Avrupa ve Kuzey Amerika’daki hükümet, ilaç, hukuk ve diğer sektörleri hedef aldı.

- Hızlı Yamalar: Mozilla ve Microsoft, güvenlik açıklarını gidermek için hızla güncellemeler yayınlayarak yazılım güncellemelerinin önemini vurguladı.

- Gelişmiş Tehdit: Saldırı, devlet destekli siber grupların gelişmiş yeteneklerini ve güçlü siber güvenlik önlemlerine duyulan ihtiyacı gösteriyor.

ESET’teki siber güvenlik araştırmacıları, Rusya bağlantılı bir şirketin kötü niyetli bir kampanyasını ortaya çıkardı RomCom grubuWindows ve Firefox da dahil olmak üzere hedeflenen sistemleri tehlikeye atmak için önceden bilinmeyen iki (sıfır gün) güvenlik açığını birleştiren .

İlk olarak 8 Ekim’de tespit edilen saldırı zinciri, Mozilla Firefox, Thunderbird ve Tor Tarayıcıdaki bir güvenlik açığıyla başladı (CVE-2024-9680CVSS puanı 9.8). Güvenlik açığı bulunan bir tarayıcıya sahip bir kullanıcı özelleştirilmiş bir web sayfasını ziyaret ederse, kötü amaçlı kod, herhangi bir kullanıcı etkileşimi olmadan tarayıcının kısıtlı ortamında çalışabilir. Firefox’un animasyon özelliğindeki “ücretsiz kullanım” hatası olan bu güvenlik açığı, ESET’in bildiriminden sonraki 24 saat içinde Mozilla tarafından hızlı bir şekilde giderildi.

Ancak saldırı bununla sınırlı kalmadı. RomCom, bu tarayıcı güvenlik açığını Windows’taki başka bir sıfır gün kusuruyla zincirledi (CVE-2024-49039CVSS puanı 8,8) tarayıcının güvenlik “korumalı alanını” atlamak için kullanılır. Bu ikinci güvenlik açığı, saldırganların oturum açmış kullanıcının ayrıcalıklarıyla kod çalıştırarak sistemin kontrolünü ele geçirmesine olanak tanıdı. Microsoft, 12 Kasım’da bu soruna yönelik bir düzeltme yayınladı.

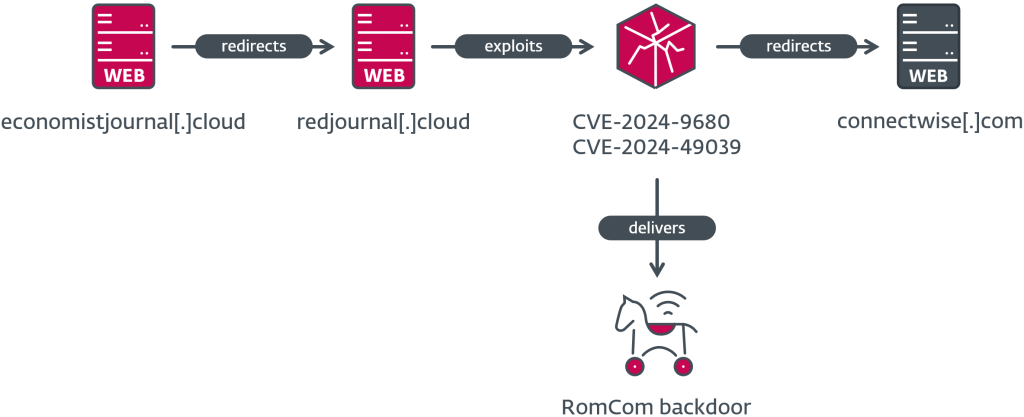

Yararlanma zinciri, öncelikle kullanıcıları, meşru görünmek üzere tasarlanmış alan adlarını kullanan ve diğer kuruluşların adlarını içeren sahte web sitelerine yönlendirerek, ardından onları yararlanma kodunu barındıran bir sunucuya göndererek çalıştı.

Bu sahte siteler genellikle meşru bir alan adı için “redir” veya “red” önekini veya son ekini kullanıyordu ve saldırının sonundaki yönlendirme, kurbanları meşru web sitesine yönlendirerek saldırıyı gizliyordu. Exploit başarıyla çalıştırıldıktan sonra yüklendi RomCom’un özel arka kapısıSaldırganlara virüslü makineye uzaktan erişim ve kontrol olanağı veriyor.

ESET’ler soruşturma RomCom’un hem casusluk hem de siber suç amacıyla Ukrayna’daki devlet kurumları, ABD’deki ilaç endüstrisi ve Almanya’daki hukuk sektörü dahil olmak üzere çeşitli sektörleri hedef aldığını gösteriyor. Olarak da bilinen grup Storm-0978, Tropikal Scorpius veya UNC2596hem fırsatçı saldırılarıyla hem de hedefli casusluklarıyla tanınıyor.

10 Ekim’den 4 Kasım’a kadar ESET’in verileri, bu kötü amaçlı web sitelerini ziyaret eden kullanıcıların çoğunlukla Avrupa ve Kuzey Amerika’da bulunduğunu ve bazı ülkelerde kurban sayısının 1 ile 250 arasında değiştiğini gösterdi.

Bu siber saldırı kampanyası, güvenlik açığının hızlı bir şekilde açıklanması ve yamalanmasının önemini göstermeye devam ediyor. Ayrıca, kullanıcıların dikkatli olmaları ve kötü amaçlı yazılımların kötüye kullanılmasını önlemek için yazılımlarını güncel tutmaları gerektiğini de vurguluyor. sıfır gün güvenlik açıkları.

İLGİLİ KONULAR

- Rusya’nın Siber Saldırısı Odak Noktasını Ukrayna Ordusuna Kaydırdı

- Rus APT29, Saldırılarda NSO Grup Tarzı İstismarları Kullanıyor, Google

- Rus Kötü Amaçlı Yazılımları Telegram Aracılığıyla Ukraynalı Askerleri Hedef Alıyor

- Rus Bilgisayar Korsanları Microsoft ve AWS Lures ile Kritik Sektörleri Ele Geçiriyor

- Rus Geceyarısı Blizzard, Microsoft aracılığıyla Birleşik Krallık İçişleri Bakanlığı’nı ihlal etti