Rus APT28 askeri bilgisayar korsanları, Microsoft Outlook sıfır gün açıklarını kullanarak NATO Hızlı Konuşlandırılabilir Birlik de dahil olmak üzere birden fazla Avrupa NATO üyesi ülkesini hedef aldı.

Palo Alto Networks’ün 42. Biriminden araştırmacılar, onların, Rusya ordusu ve hükümeti için muhtemel stratejik istihbarat önemi olduğu düşünülen 14 ülkeden en az 30 kuruluşa karşı üç kampanyada yaklaşık 20 ay boyunca CVE-2023-23397 güvenlik açığından yararlandıklarını gözlemledi.

Rus bilgisayar korsanları ayrıca Fighting Ursa, Fancy Bear ve Sofacy olarak da takip ediliyor ve daha önce ülkenin askeri istihbarat servisi olan Rusya Ana İstihbarat Müdürlüğü (GRU) ile bağlantılıydılar.

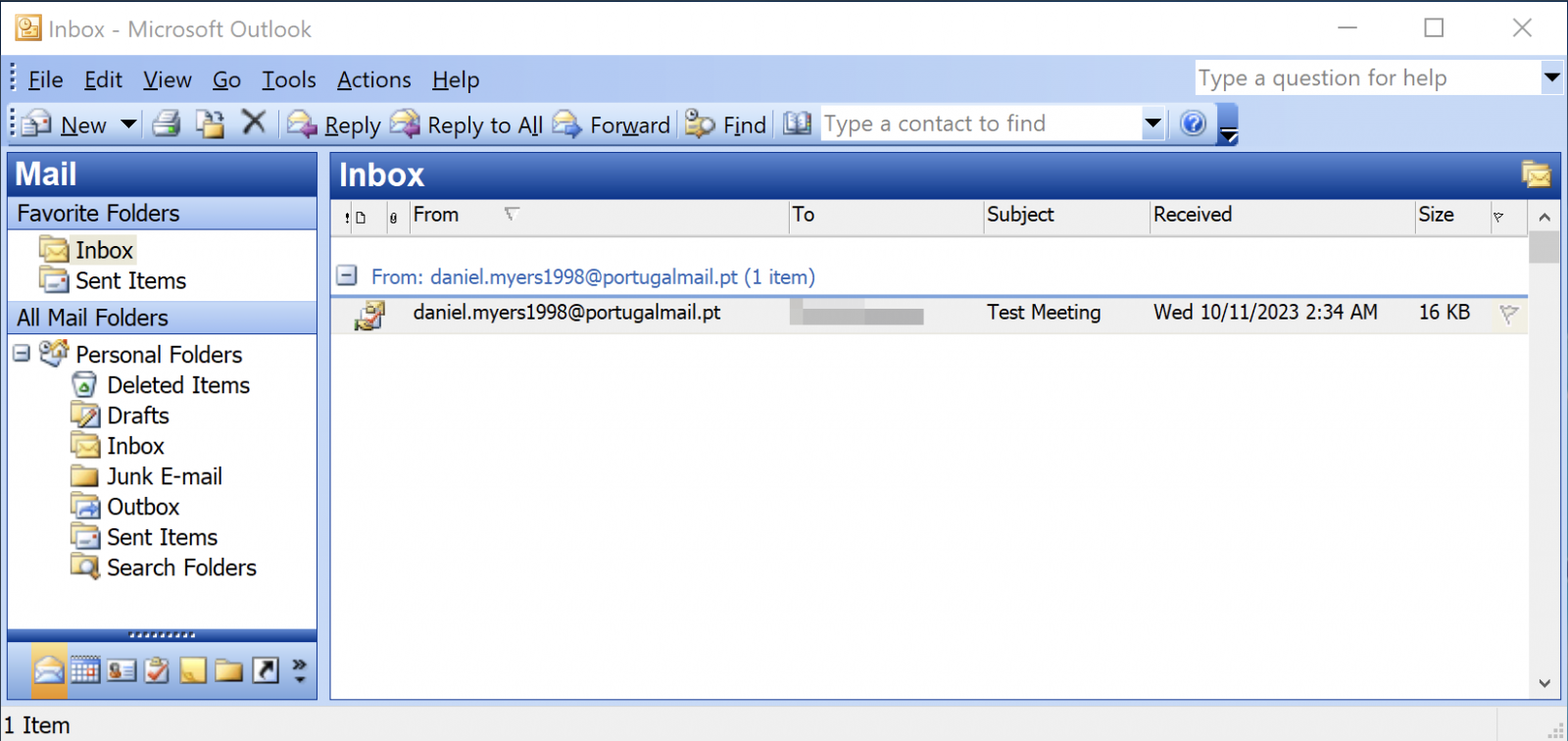

Outlook güvenlik kusurunu, Rusya’nın Ukrayna’yı işgal etmesinden üç hafta sonra, Mart 2022’de, Ukrayna Devlet Göç Servisi’ni hedef almak için sıfır gün olarak kullanmaya başladılar.

Nisan ortası ile Aralık 2022 arasında, Rusya’nın Ukrayna’yı işgalini desteklemeye yönelik potansiyel olarak askeri istihbarat içeren e-postaları çalmak için Avrupa’daki yaklaşık 15 hükümet, askeri, enerji ve ulaştırma kuruluşunun ağlarını ihlal ettiler.

Her ne kadar Microsoft bir yıl sonra, Mart 2023’te sıfır gün düzeltme ekini yayınlamış ve bir Rus bilgisayar korsanlığı grubuyla ilişkilendirilmiş olsa da, APT28 operatörleri, ele geçirilen ağlar üzerinden yatay olarak hareket etmelerine olanak tanıyan kimlik bilgilerini çalmak için CVE-2023-23397 açıklarından yararlanmaya devam etti.

Mayıs ayında tüm Outlook Windows sürümlerini etkileyen bir bypass (CVE-2023-29324) ortaya çıktığında saldırı yüzeyi daha da arttı.

NATO Hızlı Konuşlandırılabilir Kolordu Hedefleri

Bugün Birim 42, saldırıya uğrayan Avrupa ülkeleri arasında, tanımlanan tüm ülkelerin, Ukrayna hariç, Kuzey Atlantik Anlaşması Örgütü’nün (NATO) mevcut üyeleri olduğunu söyledi.

En az bir NATO Hızlı Konuşlandırılabilir Kolordu (NATO güçlerini komuta etmek için hızla konuşlandırılabilen Yüksek Hazırlıklı Kuvvet Karargahı) da hedef alındı.

Ek olarak, Avrupa Savunma, Dışişleri ve İçişleri kurumlarının ötesinde, APT28’in odak noktası enerji üretimi ve dağıtımı, boru hattı altyapı operasyonları ve malzeme elleçleme, personel ve hava taşımacılığıyla ilgili kritik altyapı kuruluşlarını da kapsayacak şekilde genişledi.

Birim 42, “Bir hedefe karşı sıfır gün istismarının kullanılması, bunun önemli bir değere sahip olduğunu gösterir. Bu aynı zamanda söz konusu hedef için mevcut erişim ve istihbaratın o sırada yetersiz olduğunu da gösterir” dedi.

“İkinci ve üçüncü harekâtlarda, Fighting Ursa, tekniklerini değiştirmeden, zaten kendilerine atfedilen, kamuoyunca bilinen bir istismarı kullanmaya devam etti. Bu, bu operasyonlar tarafından üretilen erişim ve istihbaratın, halka açık gezi ve keşif sonuçlarından daha ağır bastığını gösteriyor.

“Bu nedenlerden dolayı, her üç kampanyada da hedef alınan kuruluşlar büyük olasılıkla Rus istihbaratı için normalden daha yüksek bir önceliğe sahipti.”

Ekim ayında, Fransız siber güvenlik kurumu (ANSSI), Rus bilgisayar korsanlarının Outlook güvenlik kusurunu kullanarak Fransa genelindeki hükümet organlarına, şirketlere, eğitim kurumlarına, araştırma merkezlerine ve düşünce kuruluşlarına saldırdığını açıkladı.

Bu hafta, Birleşik Krallık ve Beş Göz istihbarat ittifakının bir parçası olan müttefikler ayrıca Callisto Group, Seaborgium ve Star Blizzard olarak takip edilen bir Rus tehdit grubunu Rusya’nın ‘Merkez 18’ Federal Güvenlik Servisi (FSB) bölümüne bağladı.

Microsoft’un tehdit analistleri, tehdit aktörleri tarafından gözetleme ve e-posta toplamak için kullanılan Microsoft hesaplarını devre dışı bırakarak birçok Avrupa NATO ülkesini hedef alan Callisto saldırılarını engelledi.

ABD hükümeti şimdi Callisto üyeleri ve faaliyetleri hakkında bilgi verenlere 10 milyon dolar ödül teklif ediyor.