FortiGuard Labs’taki siber güvenlik araştırmacılarına göre, Rus istihbaratına bağlı APT29 grubu, ilk olarak Eylül 2023’te yamalı olan kritik bir TeamCity güvenlik açığından yararlandı.

Polonya Askeri Karşı İstihbarat Servisi (SKW), Rusya Dış İstihbarat Servisi’ne (SVR) bağlı tehdit aktörlerinin küresel hedeflemede JetBrains CVE’yi kullandığını ortaya koyan bir tavsiye belgesi yayınladı.

Burada TeamCity ve JetBrains’in yakından bağlantılı olduğunu ve TeamCity’nin JetBrains tarafından geliştirilen ve bakımı yapılan bir sürekli entegrasyon (CI) sunucusu olduğunu belirtmekte fayda var.

Gibi Hackread tarafından bildirildi.com adresinde CVSS tarafından 9,8 puan alan güvenlik açığı Eylül 2023’te yamandı. Ancak yetkililer özellikle APT29 (Dukes, CozyBear ve NOBELIUM/Midnight Blizzard) adlı kötü şöhretli gelişmiş kalıcı tehdit grubunun CVE-2023’ten yararlandığını tespit etti. -42793.

Tehdit aktörü, savunmadan kaçınma yöntemi olarak rundll32 proxy yürütmesini kullanarak GraphicalProton yüklerini yürütmek için Zamanlanmış Görevler’i kullandı. Ayrıca, arama emrinin ele geçirilmesine karşı savunmasız olan meşru üçüncü taraf ikili dosyaları da kullandılar.

“TeamCity sunucusuna erişim tehlikeye girerse, kötü niyetli aktörlere söz konusu yazılım geliştiricinin kaynak koduna, imza sertifikalarına erişim ve yazılım derleme ve dağıtım süreçlerini alt üst etme yeteneği sağlanır; kötü niyetli bir aktör, tedarik zinciri operasyonlarını yürütmek için daha fazla kullanabilir.” danışma Okumak.

SKW’nin bulguları FortiGuard Labs araştırmacı ekibi tarafından destekleniyor. En sonlarında Blog yazısıFortiGuard, APT29’un ABD merkezli bir biyomedikal üretim organizasyonunu hedef aldığını bildirdi (Adı medya veya kamuoyuyla paylaşılmayan) ve tehdit aktörünün TTP’lerini ortaya çıkardı. Raporda, bir Windows sunucusu olan TeamCity’de bulunan bu güvenlik açığının, APT29.

Araştırmacılar, 6 Eylül 2023’te Sonar’ın siber güvenlik uzmanlarının TeamCity Şirket İçi kritik bir güvenlik açığı keşfettiğini belirtti (şu şekilde izlendi: CVE-2023-42793). Bu güvenlik açığına, kimlik doğrulaması olmadan dağıtılabilme özelliği nedeniyle CVSS puanı 9,8 olarak atandı. CISA, bunu 4 Ekim 2023’te ‘Bilinen İstismar Edilen Güvenlik Açıkları Kataloğu’na ekledi.

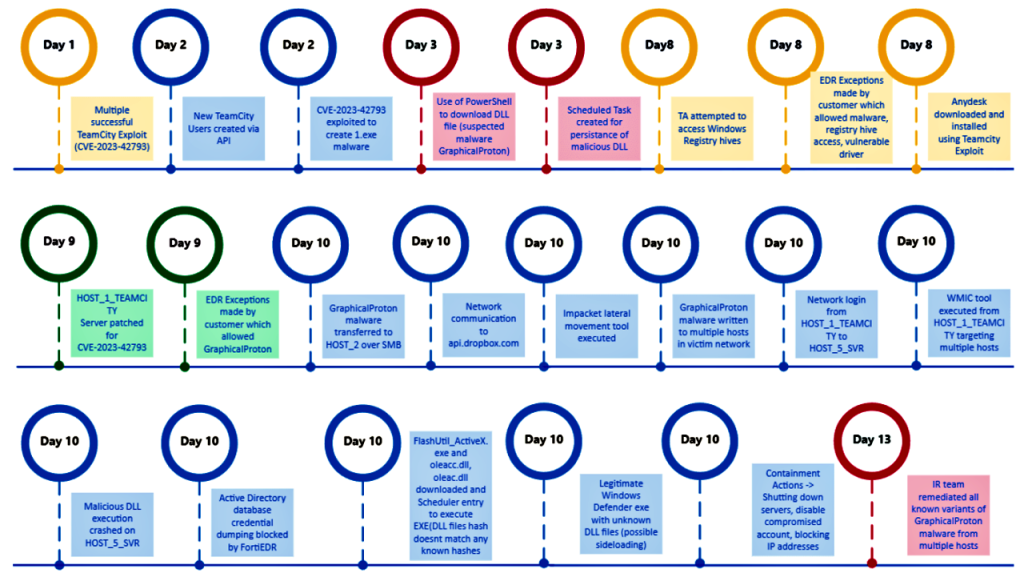

FortiGuard Olay Müdahale ekibi, Ekim 2023’te ABD merkezli bir biyomedikal üretim kuruluşunun APT29 tarafından istismar edilen bu güvenlik açığı nedeniyle tehlikeye atıldığını bildirdi. Saldırı başlangıçta APT29 tarafından kullanılan GraphicalProton kötü amaçlı yazılımıyla eşleşen özel oluşturulmuş bir Python betiği kullanılarak istismar edildi.

Uygulama ve sistem günlüklerinin analizi, istismarın başarılı olduğuna dair kanıtlar ortaya çıkardı, ancak bazı tehdit aktörleri çalıştırmada başarısız oldu Linux sistemi kurban Windows Server’daki komutlar. APT29 muhtemelen potansiyel kurbanları belirlemek için Nuclei’yi kullandı ve sistem ve ayrıcalık bilgilerini toplamak için ek keşif komutları yürütmeye başladı.

ABD merkezli yüksek öğretim kurumu, FortiGuard IR ekibi tarafından keşfedilen bir C2 IP adresiyle APT29 tarafından hedef alındı. Kuruluşun altyapısının tehlikeye atıldığını keşfettiler ve savunmasız TeamCity sunucularının kötüye kullanıldığını tespit ettiler.

Tehdit aktörü, başka bir kurbanın ortamına erişimi sürdürmek için kullandıkları bir SSH sertifikasını yüklemek için TeamCity açığını kullandı. Aktör, TeamCity ana bilgisayarına ‘AclNumsInvertHost.dll’ adlı bir DLL dosyası indirdi ve TeamCity RCE güvenlik açığını kullanarak kalıcılık için DLL dosyasına referans veren Windows tarafından zamanlanmış bir görev oluşturdu.

Saldırgan, bir yamaya rağmen, GraphicalProton implantından yararlanarak tehlikeye atılan ana bilgisayarda ısrar etti. FortiGuard bu saldırının bir planın parçası olduğuna inanıyor yeni APT29 kampanyası. Önemli OPSEC değerlendirmeleri arasında altyapının tehlikeye atılması, meşru DLL’lerin eklenmesiyle arama emrinin ele geçirilmesi, maskeleme kalitesi ve tek kullanımlık altyapı bileşenleri yer alıyordu.

Araştırmacılar, GraphicalProton gibi tehditlere karşı korunmak için IP adreslerinin engellenmesi, TeamCity yazılım hesaplarının kaldırılması, Windows hesaplarının kaldırılması, arka kapıların kaldırılması ve tehdit aktörleri tarafından bırakılan kötü amaçlı dosyaların kaldırılması dahil olmak üzere sınırlama ve yok etme eylemlerini önermektedir.

İLGİLİ MAKALELER

- Rus Midnight Blizzard Hackerları Hassas Saldırıyla MS Teams’i Vurdu

- Rus Bilgisayar Korsanları Geniş Kimlik Avı Saldırılarında Telekopye Araç Kitini Kullanıyor

- Microsoft, savunma sektörüne yönelik artan NOBELIUM kimlik bilgisi saldırıları konusunda uyardı

- Microsoft Outlook Güvenlik Açığı Rus Orman Blizzard Grubu Tarafından İstismar Edildi

- Rusya Hackerları Son Saldırılarda BRc4 Kırmızı Takım Sızma Aracını Kötüye Kullanıyor