Resim: Bing Resim Oluşturucu

APT28 olarak izlenen ve Rusya Genelkurmay Ana İstihbarat Müdürlüğü’ne (GRU) bağlı bir tehdit grubu, devlet kurumları da dahil olmak üzere çok sayıda Ukraynalı kuruluşa ait Roundcube e-posta sunucularını ihlal etti.

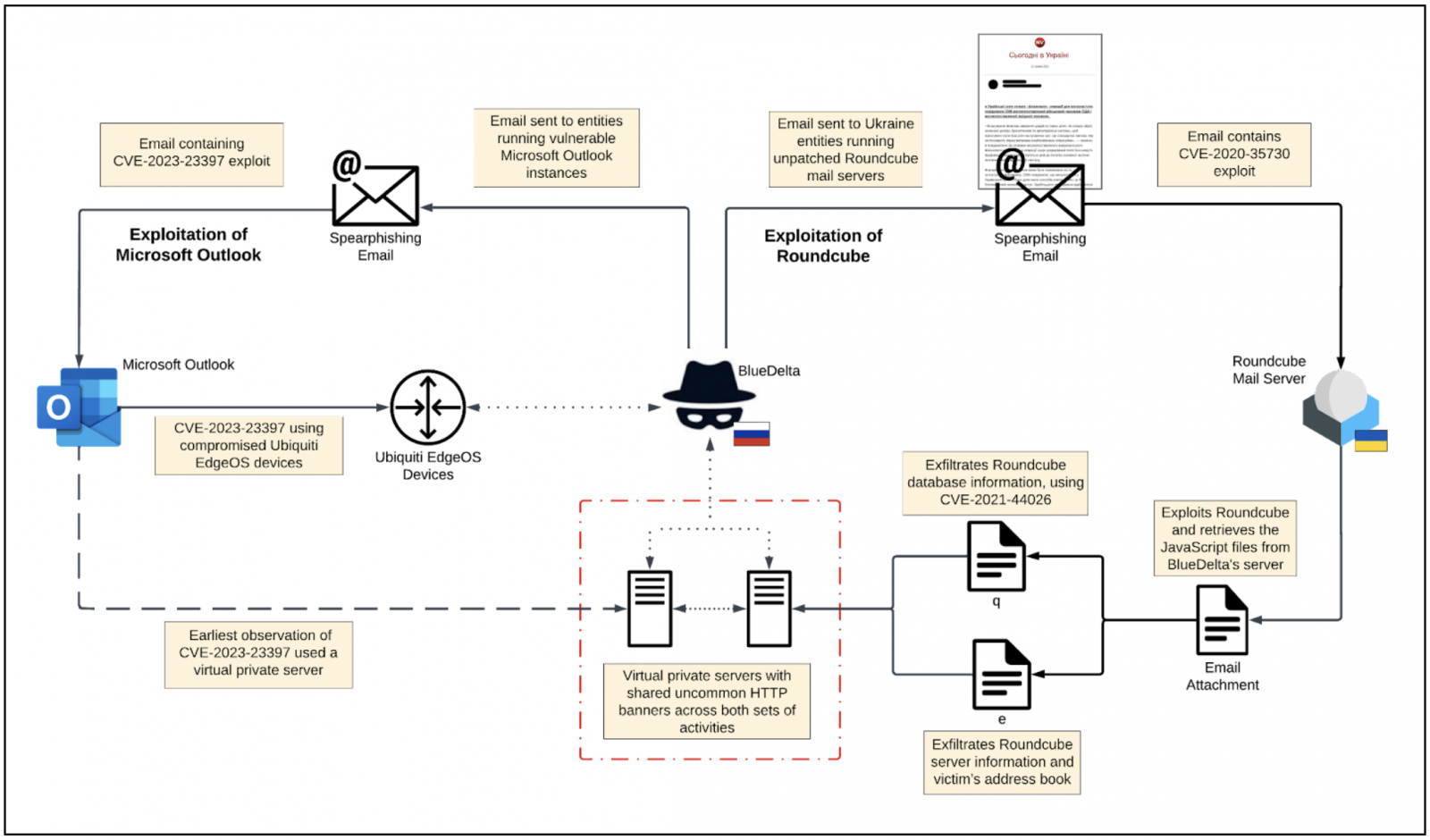

Bu saldırılarda, siber casusluk grubu (BlueDelta, Fancy Bear, Sednit ve Sofacy olarak da bilinir), alıcıları Roundcube Webmail güvenlik açıklarından yararlanarak yamalı olmayanlara saldıracak kötü amaçlı e-postaları açmaları için kandırmak üzere Rusya ile Ukrayna arasında devam eden çatışma hakkındaki haberlerden yararlandı. sunucular.

Rus askeri istihbarat bilgisayar korsanları, e-posta sunucularını ihlal ettikten sonra, hedeflenen kişilerin gelen e-postalarını saldırganların kontrolündeki bir e-posta adresine yönlendiren kötü amaçlı komut dosyaları dağıttı.

Bu komut dosyaları ayrıca keşif için ve kurbanların Roundcube adres defterini, oturum çerezlerini ve Roundcube veritabanında saklanan diğer bilgileri çalmak için kullanıldı.

Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) ve Recorded Future’ın tehdit araştırma bölümü Insikt Group tarafından yürütülen ortak bir soruşturmaya göre, soruşturma sırasında toplanan kanıtlara dayanarak, kampanyanın amacı Rusya’nın Ukrayna’yı işgalini desteklemek için askeri istihbarat toplamak ve çalmaktı. .

APT28 askeri bilgisayar korsanlarının bu saldırılarda kullandıkları altyapının da kabaca Kasım 2021’den beri çalışır durumda olduğu tahmin ediliyor.

Insikt Group, “Ukrayna’nın bölgesel bir savcılığını ve merkezi bir Ukrayna yürütme makamını büyük olasılıkla hedef alan BlueDelta faaliyetinin yanı sıra ek Ukrayna hükümet kuruluşları ve Ukrayna askeri uçak altyapısının modernizasyonu ve yenilenmesinde yer alan bir organizasyonu içeren keşif faaliyetini belirledik” dedi.

“Analiz edilen BlueDelta kimlik avı kampanyası, birden fazla keşif ve sızma komut dosyası çalıştırmak için açık kaynaklı web posta yazılımı Roundcube’deki CVE-2020-35730, CVE-2020-12641 ve CVE-2021-44026 güvenlik açıklarından yararlanıyor.”

Önceki siber casusluk kampanyalarıyla örtüşüyor

Recorded Future, özellikle, bu kampanyanın, yine kullanıcı etkileşimi gerektirmeyen saldırılarda Avrupa kuruluşlarını hedef almak için kritik bir Microsoft Outlook sıfır gün güvenlik açığından (CVE-2023-23397) yararlandıkları APT28 ile bağlantılı önceki saldırılarla örtüştüğünü söylüyor.

Kurbanların ağları içinde yanal olarak hareket etmeye yardımcı olan kimlik bilgilerini çalmak ve belirli hesaplar için e-postaları sızdırmak üzere Outlook posta kutusu klasör izinlerini değiştirmek için sıfır gün hatasını kullandılar.

Outlook kampanyasında GRU bilgisayar korsanları, Nisan ortası ile Aralık 2022 arasında yaklaşık 15 hükümet, ordu, enerji ve ulaşım kuruluşunun ağlarını ihlal etti.

Google’ın Tehdit Analizi Grubu da kısa bir süre önce, 2023’ün ilk çeyreğinde Ukrayna’yı hedefleyen tüm kimlik avı e-postalarının kabaca %60’ının Rus saldırganlar tarafından gönderildiğini ve APT28 bilgisayar korsanlığı grubunun bu kötü niyetli faaliyete en çok katkıda bulunanlardan biri olduğunu ortaya çıkardı.

Nisan 2023’te ABD ve Birleşik Krallık istihbarat servisleri, ABD ve AB merkezli hedeflerden istihbarat toplamaya yardımcı olan bir Jaguar Tooth kötü amaçlı yazılımını dağıtmak için Cisco yönlendiricilerindeki sıfır gün açığından yararlanan APT28 saldırıları konusunda uyarıda bulundu.

APT28 ayrıca, 2015 yılında Alman Federal Parlamentosu’nun (Deutscher Bundestag) hacklenmesi ve 2016’da Demokratik Kongre Kampanya Komitesi (DCCC) ile Demokratik Ulusal Komite’ye (DNC) yönelik saldırılara karışmasıyla da bilinir (bu saldırılar için ABD tarafından suçlandılar). iki yıl sonra).

Avrupa Birliği Konseyi, APT28 üyelerini Ekim 2020’de Deutscher Bundestag’ın 2015 hack’ine karıştıkları için cezalandırdı.