‘RUBYCARP’ adlı bir Rumen botnet grubu, bilinen güvenlik açıklarından yararlanıyor ve finansal kazanç amacıyla kurumsal ağları ihlal etmek ve sunucuları tehlikeye atmak için kaba kuvvet saldırıları gerçekleştiriyor.

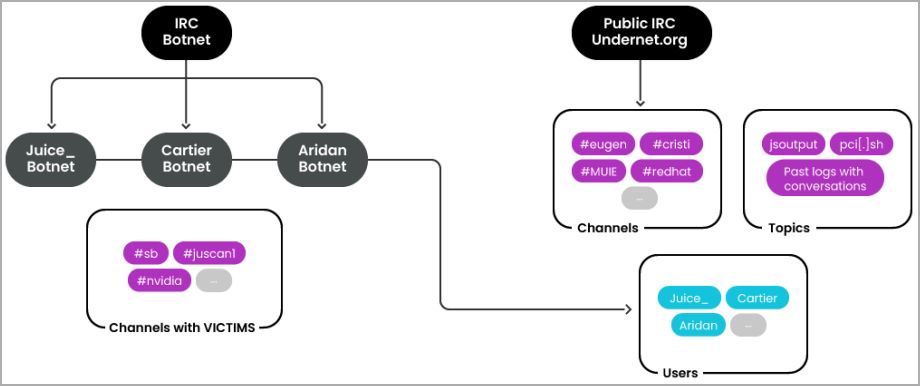

Sysdig tarafından hazırlanan yeni bir rapora göre, RUBYCARP şu anda 600’ün üzerinde güvenliği ihlal edilmiş sunucudan oluşan özel IRC kanalları aracılığıyla yönetilen bir botnet işletiyor.

Sysdig, RUBYCARP botnet’in Perl tabanlı yükünün (shellbot) 39 çeşidini buldu; VirusTotal’da yalnızca sekizi görünüyor, bu da aktivite için düşük tespit oranlarını gösteriyor.

Araştırmacılar, “Sysdig Tehdit Araştırma Ekibi (Sysdig TRT) yakın zamanda, RUBYCARP adını verdiğimiz, Rumen bir tehdit grubu tarafından işletilen uzun süredir devam eden bir botnet keşfetti” diye açıklıyor.

“Kanıtlar, bu tehdit aktörünün en az 10 yıldır aktif olduğunu gösteriyor.”

Araştırmacılar, Outlaw APT tehdit grubuyla bazı ilişkiler olduğunu fark ettiler, ancak bağlantı gevşek ve botnet’lerde kullanılan ortak taktiklere dayanıyor.

RUBYCARP saldırıları

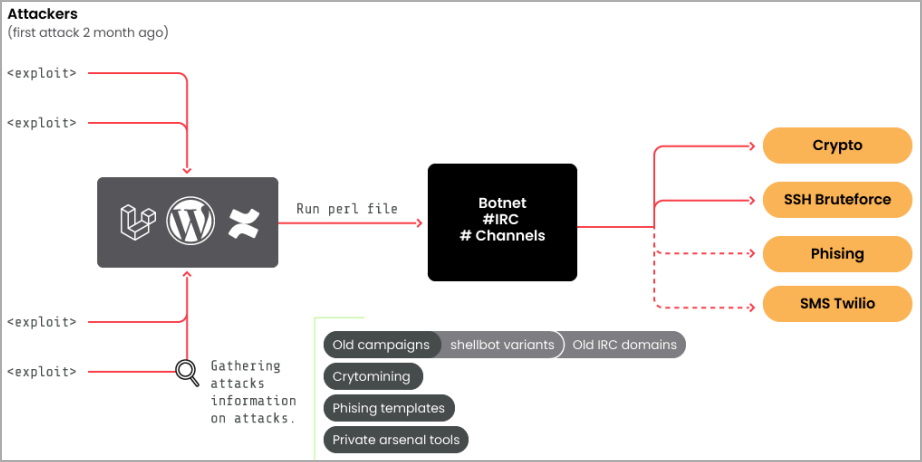

Sysdig, birkaç aydır RUBYCARP’ın bal küplerine yönelik araştırmalarını tespit ettiğini ve uzaktan kod yürütme güvenlik açığı olan CVE-2021-3129 aracılığıyla Laravel uygulamalarını hedef aldığını bildirdi.

Yakın zamanda analistler, RUBYCARP’ın SSH sunucularını kaba kuvvetle çalıştırdığını ve kimlik bilgileri dökümü kullanarak WordPress sitelerini hedef aldığını gözlemledi.

Kaynak: Sysdig

Shellbot verisi güvenliği ihlal edilmiş bir sunucuya yüklendikten sonra IRC tabanlı komuta ve kontrol (C2) sunucusuna bağlanır ve botnet’in bir parçası haline gelir.

Araştırmacılar, muhtemelen farklı amaçlar için kullanılan ‘Juice’, ‘Cartier’ ve ‘Aridan’ olmak üzere üç farklı botnet kümesi keşfettiler.

İstemci bağlantısını doğru şekilde yapılandıramazsa, atılır ve altyapıyı, yetkisiz incelemeler yapan güvenlik analistlerinden korumak amacıyla IP’si engellenir.

Sysdig ayrıca saldırganların tespit ve engellemelerden kaçınmak için altyapılarını sık sık değiştirdiklerini ve bu GitHub sayfasında bulunan eşlenen altyapıların bir listesini de belirtti.

Kaynak: Sysdig

Saldırıya uğramış sunucular saldırılarda kötüye kullanıldı

Yeni virüs bulaşmış cihazlar, dağıtılmış hizmet reddi (DDoS) saldırıları, kimlik avı ve mali dolandırıcılık başlatmak ve kripto para madenciliği yapmak için kullanılabilir.

RUBYCARP, kurbanın hesaplama kaynaklarını kullanarak Monero, Ethereum ve Ravencoin gibi kripto para birimlerini çıkarmak için NanoMiner, XMrig ve C2Bash adlı özel bir madenciyi kullanıyor.

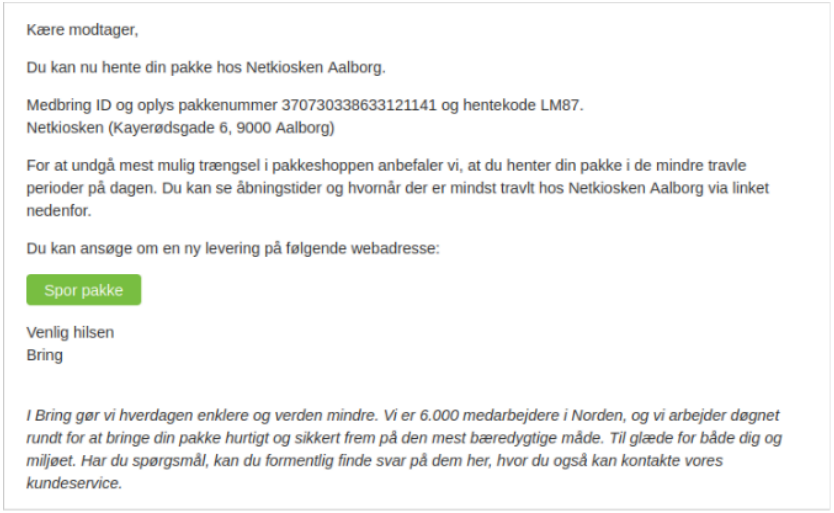

Tehdit grubu ayrıca kredi kartı numaraları gibi finansal bilgileri çalmak için kimlik avını kullanıyor.

Bunu, güvenliği ihlal edilmiş sunuculara kimlik avı şablonları yerleştirerek veya bu sunuculardan kimlik avı e-postaları göndererek, yanıltıcı mesajlarla bireyleri veya kuruluşları hedef alarak elde ederler.

En son kampanyada kullanılan kimlik avı şablonları, Swiss Bank, Nets Bank ve Bring Logistics’in de dahil olduğu bir Avrupa hedefleme kapsamını gösteriyor.

Kaynak: Sysdig

RUBYCARP, piyasadaki en büyük botnet operatörleri arasında olmasa da, on yılı aşkın süredir büyük ölçüde fark edilmeden çalışmayı başardıkları gerçeği, bir dereceye kadar gizlilik ve operasyonel güvenlik gösteriyor.

SYSDIG, botnet işletmesinin yanı sıra “siber silah” geliştirme ve satışıyla da ilgilendiklerini söylüyor ve bu da ellerinde geniş bir araç deposunun bulunduğunu gösteriyor.