RTM Locker, VMware ESXi sunucularındaki sanal makineleri hedefleyen bir Linux şifreleyiciyi dağıttığı tespit edilen en son kurumsal hedefleme fidye yazılımı operasyonudur.

RTM (Kılavuzu Okuyun) siber suç çetesi, kurbanlardan para çalmak için kullanılan özel bir bankacılık truva atı dağıtmasıyla tanınan, en az 2015’ten beri mali dolandırıcılıkta aktif.

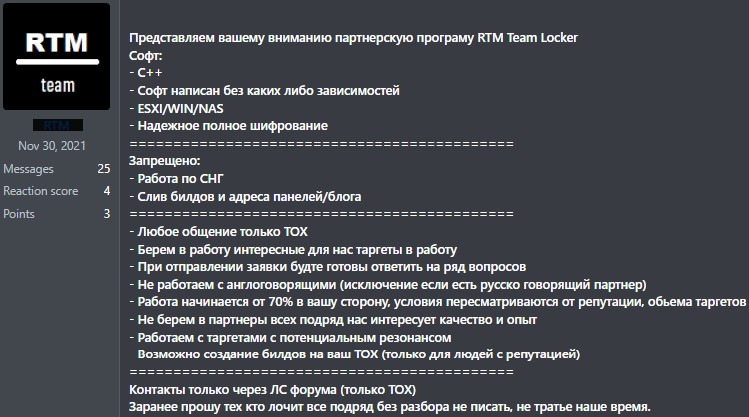

Bu ay, siber güvenlik firması Trellix, RTM Locker’ın yeni bir Hizmet Olarak Fidye Yazılımı (Raas) operasyonu başlattığını ve eski Conti siber suç sendikasından olanlar da dahil olmak üzere bağlı kuruluşları işe almaya başladığını bildirdi.

Trellix, “‘Kılavuzu Oku’ Locker çetesi, kurbanları fidye için fidye almak için bağlı kuruluşları kullanıyor ve bu kişilerin tümü çetenin katı kurallarına uymak zorunda,” diye açıklıyor Trellix.

“Bağlı kuruluşların aktif kalması veya izinlerini çeteye bildirmesi gereken grubun iş benzeri yapısı, Conti gibi diğer gruplarda da gözlemlendiği gibi, grubun örgütsel olgunluğunu gösteriyor.”

Güvenlik araştırmacısı MalwareHunterTeam ayrıca Aralık 2022’de BleepingComputer ile bir RTM Locker örneği paylaşarak bu RaaS’nin en az beş aydır aktif olduğunu gösterdi.

O sırada Trellix ve MalwareHunterTeam yalnızca bir Windows fidye yazılımı şifreleyici görmüştü, ancak Uptycs’in dün bildirdiği gibi, RTM hedeflemesini Linux ve VMware ESXi sunucularına genişletti.

VMware ESXi’yi Hedefleme

Geçtiğimiz yıllarda kurum, gelişmiş cihaz yönetimi ve çok daha verimli kaynak yönetimi sundukları için sanal makinelere (VM’ler) geçti. Bu nedenle, bir kuruluşun sunucuları genellikle birden fazla sanal sunucu çalıştıran özel cihazlar ve VMware ESXi sunucularının bir karışımına yayılır.

Fidye yazılımı operasyonları bu eğilimi takip etti ve kuruluş tarafından kullanılan tüm verileri düzgün bir şekilde şifrelemek için ESXi sunucularını hedeflemeye adanmış Linux şifreleyicileri yarattı.

BleepingComputer, Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX, Hive ve şimdi de RTM Locker dahil olmak üzere neredeyse tüm kurumsal hedefli fidye yazılımı operasyonlarında bunu gördü.

Uptycs tarafından hazırlanan yeni bir raporda, araştırmacılar artık feshedilmiş Babuk fidye yazılımının sızdırılmış kaynak koduna dayanan RTM Locker’ın bir Linux varyantını analiz ettiler.

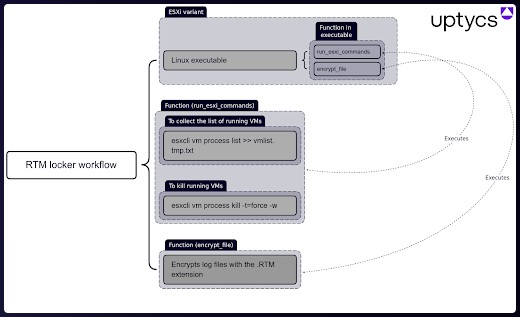

RTM Locker Linux şifreleyici, sanal makineleri yönetmek için kullanılan komutlara çok sayıda referans içerdiğinden, açıkça VMware ESXi sistemlerine saldırmak için oluşturulmuş gibi görünmektedir.

Şifreleyici başlatıldığında, önce aşağıdaki esxcli komutunu kullanarak çalışan VM’lerin bir listesini toplayarak tüm VMware ESXi sanal makinelerini şifrelemeye çalışır:

esxcli vm process list >> vmlist.tmp.txt

Şifreleyici daha sonra aşağıdaki komutu kullanarak çalışan tüm sanal makineleri sonlandırır:

esxcli vm process kill -t=force -wTüm VM’ler sonlandırıldıktan sonra, şifreleyici şu dosya uzantılarına sahip dosyaları şifrelemeye başlar – .log (günlük dosyaları), .vmdk (sanal diskler), .vmem (sanal makine belleği), .vswp (takas dosyaları) ve .vmsn (VM anlık görüntüleri).

Bu dosyaların tümü, VMware ESXi üzerinde çalışan sanal makinelerle ilişkilidir.

Babuk gibi, RTM de asimetrik şifreleme için Curve25519’da rastgele sayı üretimi ve ECDH kullanır, ancak simetrik şifreleme için Sosemanuk yerine ChaCha20’ye güvenir.

Sonuç güvenli ve henüz kırılmadı, bu nedenle şu anda RTM Locker için ücretsiz şifre çözücü yok.

Uptycs ayrıca kriptografik algoritmaların ikili dosyanın koduna “statik olarak uygulandığını” ve bu da şifreleme sürecini daha güvenilir hale getirdiğini söylüyor.

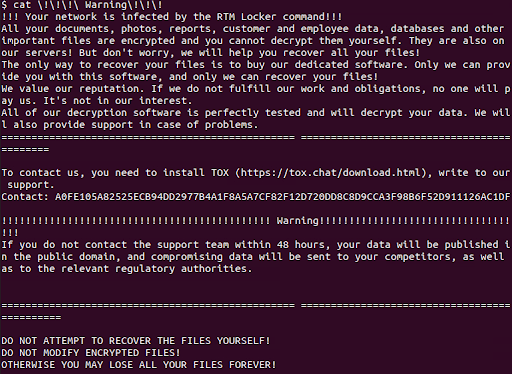

Dosyaları şifrelerken, şifreleyici şunu ekler: .RTM Dosya uzantısını şifrelenmiş dosyanın adlarına kopyalar ve işlem tamamlandıktan sonra, adlı fidye notları oluşturur. !!! Uyarı !!! virüs bulaşmış sistemde.

Notlar, bir fidye ödemesi için pazarlık yapmak üzere Tox aracılığıyla 48 saat içinde RTM’nin “desteği” ile iletişime geçme tehdidinde bulunuyor, aksi takdirde kurbanın çalınan verileri yayınlanacak.

Geçmişte, RTM Locker aşağıdaki TOR sitelerinde ödeme pazarlığı siteleri kullanıyordu, ancak yakın zamanda iletişim için TOX’a taşındı.

nvfutdbq3ubteaxj4m2jyihov5aa4akfudsj5h7vhyrvfarfra26ksyd.onion

3wugtklp46ufx7dnr6j5cd6ate7wnvnivsyvwuni7hqcqt7hm5r72nid.onionBir ESXi hedefleme sürümünün varlığı, RTM Locker’ı kuruluş için önemli bir tehdit olarak sınıflandırmak için yeterlidir.

Bununla birlikte, iyi haber şu ki, BleepingComputer’ın araştırması, grubun özellikle aktif olmadığını gösterdi, ancak bu gelecekte değişebilir.