RTM Locker fidye yazılımı çetesinin, açıkça VMware ESXi sunucularındaki sanal makinelere odaklanan bir Linux şifreleyici kullandığı keşfedildi, bu da onu kurumsal odaklı bir fidye yazılımı saldırısının en son örneği yapıyor.

Uptycs’in Tehdit İstihbaratı birimi, karanlık ağ keşfi yürütürken RTM Locker tehdit grubunu ortaya çıkardı.

2015’ten beri, RTM siber suç grubu, hedeflerinden para çalmak için özel yapım bir bankacılık truva atı kullanarak mali dolandırıcılığa bulaşıyor.

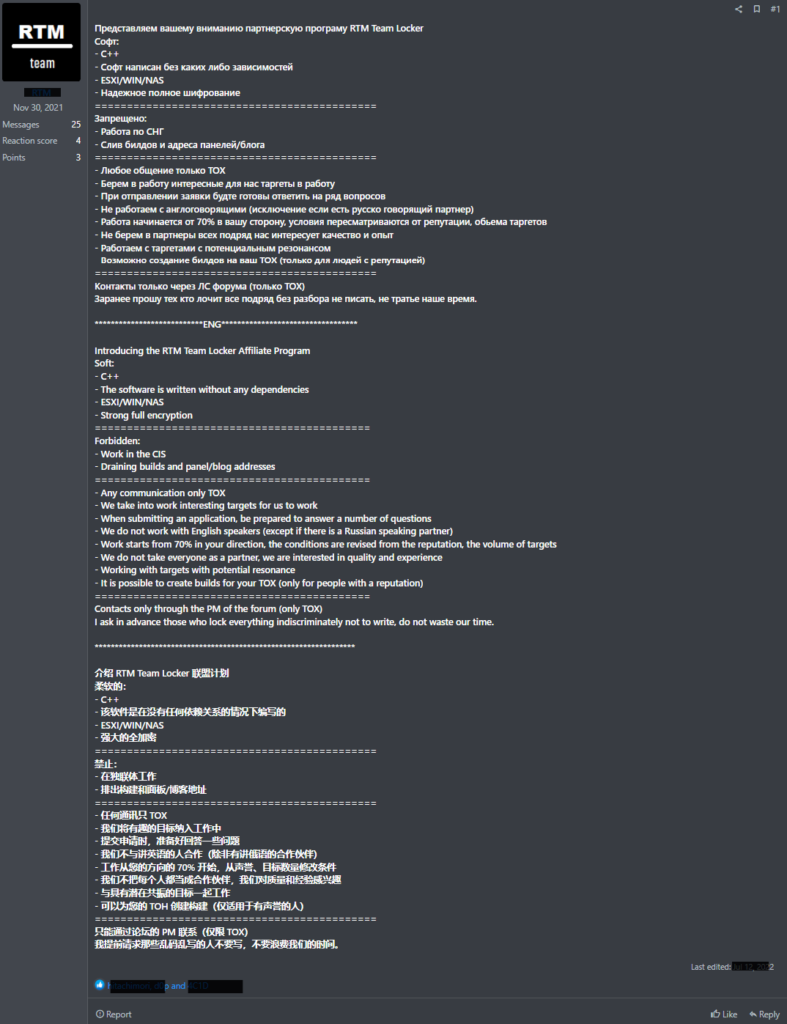

Trellix siber güvenlik firması ve Uptycs kısa bir süre önce, RTM Locker’ın yeni bir Hizmet Olarak Fidye Yazılımı (RaaS) girişimi başlattığını ve eski Conti siber suçluları da dahil olmak üzere bağlı kuruluşları aktif olarak işe aldığını açıkladı.

Teknik Analiz

RTM Locker ve Babuk fidye yazılımı, asimetrik şifreleme ve rasgele sayı üretimi için ECDH Curve25519 gibi ortak noktaları paylaşır.

Ancak Babuk sosemanuk kullanırken, RTM Locker asimetrik şifreleme için ikisini ayıran ChaCha20’yi kullanır.

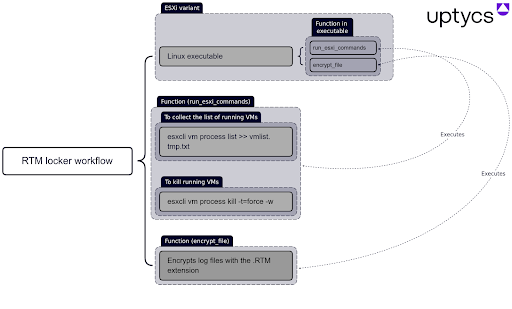

Fidye yazılımı ikili dosyasının ilk incelemesinde, kodun başındaki iki ESXi komutu nedeniyle programın ESXi’ye uygun hale getirildiği anlaşıldı.

İkili, statik olarak derlenir ve çıkarılır, bu da çeşitli sistemlerde çalışmasına izin verir ve tersine mühendisliği zorlu bir görev haline getirir.

Ayrıca, ilk erişim vektörü bilinmiyor ve duruma bir karmaşıklık katmanı ekliyor.

Bu ikili dosyadayken, en önemli işlevler şunlardır: –

- name_threads

- run_esxi_commands

- pthread_wrapper_main

Aşağıda, bu program kullanılarak çalıştırılan iki ESXi komutundan bahsetmiştik:-

- esxcli vm işlem listesi >> vmlist.tmp.txt: Bu komut, sistemde o anda çalışan tüm ESXi VM’leri listeler.

- esxcli vm işlemi kill -t=force -w: Bu komut, önceki komut tarafından bulunan tüm ESXi VM’lerini öldürür.

Gelişmiş gözetim yetenekleri ve üstün kaynak yönetimi nedeniyle, işletmeler son yıllarda sanal makinelere (VM’ler) geçiş yaptı.

Bu, kuruluşların genellikle altyapılarını yönetmek için birden çok sanal sunucuyu barındıran özel cihazlar ve VMware ESXi sunucuları kullanmasına neden olur.

Bu eğilimin ardından, fidye yazılımı operasyonları, tüm kurumsal verileri kapsamlı bir şekilde şifreleyebilen, ESXi sunucularını hedeflemek için uyarlanmış Linux şifreleyiciler geliştirdi.

Ayrıca, VM yönetiminde kullanılan komutlara yapılan çok sayıda referans göz önüne alındığında, RTM Locker Linux şifreleyici açıkça VMware ESXi sistemlerine saldırmak için tasarlanmış gibi görünmektedir.

Fidye notu

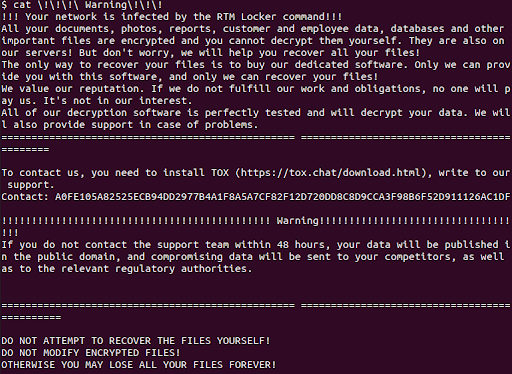

Şifreleyici, dosya şifreleme rutininin bir parçası olarak etkilenen dosyaların adlarını “.RTM” uzantısını ekleyerek değiştirir.

Şifreleme işleminin tamamlanmasının ardından kötü amaçlı yazılım, güvenliği ihlal edilmiş sistemde genellikle şu şekilde etiketlenen fidye notları oluşturmaya devam eder: –

Saldırganlar kurbanın dosyalarını şifreledikten ve adlarına “.RTM” uzantısını ekledikten sonra, saldırganlar tarafından gönderilen fidye notları, kurbanın fidyeyi ödememesi durumunda çalınan verileri yayınlama tehdidi içerir.

Bu notlar ayrıca kurbana, fidye ödemesi için müzakereleri başlatmak üzere anonim mesajlaşma platformu Tox aracılığıyla 48 saat içinde RTM’nin “destek” bölümüyle iletişime geçmesi talimatını verir.

Tarihsel olarak, RTM Locker kurbanlarla iletişim kurmak ve fidye ödemeleri talep etmek için TOR ödeme müzakere sitelerine güvendi.

Ancak saldırganlar son zamanlarda iletişim stratejilerini değiştirdiler ve anonim mesajlaşma platformu TOX’u kullanmaya başladılar.

RTM Locker fidye yazılımının bir ESXi hedefleme varyantının geliştirilmesi ve konuşlandırılması, bu tehdit aktörünün kurumsal düzeydeki kuruluşlar için önemli bir risk oluşturduğunu göstermektedir.

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin