Royal Ransomware, Linux cihazlarını, özellikle VMware ESXi sanal makinelerini hedef alan en yeni kötü amaçlı yazılım türevlerine şifreleme desteği ekleyen en son fidye yazılımı operasyonudur.

BleepingComputer, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX ve Hive dahil olmak üzere diğer birçok çete tarafından piyasaya sürülen benzer Linux fidye yazılımı şifreleyicileri hakkında rapor veriyor.

Yeni Linux Royal Ransomware varyantı tarafından keşfedildi Tomas olacak Equinix Tehdit Analiz Merkezi’nin (ETAC) ve komut satırı kullanılarak yürütülür.

Ayrıca, fidye yazılımı operatörlerine şifreleme işlemi üzerinde bir miktar kontrol sağlayacak birden fazla bayrak desteği ile birlikte gelir:

- -stopvm > çalışan tüm VM’leri şifrelenebilmeleri için durdurur

- -vmonly – Yalnızca sanal makineleri şifreler

- -çatal – bilinmiyor

- – günlükler – bilinmiyor

- -id: id 32 karakter olmalıdır

Dosyaları şifrelerken, fidye yazılımı .royal_u uzantısını sanal makinedeki tüm şifrelenmiş dosyalara ekler.

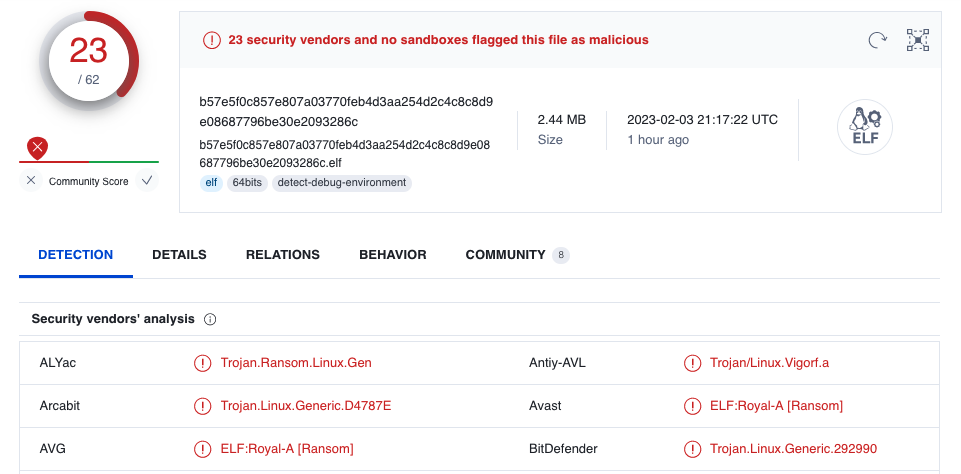

Kötü amaçlı yazılımdan koruma çözümleri sorunları vardı yeni hedefleme yeteneklerini bir araya getiren Royal Ransomware örneklerini tespit ederek, VirusTotal’daki 62 kötü amaçlı yazılım tarama motorundan 23’ü tarafından tespit ediliyorlar.

Royal Ransomware kimdir?

Royal Ransomware, daha önce Conti fidye yazılımı operasyonunda çalışmış deneyimli tehdit aktörlerinden oluşan özel bir operasyondur.

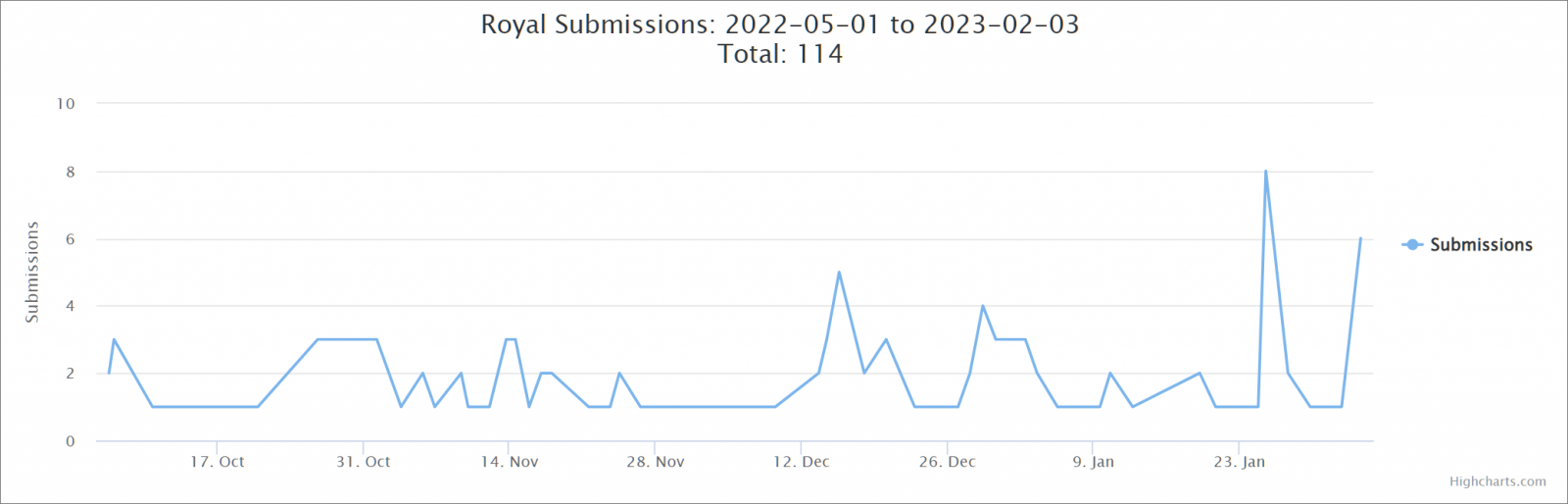

Eylül ayından itibaren Royal, Ocak 2022’de ilk tespit edilmesinden aylar sonra kötü amaçlı faaliyetlerini artırdı.

Başlangıçta BlackCat gibi diğer işlemlerden şifreleyiciler kullanırken, Conti tarafından oluşturulanlara benzer fidye notları bırakan Zeon’dan başlayarak kendi şifreleyicilerini kullanmaya geçtiler.

Eylül ortasında, grup “Royal” olarak yeniden markalaştı ve saldırılarda aynı adla fidye notları üreten yeni bir şifreleyici kullanmaya başladı.

Çete, hedeflerinin kurumsal ağ sistemlerini şifreledikten sonra 250.000 dolardan on milyonlara kadar değişen fidye ödemeleri talep ediyor.

Aralık ayında, ABD Sağlık ve İnsan Hizmetleri Departmanı (HHS), Sağlık ve Halk Sağlığı (HPH) sektöründeki kuruluşları hedef alan Kraliyet fidye yazılımı saldırıları konusunda uyarıda bulundu.

Çoğu fidye yazılımı türü artık Linux’u da hedefliyor

Fidye yazılımı gruplarının ESXi sanal makinelerini hedeflemeye doğru kayması, işletmelerin gelişmiş cihaz yönetimi ve çok daha verimli kaynak işleme ile geldikleri için VM’lere geçiş yaptığı bir trendle aynı çizgidedir.

Fidye yazılımı operatörleri, yüklerini ESXi ana bilgisayarlarına dağıttıktan sonra, birden çok sunucuyu şifrelemek için tek bir komut kullanır.

Wosar geçen yıl BleepingComputer’a “Çoğu fidye yazılımı grubunun fidye yazılımlarının Linux tabanlı bir sürümünü kullanmasının nedeni, özellikle ESXi’yi hedeflemektir” dedi.

BleepingComputer forumundaki bu destek başlığında Royal Ransomware ve vurulursanız ne yapmanız gerektiği hakkında daha fazla bilgi bulabilirsiniz.

Bir Lansweeper raporuna göre, internette açığa çıkan on binlerce VMware ESXi sunucusu, Ekim ayında kullanım ömrünün sonuna ulaştı.

Bu sistemler bundan sonra yalnızca teknik destek alacak ancak güvenlik güncellemesi almayacak, bu da onları fidye yazılımı saldırılarına maruz bırakıyor.

İşleri bir perspektife oturtmak ve bu tür sunucuların saldırılara ne kadar açık olduğunu göstermek için, bu Cuma günü dünya çapındaki ESXi cihazlarını hedefleyen büyük bir kampanyada yama uygulanmamış sunucuları taramak ve şifrelemek için ESXiArgs olarak bilinen yeni bir fidye yazılımı türü kullanıldı.

Bir Shodan araştırmasına göre, yalnızca birkaç saat içinde dünya çapında 100’den fazla sunucu bu saldırılarda ele geçirildi.