Yazılım geliştirme sürekli entegrasyon ve dağıtıma odaklandıkça Kubernetes gibi düzenleme platformları yükselişe geçti, ancak bu popülerlik onları saldırganların hedefi haline getirdi.

Başarılı saldırıların çoğu (en azından kamuya açıklanmış olanlar) kripto para madenciliği odaklı konteynerlerin konuşlandırılmasına yol açtı ve temel olarak kripto para madenciliğini desteklemek için işletmelerden bulut bilgi işlem kaynaklarının çalınmasına yol açtı. Ancak saldırılar çok daha kötü olabilir; bulut altyapısı güvenlik firması Sysdig’de güvenlik araştırmacısı olan ve önümüzdeki ay Black Hat Avrupa’da bir prototip rootkit sunacak olan Nicholas Lang, Kubernetes kümelerine rootkit’lerin bulaştırılmasının, saldırganlar tarafından kontrol edilen konteyner koleksiyonlarına yol açacağını söylüyor. .

Bir Kubernetes kümesinin bir rootkit tarafından başarılı bir şekilde ele geçirilmesi, örneğin bir saldırganın sistemdeki kötü amaçlı kapsayıcıları gizlemesine olanak tanıyabilir. Rootkit’in diğer kapsayıcı yükleri gizleyebileceğini ve işletim sisteminden gizlendikleri için sistemde fark edilmeden daha karmaşık eylemler gerçekleştirebileceğini söylüyor.

Lang, “Bu konteynırları ayağa kaldırmak ve yerine yerleştirmek için çekirdekle etkileşime girse de, bundan sonra rootkit bu konteynırlanmış yükleri gizleyebiliyor” diyor. “Rootkit ilk yükün bir parçası… ve sonra, biliyorsunuz, gelecek aşamalar daha karmaşık şeyleri gizlice yapacak çünkü bunlar rootkit tarafından işletim sisteminden gizleniyor.”

Kubernetes, sunuculardan uygulamalara ve yazılım tanımlı ağlara kadar çok çeşitli iş yüklerini çalıştırabilen sanallaştırılmış yazılım ortamları olan konteynerlerin yapılandırmasını, dağıtımını ve yönetimini (yani “düzenlemeyi”) otomatikleştirmenin popüler bir yoludur. Bu nedenle teknoloji, günümüzün hızlı hareket eden yazılım geliştirme ve dağıtım dünyasında bulut uygulamaları için kritik öneme sahiptir.

Ancak aynı sebepten dolayı saldırganlar altyapıyı hedef aldı. Şubat ayında bir saldırgan, yanlış yapılandırılmış bir Kubernetes kümesinin güvenliğini ihlal ederek önce cryptojacking konteynerleri kurdu ve ardından fikri mülkiyet haklarını ve hassas verileri çaldı. Bir ay önce Microsoft araştırmacıları, Kinsing kötü amaçlı yazılımının Kubernetes platformlarındaki kötü yapılandırılmış veritabanı kapsayıcılarını hedeflemeye başladığını keşfetti.

Kubernetes Saldırı Altında

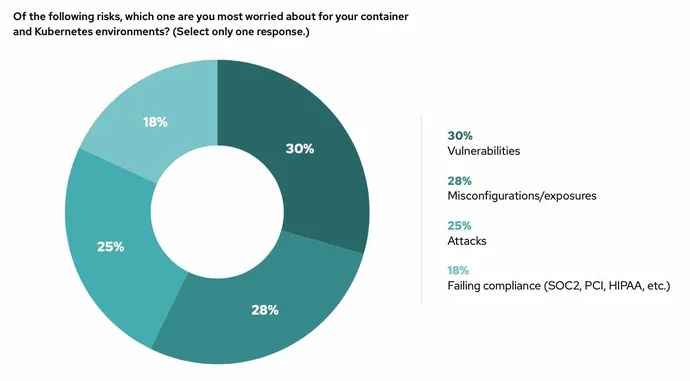

Saldırıların yoğunluğu yazılım firmalarını endişelendiriyor. Red Hat’in “2023 Kubernetes Durumu Güvenlik Raporu”na göre şirketlerin üçte ikisi (%67) Kubernetes ile ilgili güvenlik endişeleri nedeniyle uygulama dağıtımını geciktirdi veya yavaşlattı.

Sysdig’den Lang, saldırganların Kubernetes altyapısındaki güvenlik açıklarından yararlanmasına rağmen konteynerlerde çalışan yanlış yapılandırılmış uygulamaların, orkestrasyon platformunun tehlikeye atılmasının açık ara en yaygın yolu olduğunu söylüyor.

“Yanlış yapılandırılmış bir Web sunucusu veya Web uygulaması, saldırganın bu sanal makineye veya kapsayıcının içine kabuk erişimi sağlamasına olanak tanır” diyor. “Saldırganın bilgi düzeyine bağlı olarak ya bir konteynerin ya da sanal makinenin içinde olduklarını fark edip ana bilgisayara kaçmaya çalışacaklar ya da Kubernetes ortamında olduklarını şunu yaparak fark edecekler: biraz dürtükleme ve dürtükleme.”

Diamorphine olarak bilinen belirli bir Linux çekirdeği rootkit’i zaman zaman Kubernetes kümelerini tehlikeye atmak için kullanılmış olsa da Kubernetes odaklı rootkit’ler henüz popüler hale gelmedi.

Lang bunun değişeceğini savunuyor ve geleceğe yönelik bir bakış açısı olarak kendisi ve Narf Industries’den başka bir güvenlik araştırmacısı Andrew Hughes, Aralık ayında Black Hat Avrupa Konferansı’nda kendi Kubernetes kök kitlerini göstermeyi planlıyor. “Asıl değişiklik, saldırganların Kubernetes’in bulutta giderek yaygınlaştığını, bununla nasıl başa çıkılacağını, etrafından nasıl dolaşılacağını ve hatta ondan nasıl yararlanılacağını öğrenmesidir” diyor.

Kubernetes Yöneticilerinin Görünürlüğe İhtiyacı Var

Lang, tipik olarak bir kurbanın, Kubernetes kümesine yapılan bir saldırıyı yakalamak için bir rootkit’in yüklendiğini veya saldırgan tarafından bir güvenlik açığından yararlanıldığını görmesi gerektiğini söylüyor. Ancak yöneticilerin çalışma zamanı sırasında yüklenen çekirdek modüllerine de dikkat edebileceğini ve bunun üretim ortamında olmaması gerektiğini söylüyor.

“Bu sistemler aslında çok fazla çılgınca şey yapmıyor; [kernel modules loading] bir konteynerin içinde veya konteynerleri çalıştıran ana bilgisayarda kötü bir şeyler döndüğünden oldukça emin olabilirsiniz” diyor. “Aksi takdirde, bunu yakalamak çok ama çok zordur çünkü bunların çoğu kullanıcı alanında veya bir uygulama katmanında gerçekleşir çok fazla derin içgörüye sahip olmadığınız bir yer.”

Yöneticiler ayrıca kırmızı takımlarından bir grup egzersizi yapmalarını, savunmacılara karşı saldırı yapmalarını ve ardından savunmacılarla birlikte saldırıyı analiz etmelerini istemelidir; bu, mor takım oluşturma olarak adlandırılan bir süreçtir.

Lang, Sysdig’in kendi bal küpünü çalıştırarak Kubernetes bağlantı noktalarını potansiyel saldırılara açık hale getirdiğini ve genellikle ilk araştırmaların hızla geldiğini söylüyor.

“Dakikalar, bazen saniyeler içinde zaten saldırıya uğruyor” diyor. “Yani mor ekip oluşturma, boşluklarınızı bulup kapatmanın yoludur ve ardından Kubernetes’i ilk etapta İnternet’e koymamak, saldırıya uğramamak için harika bir yoldur.”