RondoDox adı verilen yeni, büyük ölçekli bir botnet, ilk kez Pwn2Own hackleme yarışmaları sırasında açıklanan kusurlar da dahil olmak üzere 30’dan fazla farklı cihazdaki 56 güvenlik açığını hedefliyor.

Saldırgan, DVR’ler, NVR’ler, CCTV sistemleri ve web sunucuları da dahil olmak üzere çok çeşitli açıkta kalan cihazlara odaklanıyor ve Haziran ayından bu yana aktif durumda.

RondoDox botnet, Trend Micro araştırmacılarının “istismar av tüfeği” stratejisi olarak adlandırdığı, etkinlik çok gürültülü olsa bile, enfeksiyonları en üst düzeye çıkarmak için çok sayıda açıktan yararlanmanın aynı anda kullanıldığı stratejiden yararlanıyor.

FortiGuard Labs, RondoDox’u keşfettiğinden beri botnet, CVE-2024-3721 ve CVE-2024-12856’yı da içeren, istismar edilen güvenlik açıklarının listesini genişletmiş görünüyor.

N günlük kitlesel sömürü

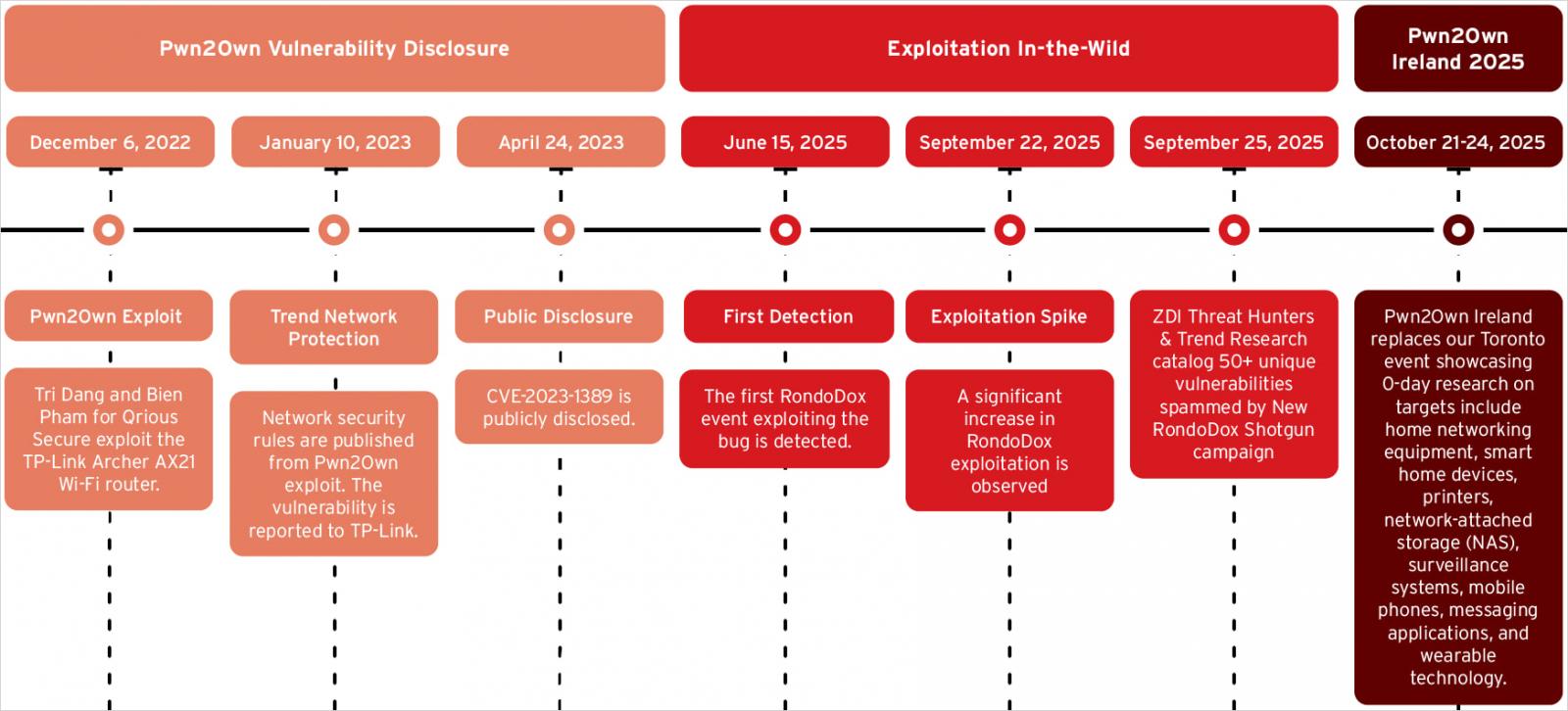

Trend Micro bugün yayınladığı bir raporda, RondoDox’un, ilk olarak Pwn2Own Toronto 2022’de gösterilen TP-Link Archer AX21 Wi-Fi yönlendiricisindeki bir kusur olan CVE-2023-1389’dan yararlandığını söylüyor.

Pwn2Own, Trend Micro’nun Sıfır Gün Girişimi (ZDI) tarafından yılda iki kez düzenlenen ve beyaz şapkalı ekiplerin yaygın olarak kullanılan ürünlerdeki sıfır gün güvenlik açıklarına yönelik istismarları gösterdiği bir bilgisayar korsanlığı yarışmasıdır.

Kaynak: Trend Micro

Güvenlik araştırmacıları, botnet geliştiricisinin Pwn2Own etkinlikleri sırasında gösterilen istismarlara çok dikkat ettiğini ve Mirai’nin 2023’te CVE-2023-1389 ile yaptığı gibi bunları hızla silah haline getirdiğini belirtiyor.

Aşağıda, RondoDox’un cephaneliğine dahil ettiği 2023 sonrası gün kusurlarının bir listesi bulunmaktadır:

- Digiever – CVE-2023-52163

- QNAP – CVE-2023-47565

- LB-LINK – CVE-2023-26801

- TRENDnet – CVE-2023-51833

- D-Link – CVE-2024-10914

- TBK – CVE-2024-3721

- Dört İnanç – CVE-2024-12856

- Netgear – CVE-2024-12847

- AVTECH – CVE-2024-7029

- TOTOLINK – CVE-2024-1781

- Çadır – CVE-2025-7414

- TOTOLINK – CVE-2025-1829

- Meteobridge – Cve-2025-4008

- Edimax – CVE-2025-22905

- Linksys – CVE-2025-34037

- TOTOLINK – CVE-2025-5504

- TP-Link – CVE-2023-1389

Özellikle ömrünün sonuna gelmiş cihazlardaki eski kusurlar, yama yapılmadan kalma olasılıkları daha yüksek olduğundan önemli bir risk oluşturur. Desteklenen donanımlardaki daha yeni sürümler de aynı derecede tehlikelidir; çünkü çoğu kullanıcı, aygıtları kurduktan sonra aygıt yazılımı güncellemelerini göz ardı etme eğilimindedir.

Trend Micro ayrıca RondoDox’un, bir güvenlik açığı kimliği (CVE) atanmamış 18 komut ekleme hatasına yönelik açıklardan yararlandığını da buldu. D-Link NAS birimlerini, TVT ve LILIN DVR’leri, Fiberhome, ASMAX ve Linksys yönlendiricilerini, Brickcom kameralarını ve diğer tanımlanamayan uç noktaları etkilerler.

RondoDox ve diğer botnet saldırılarına karşı koruma sağlamak için cihazınız için mevcut en son ürün yazılımı güncellemelerini uygulayın ve EoL ekipmanını değiştirin. Ayrıca, kritik verileri internete yönelik IoT’lerden veya konuk bağlantılarından yalıtmak için ağınızı bölümlere ayırmanız ve varsayılan kimlik bilgilerini güvenli parolalarla değiştirmeniz önerilir.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın