RomCom arka kapı kötü amaçlı yazılımını dağıtan yeni bir kampanya, iyi bilinen veya kurgusal yazılımların web sitelerini taklit ederek, kullanıcıları kötü amaçlı yükleyicileri indirmeleri ve başlatmaları için kandırıyor.

En son kampanya, 2022 yazından beri RomCom’u takip eden Trend Micro tarafından ortaya çıkarıldı. Araştırmacılar, kötü amaçlı yazılımın arkasındaki tehdit aktörlerinin, yük şifreleme ve karartma kullanarak kaçmasını artırdığını ve yeni ve güçlü komutlar sunarak aracın yeteneklerini genişlettiğini bildirdi. .

RomCom’u kurbanlara dağıtmak için kullanılan web sitelerinin çoğu, saldırganların kimlik avı veya sosyal mühendislik kullanarak hedeflerine yaklaşma olasılığını artıran uzak masaüstü yönetimi uygulamalarıyla ilgilidir.

RomCom, Küba fidye yazılımıyla bağlantılı

RomCom’un ilk belgelenmiş kullanımı, Ağustos 2022’de Palo Alto Networks tarafından bildirildi ve saldırıları ‘Tropical Scorpius’ adını verdikleri bir Küba fidye yazılımı bağlı kuruluşuna bağladı. Trend Micro, aynı aktörü izlemek için “Void Rabisu” kullanıyor.

Ekim 2022’de Ukraynalı CERT-UA, RomCom kötü amaçlı yazılımının ülkedeki kritik ağlara yönelik saldırılarda kullanıldığını bildirdi.

BlackBerry tarafından neredeyse aynı anda yayınlanan başka bir rapor, Küba fidye yazılımıyla bağlantı olduğunu iddia etti, ancak Ukrayna’daki saldırıları doğrularken, ABD, Brezilya ve Filipinler’de kötü amaçlı yazılım kurbanları olduğunu da belirtti.

Kasım 2022’de yayınlanan müteakip bir BlackBerry raporu, RomCom’un SolarWinds Ağ Performans İzleyicisi (NPM), KeePass şifre yöneticisi ve PDF Reader Pro dahil olmak üzere yasal yazılımları nasıl taklit ettiğini gösterdi.

Geçerli kampanya

Trend Micro’nun en son RomCom etkinliğiyle ilgili raporu, Aralık 2022 ile Nisan 2023 arasında kötü amaçlı yazılım operatörleri tarafından kullanılan ve Gimp, Go To Meeting, ChatGPT, WinDirStat, AstraChat, System Ninja, Devolutions’ın Uzak Masaüstü Yöneticisi gibi meşru yazılımları taklit eden birkaç web sitesi örneğini listeliyor. , ve dahası.

Söz konusu dönemde kullanılan kötü amaçlı sitelerden bazıları şunlardır:

- gllmp.com (çevrimdışı) – Ücretsiz ve açık kaynaklı resim düzenleyicinin kimliğine bürünür

- gotomeet.us (çevrimdışı) – Bulut görüntülü toplantı ve konferans uygulamasının kimliğine bürünür

- singularlabs.org (çevrimdışı) – Bir PC temizleme aracının kimliğine bürünür

- chatgpt4beta.com (çevrimiçi) – AI destekli chatbot platformunu taklit eder

- astrachats.com (çevrimdışı) – Güvenli sohbet yazılımının kimliğine bürünür

- devolutionrdp.com (çevrimiçi) – Bir uzak masaüstü yönetim aracının kimliğine bürünür

- rahat-sofware.com (çevrimdışı) – Bir uzak masaüstü yönetim aracının kimliğine bürünür

- vectordmanagesoft.com (çevrimdışı) – Bir uzak masaüstü yönetim aracının kimliğine bürünür

- devolrdm.com (çevrimiçi) – Bir uzak masaüstü yönetim aracının kimliğine bürünür

- dirwinstat.com (çevrimiçi) – Bir disk kullanım görüntüleyici ve temizleme aracının kimliğine bürünür

Bu sahte siteler, Google reklamları ve yüksek oranda hedeflenmiş kimlik avı e-postaları aracılığıyla tanıtılıyor ve kurbanların çoğu Doğu Avrupa’da bulunuyor.

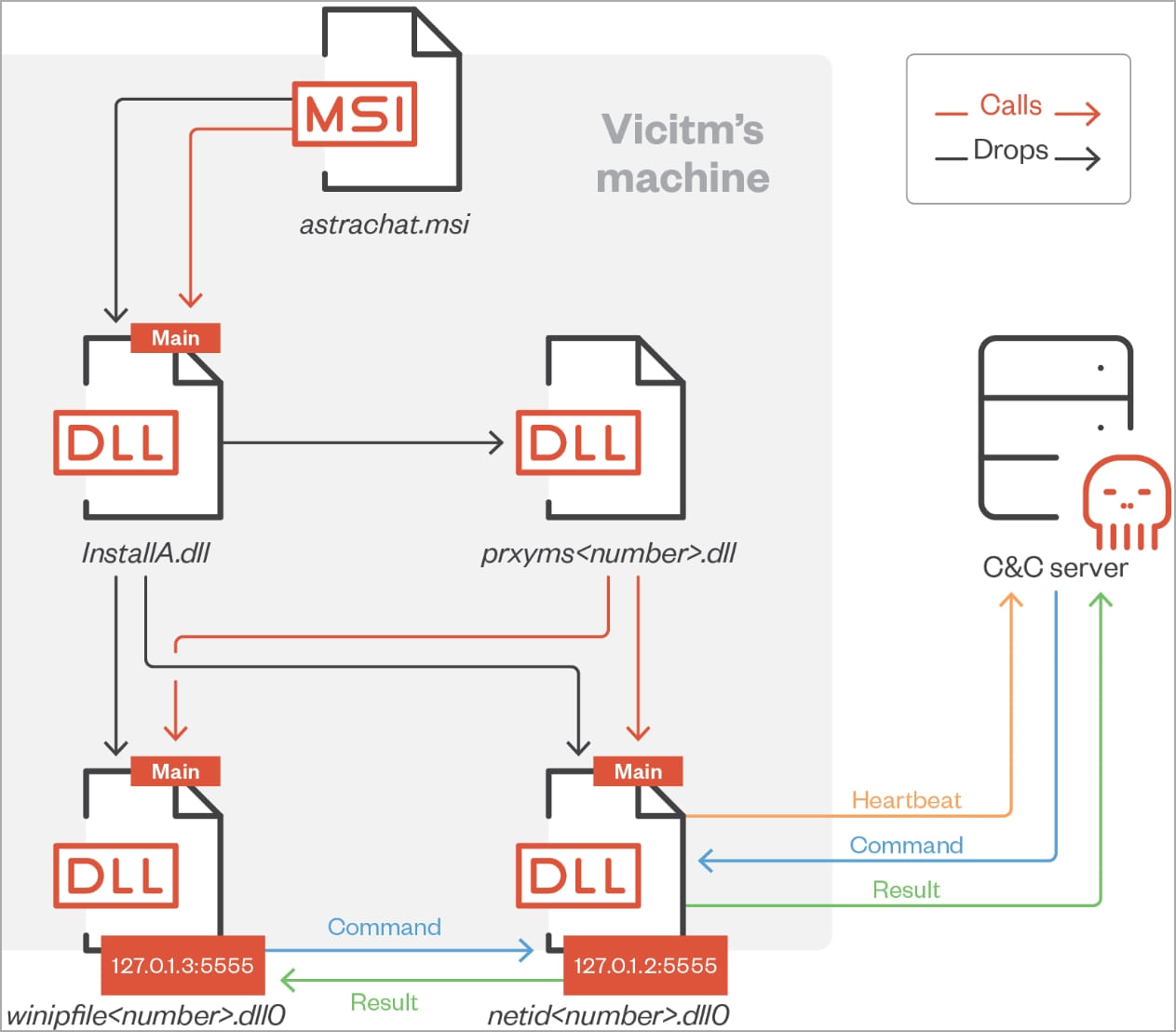

Web siteleri, vaat edilen uygulamayı taklit eden ancak kötü amaçlı bir DLL dosyası (“InstallA.dll”) ile truva atı uygulanan MSI yükleyicilerini dağıtır.

Bu dosya, kurbanın komut ve kontrol sunucusu iletişimlerini ve komut yürütmeyi yöneten %PUBLIC%\Libraries klasörüne başka bir üç DLL ayıklar.

Trend Micro tarafından analiz edilen RomCom yükünün en son sürümü, yazarlarının 20’den 42’ye çıkan komut sayıları ile ek kötü amaçlı komutlar uygulamak için çalıştığını gösteriyor.

RomCom bulaşmış bir cihaza gönderilebilecek vurgulanan komutlardan bazıları şunlardır:

- cmd.exe’yi başlat

- Daha fazla yük getirmek için kurbanın bilgisayarına bir dosya bırakın.

- Meşru görünmesini sağlamak için PID sahtekarlığıyla bir süreç oluşturun.

- Güvenliği ihlal edilmiş sistemden verileri sızdırın.

- SSH aracılığıyla bir proxy kurun.

- Cihazdaki kötü amaçlı yazılımı güncelleyin.

- AnyDesk’i gizli bir pencerede çalıştırın.

- Belirli bir klasörü sıkıştırın ve saldırganın sunucusuna gönderin.

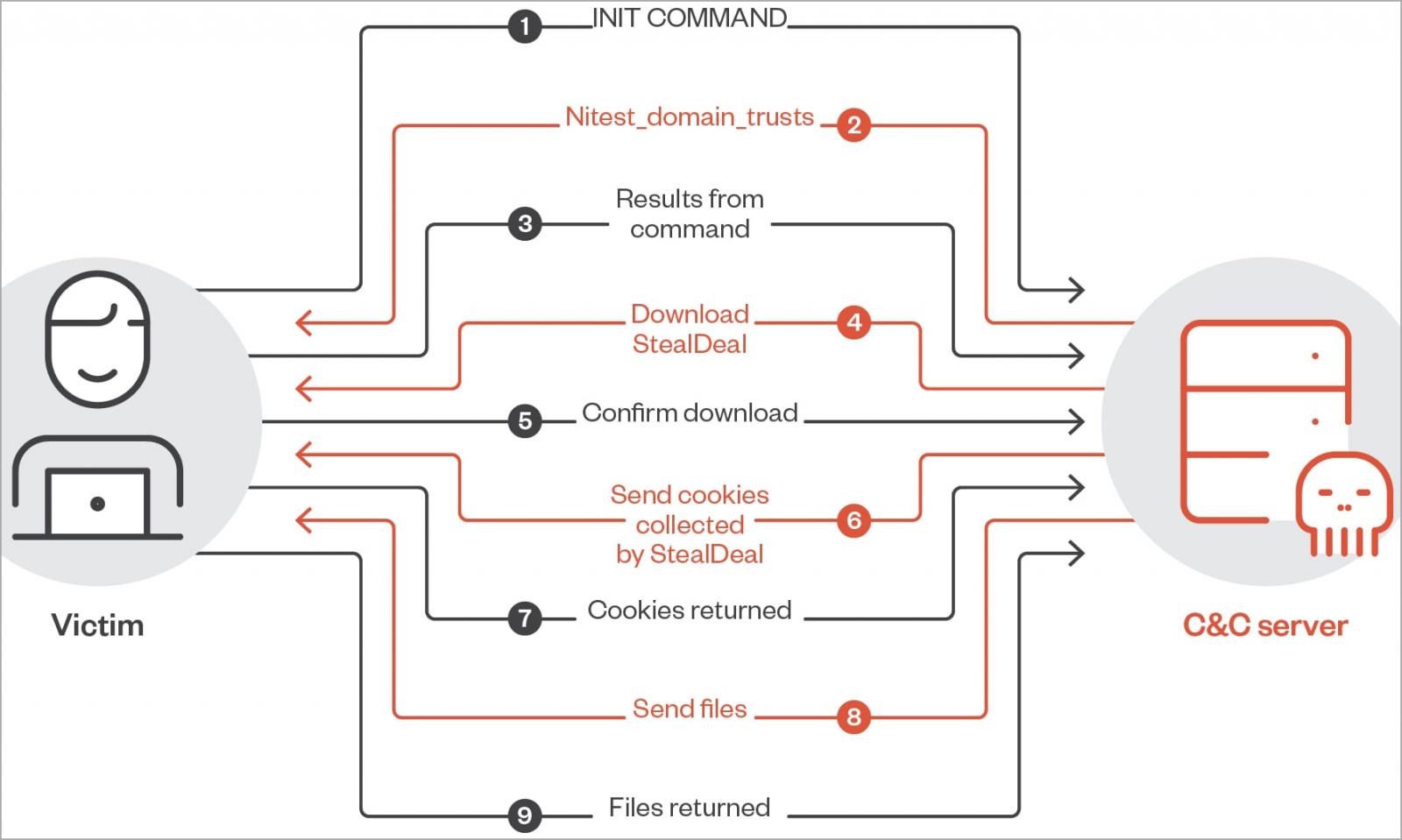

Bu komutlar, saldırganlara zaten kapsamlı yetenekler sağlıyor, ancak siber güvenlik şirketi, RomCom aracılığıyla yüklenen birkaç ek kötü amaçlı yazılım yükü vakası gördüğünü bildirdi.

Güvenliği ihlal edilmiş cihazlarda RomCom tarafından indirilen hırsızlık bileşenleri şunları içerir:

- PhotoDirector.dll – ZIP arşivlerindeki görüntüleri sızdırma için sıkıştıran bir ekran görüntüsü yakalama aracı.

- procsys.dll – Bir web tarayıcısı (Chrome, Firefox, Edge) çerez hırsızı.

- wallet.exe – Bir kripto para birimi cüzdan hırsızı.

- msg.dll – Bir anlık mesajlaşma sohbet hırsızı.

- DosyaBilgisi.dll – Bir FTP sunucusuna veri yükleyen bir FTP kimlik bilgisi hırsızı.

Geliştirilmiş kaçınma

RomCom’un yazarları artık kod koruması ve VM’ye karşı koruma özellikleri için VMProtect yazılımını kullanıyor. Ayrıca, anahtarı sabit kodlanmayan ancak harici bir adres tarafından getirilen yük için şifreleme kullanır.

Kötü amaçlı yazılım, ağ izleme araçları tarafından tespit edilmekten kaçınmak için C2 iletişiminde boş baytlar kullanır.

Son olarak, kötü amaçlı web sitelerinden indirilen yazılımlar, web siteleri sahte veya intihal içerikle dolu sözde ABD ve Kanada merkezli meşru görünen şirketler tarafından imzalanır.

RomCom, fidye yazılımı, casusluk ve savaşla ilişkilendirilmiştir ve operatörlerinin kesin hedefleri belirsizliğini koruyor. Durum ne olursa olsun, önemli hasara neden olabilecek çok yönlü bir tehdittir.

Trend Micro, savunucuların saldırıları tespit edip durdurmasına yardımcı olmak için en son RomCom kampanyası ve Yara kuralları için kapsamlı bir uzlaşma göstergeleri (IoC’ler) listesi sağladı.