‘RomCom’ olarak adlandırılan bir tehdit aktörü, Ukrayna’yı destekleyen kuruluşları ve yarın Litvanya’nın Vilnius kentinde başlayacak olan NATO Zirvesi’nin konuklarını hedef alıyor.

BlackBerry’nin araştırma ve istihbarat ekibi kısa bir süre önce, seçilen hedefleri cezbetmek için Ukrayna Dünya Kongresi örgütünü ve NATO Zirvesi ile ilgili konuları taklit eden iki kötü niyetli belge keşfetti.

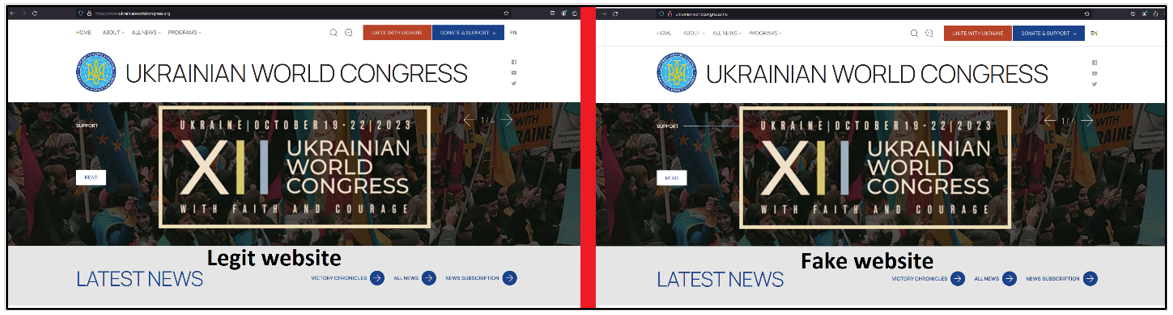

Saldırganlar, “.org” üst düzey etki alanı kullanan gerçek web sitesi yerine “.info” etki alanında barındırılan Ukrayna Dünya Kongresi web sitesinin bir kopyasını kullandı.

İndirilen belgeler, harici kaynaklarla bağlantıları başlatmak için RTF dosya biçiminden yararlanan ve sonunda kurbanın sistemine kötü amaçlı yazılım yükleyen kötü amaçlı kodla birlikte gelir.

RomCom bulanık arka plan

RomCom kötü amaçlı yazılımı ilk olarak Ağustos 2022’de Unit 42 tarafından keşfedildi ve onu bir Cuba Fidye Yazılımı iştirakiyle ilişkilendirdi.

Bununla birlikte, BlackBerry’nin o dönemdeki analizi, RomCom’un arkasındaki tehdit aktörlerinin oldukça küresel bir hedefleme yaklaşımı izlediğini ve Küba fidye yazılımının hiçbir zaman bilgisayar korsanlığına yönelmediğini vurguladı.

Kasım 2022’de siber güvenlik firması, yazılım markalarını kötüye kullanan ve kötü niyetli yükleyicilere sahip masum kurbanları hedeflemek için İngilizce ve Ukraynaca sahte siteler kullanan yeni bir RomCom kampanyası keşfetti.

Daha yakın bir tarihte, Mayıs 2023’te, Trend Micro’nun RomCom’un son kampanyasıyla ilgili bir raporu, tehdit aktörlerinin artık Gimp ve ChatGPT gibi meşru yazılımların kimliğine büründüğünü veya Google Ads ve siyah SEO teknikleri aracılığıyla arka kapılarını kurbanlara ulaştırmak için sahte yazılım geliştirici siteleri oluşturduğunu gösterdi.

Son kampanya detayları

BlackBerry’nin analiz ettiği en son kampanya, ziyaretçilere kötü amaçlı yazılım bulaştırmak için muhtemelen hedefli kimlik avı yoluyla tanıtılan Ukrayna Dünya Kongresi sitesi için yazım hatasıyla işgal edilmiş bir alandaki indirme bağlantılarını kullanıyor.

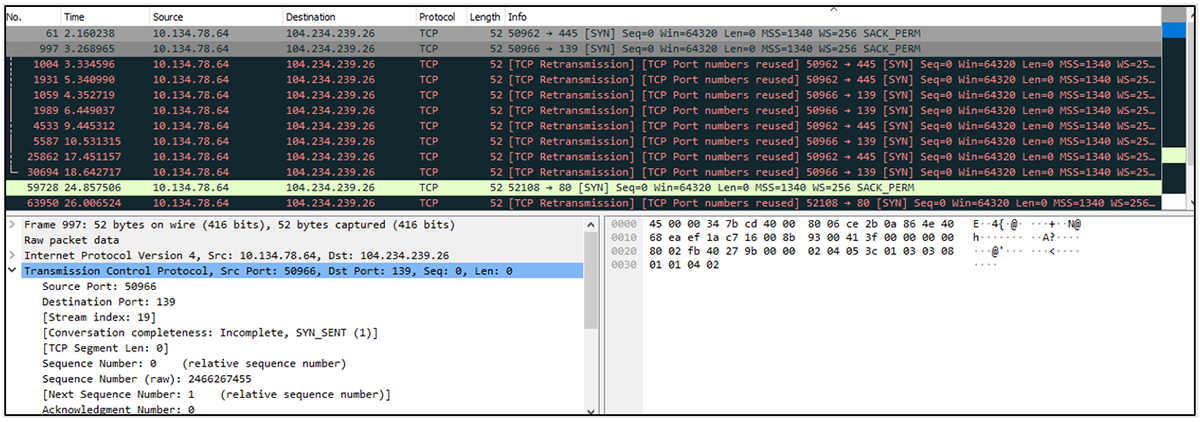

Sahte web sitesinden indirilen belgeler, başlatıldıktan sonra bir giden bağlantı başlatır ve saldırganın komuta ve kontrol (C2) sunucusundan ek bileşenler indirir.

Araştırma sırasında gözlemlenen ek bileşen, Microsoft’un Destek Teşhis Aracı’ndaki (MSDT) Follina (CVE-2022-30190) güvenlik açığını kullanan bir komut dosyasıdır.

Raporda, “Başarılı bir şekilde yararlanılırsa, bir saldırganın güvenlik açığından yararlanmak için tasarlanmış kötü amaçlı bir .docx veya .rtf belgesi oluşturarak uzaktan kod yürütme (RCE) tabanlı bir saldırı gerçekleştirmesine olanak tanır.”

Raporda, “Bu, MSDT’nin savunmasız bir sürümünü yürütmek için özel olarak hazırlanmış belgeden yararlanılarak elde edildi ve bu da bir saldırganın yürütme için yardımcı programa bir komut iletmesine izin verdi.”

“Bu, kötü amaçlı belgeyi yürüten kişiyle aynı düzeyde ayrıcalıklarla bunu yapmayı içerir. […] ve makrolar devre dışı bırakıldığında ve bir belge Korumalı modda açıldığında bile etkilidir.” – BlackBerry

Saldırının son adımı, ‘Calc.exe’ adlı bir x64 DLL dosyası biçiminde gelen makineye RomCom arka kapısını yüklemektir.

RomCom, kurbanı kaydetmek için C2’ye bağlanır ve güvenliği ihlal edilmiş bilgisayarın kullanıcı adı, ağ bağdaştırıcısı bilgisi ve RAM boyutu gibi ayrıntıları geri gönderir.

Arka kapı, kalıcılık için yeniden başlatma sırasında otomatik olarak çalışacak şekilde eninde sonunda ‘security.dll’ yazar ve C2’den gelen, önceki raporlara göre veri hırsızlığı, ek yüklerin indirilmesi, dosya veya dizinlerin silinmesi, sahte PID ile yumurtlama işlemleri gibi komutları bekler. ayrıca bir ters kabuk başlatmanın yanı sıra.

BlackBerry, analiz edilen kampanyanın ya yeniden markalandırılmış bir RomCom operasyonu olduğuna ya da yeni tehdit faaliyetini destekleyen eski grubun çekirdek üyelerini içeren bir operasyon olduğuna inanıyor.

Araştırmacıların raporu, sahte belgeler, ikinci aşama kötü amaçlı yazılım ve kampanya için kullanılan IP adresleri ve etki alanı için uzlaşma göstergelerini içeriyor.