- Japon siber güvenlik firması Trend Mikro yeni bir kötü amaçlı yazılım saldırı kampanyası tespit etti ROMCOMLITE olarak adlandırıldı.

- Siber casusluk çetesi Void Rabisu, kadın Politikacıları ve hükümet yetkililerini hedef alıyor. yeni ROMCOM arka kapı çeşidiyle.

- Bu yeni model, önceki modele göre daha kompakt ve daha gizlidir.

- Saldırganlar, sahte toplantı davetleri yoluyla arka kapıyı dağıtmak için hedef odaklı kimlik avı kullanıyor.

- Kötü amaçlı yazılım bir sistemi başarılı bir şekilde istila ederse verileri toplayabilir, uzaktan komutları yürütebilir veya ekran görüntüleri yakalayabilir.

Ünlü bir siber casusluk grubu Void Rabisu, diğer adıyla Storm-0978, Tropical Scorpius ve UNC2596, daha önce tespit edilen bir ROMCOM arka kapısının yenilenmiş bir versiyonunu kullanarak kadın siyasi liderleri ve hükümet yetkililerini hedef alan yepyeni bir kampanya başlattı.

Hackread.com, Temmuz 2023’te, BlackBerry Tehdit Araştırma ve İstihbarat ekibinin, kötü niyetli yazılım yoluyla gönderilen ROMCOM arka kapı RAT’ı ile Ukrayna’yı ve NATO destekçilerini hedef aldığı bir kampanyanın keşfedilmesine ilişkin bir rapora atıfta bulunarak, Void Rabisu’nun politikacıları hedef alma çabalarını yoğunlaştırdığını bildirmişti. belgeler.

ROMCOMLITE kampanyası Japon siber güvenlik firması Trend Micro tarafından keşfedildi. Trend Micro tarafından ROMCOM 4.0 ve Microsoft tarafından Peapod olarak adlandırılan bu yeni varyant, saldırganların hedef bilgisayarlara yetkisiz erişim sağlamasına ve hassas verileri çalmasına olanak tanıyor.

Arka kapı Ağustos başında tespit edildi ve kötü amaçlı yazılım analizi 31 Ekim’de yayınlandı. Raporda Feike Hacquebord ve Fernando Merces, Void Rabisu’nun hedeflerinin Haziran 2023’te Brüksel’de düzenlenen Kadın Siyasi Liderler (WPL) Zirvesi’ne katılanlar olduğunu açıkladı.

Bilginiz olsun diye söylüyorum: Void Rabisu, casusluk ve mali amaçlı saldırılar düzenleyen ve Küba fidye yazılımını kullanmayı tercih eden karmaşık, hibrit bir gruptur. Aynı zamanda hükümeti ve askeri kurumları/yetkilileri hedef alan bir APT aktörü olarak da hizmet vermektedir.

Çete ilk olarak 2022 yılında keşfedildi ancak araştırmacılar uzun süredir aktif olduğu konusunda hemfikir. Ayrıca, önceki kampanyalarının çoğunun Ukrayna hükümeti/askeri ve AB siyasi/hükümet hükümetlerini hedef alması nedeniyle bu grubun jeopolitik bir gündeme sahip olduğundan da şüpheleniyorlar.

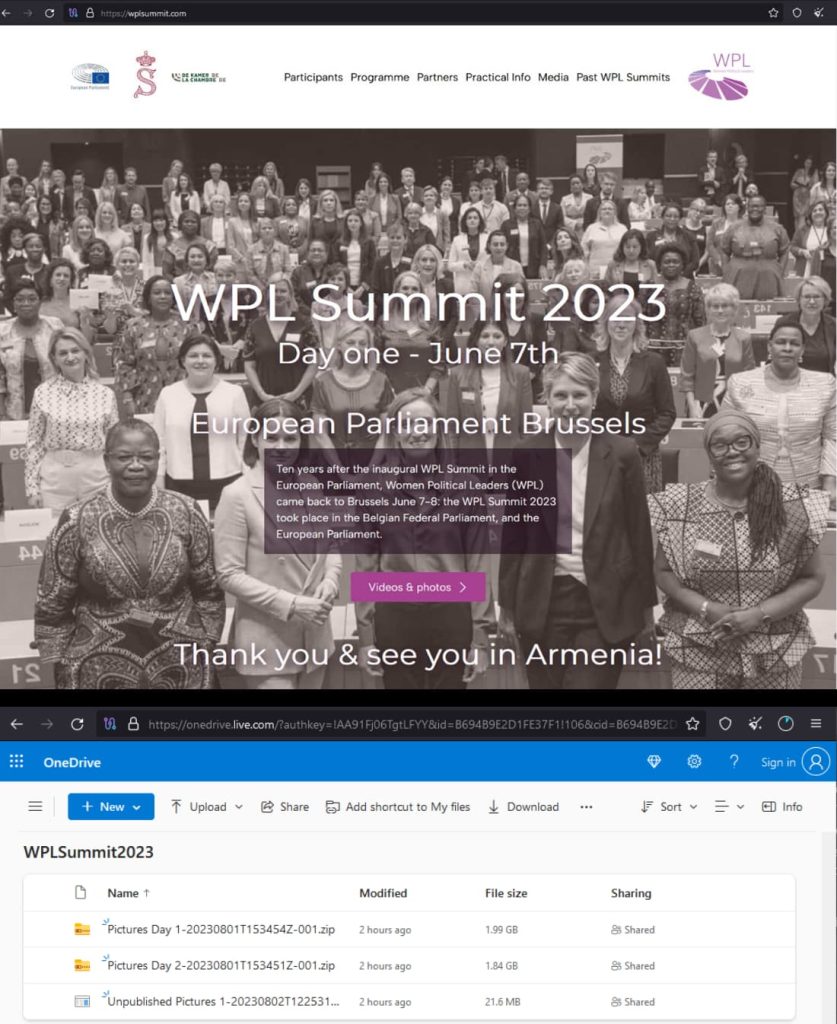

Son kampanyada Trend Micro, arka kapı yükünün siyasette cinsiyet eşitliğini iyileştirmek için WPL Zirvesi’nin resmi web sitesinin kötü amaçlı bir kopyasına yerleştirildiğini belirtti. Kötü amaçlı yeni arka kapı ROMCOM 4.0, şüphe uyandırmamak için tespit edilmekten kaçınmak ve virüslü sistemde gizli kalmak üzere tasarlanmıştır.

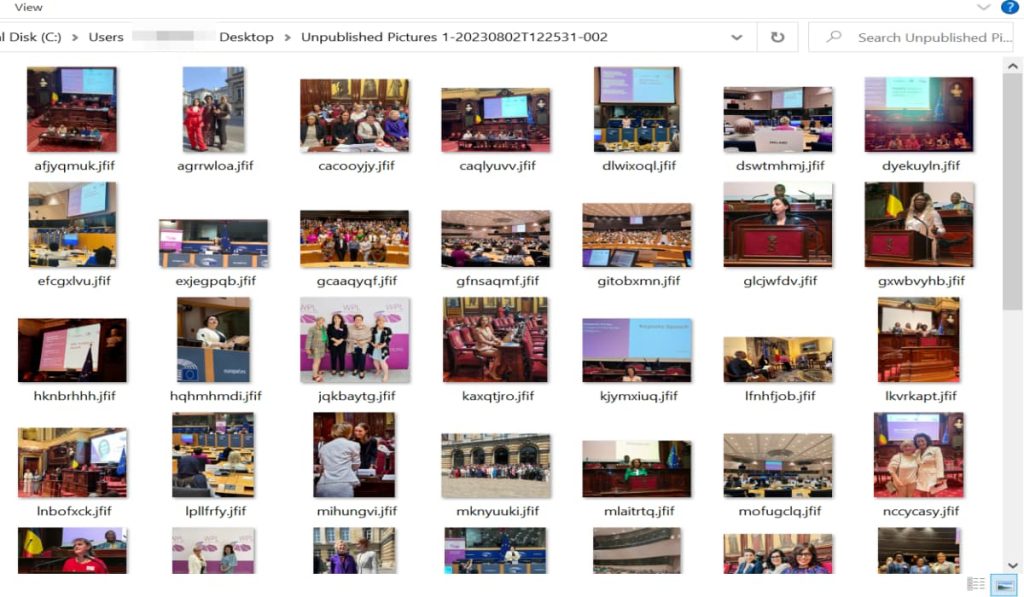

Rapora göre orijinal alan adının Videolar ve fotoğraflar bağlantısı, ziyaretçiyi etkinliğin fotoğraflarını içeren bir Google Drive klasörüne yönlendiriyor. Daha sonra sahte web sitesi (wplsummitcom), ziyaretçiyi iki sıkıştırılmış dosya ve kötü amaçlı yazılım olan yürütülebilir bir dosya (başlıklı: Yayınlanmamış Resimler 1-20230802T122531-002-sfx.exe) içeren bir OneDrive klasörüne yönlendirir.

Ekip, bu sahte web sitesini 8 Ağustos’ta öncelikle orijinal WPL zirve alanından ziyaretçileri çekmek için oluşturdu. Yürütülebilir dosya, Elbor LLC adlı bir firma tarafından geçerli bir sertifika ile imzalanır ve kullanıcı Extract’a tıkladıktan sonra kaynak bölümünden 56 fotoğraf çıkarır.

Saldırganlar hedeflerini cezbetmek için hedef odaklı kimlik avı taktikleri kullanır. Hedeflerin kötü amaçlı ekleri açmasını veya kötü amaçlı yazılım içeren bağlantılara tıklamasını sağlamak için sahte toplantı davetiyeleri ve diğer tuzaklar gönderirler.

Bu, Void Rabisu’nun Haziran 2023’te keşfedilen kampanyasında kullandığı benzer bir taktiğe benziyor; burada çete, MS Office ve Windows’taki bir RCE güvenlik açığına dayalı sıfır gün istismarı gerçekleştirmek için Ukrayna Dünya Kongresi ve Temmuz NATO zirvesiyle ilgili tuzakları kullandı. HTML, CVE-2023-36884 olarak izlenir. Microsoft bu kampanyayı Temmuz ayında açıkladı.

Ancak Trend Micro raporu, grubun bu kampanyada ROMCOM altyapısının keşfedilmesini zorlaştırmak için RomCom C2 sunucuları tarafından TLS uygulanmasını içeren yeni bir taktik kullandığını ortaya koyuyor.

Raporda, “Void Rabisu’nun Mayıs 2023’teki bir RomCom kampanyasında bu tekniği kullandığını ve meşru PaperCut yazılımının kötü amaçlı bir kopyasını yayan, C2 sunucusunun uyumlu olmayan istekleri görmezden geldiğini gözlemledik” denildi.

Trend Micro, Void Rabisu’nun devlet destekli bir aktör olduğuna dair hiçbir kanıt bulunmadığını iddia ediyor. Yine de grubun “Ukrayna’daki savaşın neden olduğu olağanüstü jeopolitik koşullardan” yararlanmaya çalıştığı açık.

İLGİLİ MAKALELER

- Bilgisayar korsanları İsrailli Rocket Alert uygulaması kullanıcılarını casus yazılımla hedef alıyor

- Siber Suç Forumlarında Cinsiyet Çeşitliliği: Kadın Kullanıcılar Yükselişte

- İsrailli Haham, kadınların mayo mağazasının CCTV kameralarını hacklemekten tutuklandı