Siber güvenlik araştırmacıları, tehdit aktörlerinin kötü şöhretli Rokrat kötü amaçlı yazılımlarını dağıtmak için Hangul Word işlemci (.HWP) belgelerini kullandıkları karmaşık bir kötü amaçlı yazılım kampanyası ortaya çıkardılar.

Bu, kötü amaçlı yazılımların geleneksel dağıtım yönteminden kötü amaçlı kısayol (LNK) dosyaları aracılığıyla önemli bir değişime işaret ederek gelişmiş kalıcı tehdit gruplarının gelişen taktiklerini gösteriyor.

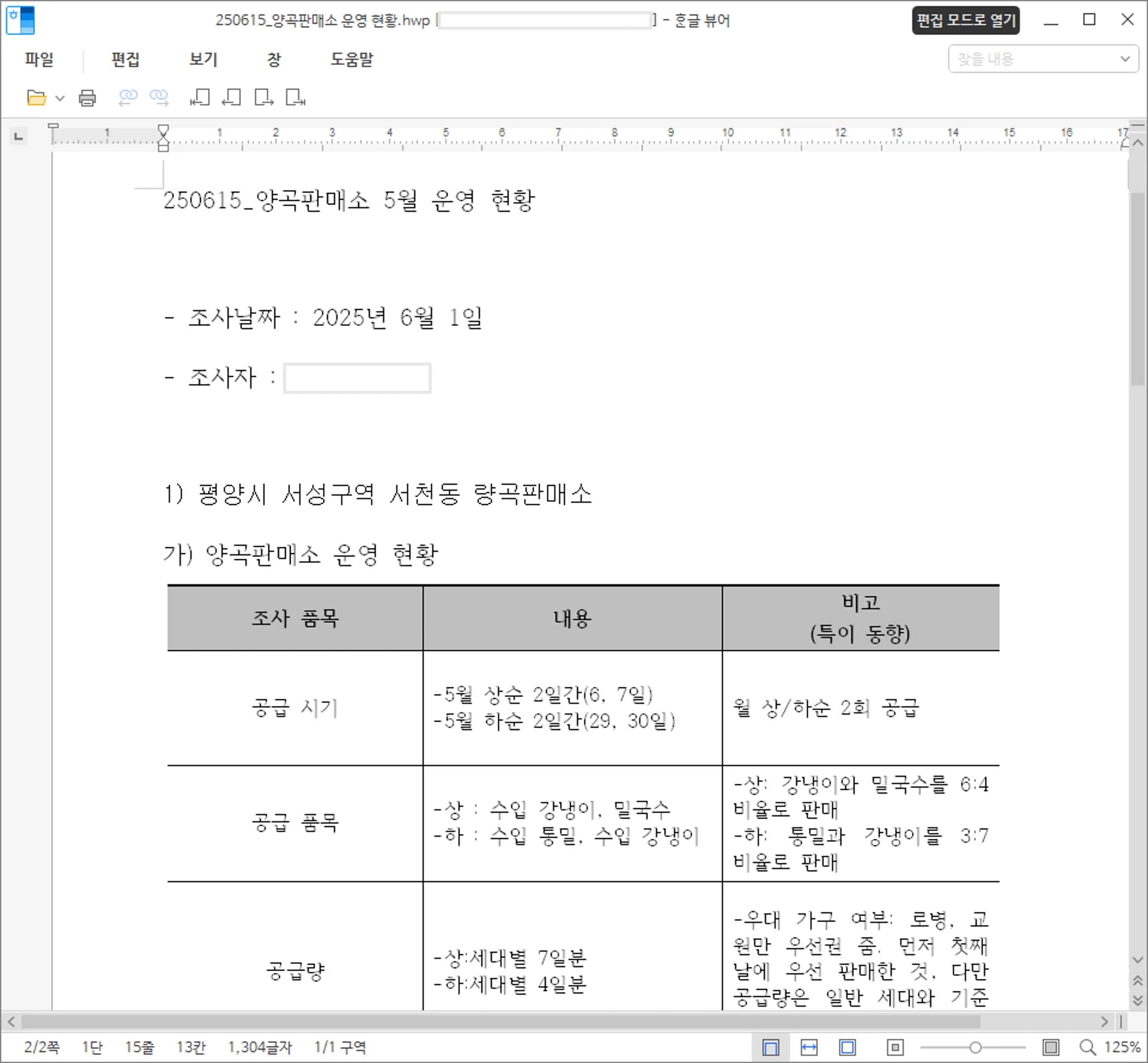

Saldırı Kampanyası, “Grain Store.hwp’in 250615_operasyon durumu” ve “[Notice] Q1 Kurbanları kötü niyetli ekler açmaya ikna etmek için KDV Dönüş Dosyalama Son Tarihi (Final) ”.

.webp)

Bu belgeler, Kuzey Kore tahıl dağıtım noktaları hakkında meşru görünüşte içerik içeriyor ve hedeflenen kullanıcılarla güvenilirlik oluştururken kötü niyetli niyetlerini etkili bir şekilde maskeliyor.

ASEC analistleri, kötü amaçlı yazılımın, HWP belgelerindeki gömülü OLE (nesne bağlama ve gömme) nesnelerini içeren sofistike bir teknikten yararlandığını belirledi.

.webp)

Mağdurlar bu nesneleri içeren belge sayfasına eriştiğinde, Hangul işlemi otomatik olarak kötü amaçlı dosyalar oluşturur ShellRunas.exe Ve credui.dll Sistemin geçici dizininde (% sıcaklık% yol).

Saldırı zinciri, kurbanların etiketlenmiş bir köprüyü tıklatmasıyla sona eriyor:[Appendix] Referans materyalleri.docx ”belgenin altındaki, gömülü kötü amaçlı yazılım bileşenlerinin yürütülmesini sağlayan bir güvenlik uyarısını tetikler.

DLL Yan Yükleme Saldırı Mekanizması

Kötü amaçlı yazılım, güvenlik kontrollerini atlamak için sofistike bir DLL yan yükleme teknikleri kullanır.

.webp)

Birincil saldırı vektörü kullanır ShellRunas.exekötü niyetli otomatik olarak yükleyen meşru bir Windows yardımcı programı credui.dll aynı dizin yolundan.

Legitimate Program: ShellRunas.exe (Microsoft-signed)

Malicious Payload: credui.dll (loaded via DLL side-loading)

Final Stage: Downloads Father.jpg containing RokRAT shellcodeBu teknik, tehdit aktörlerinin güvenilir sistem bileşenlerini kullandığı, algılama çabalarını önemli ölçüde karmaşıklaştırdığı ve Rokrat’ın kapsamlı veri toplama özelliklerinin dağıtılmasını sağlayan kötü amaçlı kod yürütmesine izin verir.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.