RockerBox ihlali, 245.949 son derece hassas kayıt tutan şifrelenmemiş, 286.9 GB bulut deposunun internette açıkça endekslendiği tespit edilmemiş, 286.9 GB bulut deposunun başında tehdit istihbarat radarına patladı.

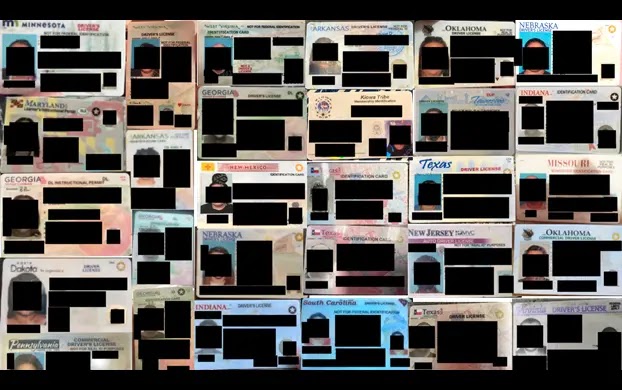

Müfettişler, ülke çapında işverenlere hizmet veren Dallas merkezli bir vergi kredisi danışmanlığı olan RockerBox’a izlediler; Önbellek, sürücü lisansları, DD214 askeri deşarj formları, bordro vergi belgeleri ve düz metin sosyal güvenlik numaraları içeriyordu, hepsi bir HTTP GET isteğinden daha sofistike bir şey olmadan keşfedilemedi.

Açıklamadan sonraki saatler içinde şirket kamu erişimini iptal etti, ancak pozlama ve yayından kaldırma arasındaki adli pencere belirsizliğini koruyor ve bu da savunucuların müdahale etmeden çok önce fırsatçı tarayıcıların veya kimlik bilgisi-hileler komut dosyalarının verileri sifonlu hale getirme olasılığını artırıyor.

İkinci endişe katmanı, saldırganların bu kayıtları silahlandırma yolunda yer alıyor. Toplu PII setleri, sentetik-kimlik imalatçılarının meşru SSN’leri, adresleri ve istihdam geçmişlerini, kredi hatları açabilecek veya ilkel KYC kontrollerinden kurtulan hileli vergi beyannamelerine sahip olan para havalesi kişilerini harmanlamasına izin verir.

VPNmentor analistleri, dizin yapısının kendisinin ipuçlarını sızdırdığını belirtti: her dosya yolu gömülü işveren adı, başvuru sahibi soyadı, sayısal jeton ve PDF form numaraları-sosyal mühendislik kampanyaları için tek noktadan bir keşif haritası yayınladı.

Daha da kötüsü, kepçenin kısımları doğrudan indirmeye izin verdi, kardeş klasörler 403 hataları atarken, gelişmiş rakiplerin rutin olarak daha geniş bulut ortamlarına basamaklı bir basamak olarak sömürüldüğü tutarsız bir ACL duruşunu ortaya çıkardı.

Rockerbox’ın servis yığını doğrudan kötü amaçlı yazılım damlası göstermese de, olay, yanlış yapılandırılmış nesne depolamasının kötü amaçlı yazılımların iniş bölgesi haline geldiği ve kötü amaçlı bir e -posta yükü ihtiyacını tamamen ortadan kaldırdığı modern bir enfeksiyon vektörünü göstermektedir.

.webp)

Kamu S3 uç noktalarındaki emtia keşif botlarını işaret ederek, tehdit aktörleri daha sonra kimlik avı, makro bağcıklı bordro saplamalarında veya hatta polimorfik vergi dili truva atlamalarında silahlandırdıkları zengin kimlik tohumlarını hasat ederek, böylece iyi huylu kağıtları, yürütülecek ikramiye için çırpma filtrelerine dönüştürür.

Saldırı yüzeyi olarak yanlış yapılandırılmış S3 kovası

İhlalin kalbi çok tanıdık bir DevOps gözetimidir: Kovanın AccessControlist herkese okuma ve listeledi ve kimlik doğrulaması olmadan dizin geçişini sağladı.

Saldırganlar, dünya tarafından okunabilen kovaları, parmak izi içeriğini ve yüksek değerli nesneleri yayan otomatik komut dosyaları aracılığıyla bu tür yanlış adımları kullanırlar.

Minimalist bir Python paletli iş akışını gösterir:-

import boto3, botocore, csv, datetime

s3 = boto3.client('s3', config=botocore.client.Config(signature_version='unsigned'))

bucket="rockerbox-public"

paginator = s3.get_paginator('list_objects_v2')

with open('loot-map.csv','w',newline="") as f:

writer = csv.writer(f)

writer.writerow(['Key','Size(bytes)','LastModified'])

for page in paginator.paginate(Bucket=bucket):

for obj in page.get('Contents', []):

writer.writerow([obj['Key'], obj['Size'], obj['LastModified']])

if obj['Key'].lower().endswith('.pdf'):

s3.download_file(bucket, obj['Key'], obj['Key'])CSV çıkışı, otomatik hedeflemeye yardımcı olan öngörülebilir bir adlandırma kuralını ortaya çıkarır.

.webp)

PDF’ler getirildikten sonra, rakipler düz metin meta verileri daha derin uzlaşmaya doğru döndürmek için ayrıştırır – örneğin, WOTC kabul mektuplarını işveren EIN’leriyle ilişkilendirerek, devlet işgücü kurumlarını taklit eden kimlik avı yemlerini uyarlar.

| ACL Ayarı | Gerçek dünya etkisi | Potansiyelden yararlanmak |

|---|---|---|

Everyone: READ |

Anonim listeleme ve indir | Tam toplu pesfiltrasyon |

AuthenticatedUsers: WRITE |

Herhangi bir AWS kullanıcısı nesneleri yükler | Rogue dosyaları aracılığıyla kötü amaçlı yazılım tohumlama |

BucketPolicy: Allow * |

Geçersiz kılıyor zaten kontroller | Yanal bulut hareketi |

Azaltma, “her şeyi inkar eden, izin verilen” bir politika taban çizgisi ile başlar. Güvenlik ekipleri, S3 ACL taramasını CI/CD boru hatlarına yerleştirmeli ve nesne başına etiketlere bağlı KMS tuşlarını kullanarak şifreleme gerektirmeli ve kamu ACL’leri yeniden canlansa bile gelecekteki sızıntıları önlemelidir.

AWS yapılandırma kuralları veya açık kaynaklı bulutCustodian gibi sürekli izleme araçları, bir kova kamu kapsamına sürüklendiğinde çalışma zamanı iptalini tetikleyebilir.

Bu olayın ardından, Rockerbox sadece itibar serpinti ile değil, aynı zamanda FTC korumaları kuralı ve devlet ihlali bildirim tüzükleri altında düzenleyici maruziyetle karşı karşıya kalır ve tek bir yanlış yapılandırmanın gelişmiş kötü amaçlı kampanyalarına hem ölçek hem de etki içinde nasıl rakip olabileceğini vurgular.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi