RIG Exploit Kit, en başarılı döneminden geçiyor, günde yaklaşık 2.000 izinsiz giriş girişiminde bulunuyor ve vakaların yaklaşık %30’unda başarılı oluyor; bu, hizmetin uzun operasyonel geçmişindeki en yüksek oran.

RIG EK’nin nispeten eski Internet Explorer güvenlik açıklarından yararlanarak Dridex, SmokeLoader ve RaccoonStealer dahil olmak üzere çeşitli kötü amaçlı yazılım ailelerini dağıttığı görülmüştür.

Araştırmacıları hizmetin arka uç web paneline erişim sağlayan Prodaft tarafından hazırlanan ayrıntılı bir rapora göre, istismar kiti bireyler ve kuruluşlar için büyük ölçekli önemli bir tehdit olmaya devam ediyor.

RIG EK’in kirli geçmişi

RIG EK ilk olarak sekiz yıl önce, 2014’te piyasaya sürüldü ve kötü amaçlı yazılımlarını savunmasız cihazlara yaymak için diğer kötü amaçlı yazılım operatörlerine kiralanan bir “hizmet olarak yararlanma” olarak tanıtıldı.

RIG istismar kiti, tehdit aktörleri tarafından tehlikeye atılmış veya kötü amaçlı web sitelerine yerleştirilmiş ve daha sonra kötü amaçlı reklam yoluyla tanıtılan bir dizi kötü amaçlı JavaScript komut dosyasıdır.

Bir kullanıcı bu siteleri ziyaret ettiğinde, kötü amaçlı komut dosyaları yürütülür ve cihaza otomatik olarak kötü amaçlı yazılım yüklemek için tarayıcıdaki çeşitli güvenlik açıklarından yararlanmaya çalışır.

2015 yılında kitin yazarları, kitin ikinci büyük sürümünü yayınlayarak daha kapsamlı ve başarılı operasyonların temelini attı.

Yine de 2017’de RIG, altyapısının büyük bölümlerini ortadan kaldıran ve operasyonlarını ciddi şekilde kesintiye uğratan koordineli bir kaldırma eyleminin ardından önemli bir darbe aldı.

2019’da RIG, bu kez fidye yazılımı dağıtımına odaklanarak geri döndü ve Sodinokibi (REvil), Nemty ve ERIS fidye yazılımlarına, veri şifreleme yükleriyle kuruluşların güvenliğini aşmasına yardımcı oldu.

2021’de RIG’nin sahibi hizmetin kapatılacağını duyurdu; ancak RIG 2.0, 2022’de iki yeni güvenlik açığıyla (Internet Explorer’da CVE-2020-0674 ve CVE-2021-26411) geri döndü ve tüm zamanların en yüksek başarılı ihlal oranına ulaştı.

Nisan 2022’de Bitdefender, RIG’nin Redline bilgi hırsızı kötü amaçlı yazılımını kurbanlara bırakmak için kullanıldığını bildirdi.

RIG EK tarafından hedeflenen açıkların çoğu, Microsoft Edge’in uzun süredir yerini aldığı Internet Explorer için olsa da, tarayıcı hala birincil hedef olan milyonlarca Kurumsal cihaz tarafından kullanılıyor.

Mevcut saldırı hacimleri

Prodaft, RIG EK’nin şu anda 207 ülkeyi hedeflediğini, günde ortalama 2.000 saldırı gerçekleştirdiğini ve mevcut başarı oranının %30 olduğunu söylüyor. Prodaft, istismar kitinin iki yeni istismarla yeniden ortaya çıkmasından önce bu oranın %22 olduğunu söylüyor.

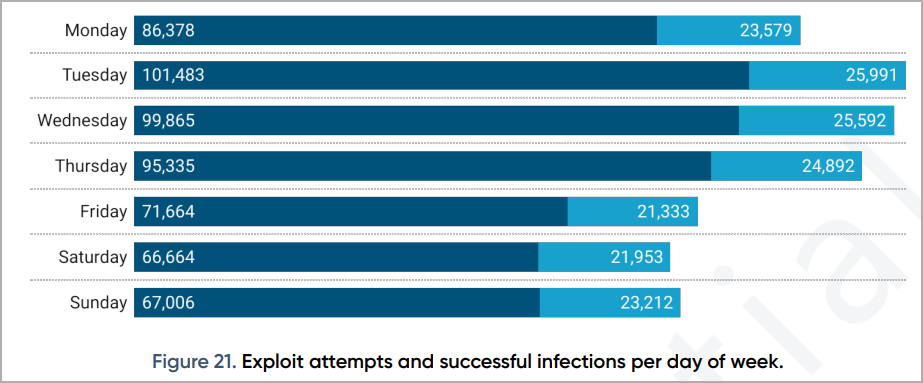

Raporda yayınlanan ısı haritasının da gösterdiği gibi, en çok etkilenen ülkeler Almanya, İtalya, Fransa, Rusya, Türkiye, Suudi Arabistan, Mısır, Cezayir, Meksika ve Brezilya. Ancak, dünya çapında mağdurlar var.

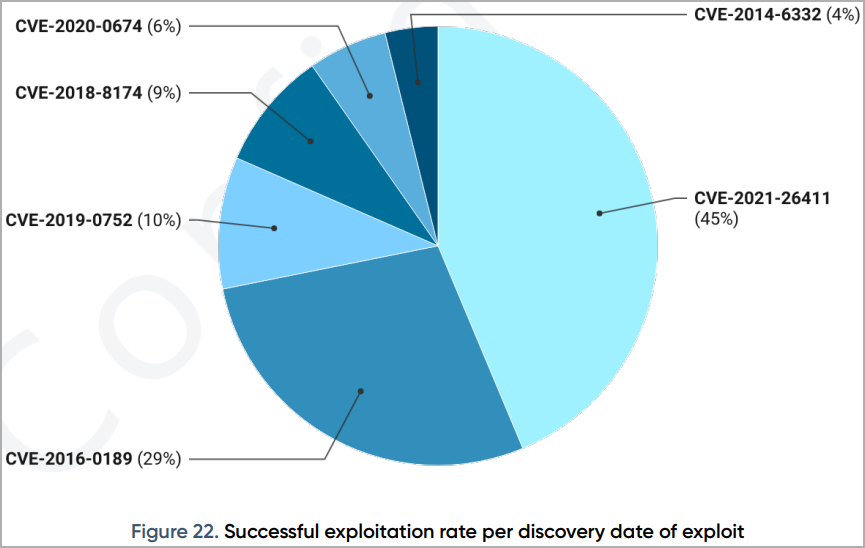

En yüksek başarı oranını %45 başarılı kullanım oranıyla CVE-2021-26411, %29 ile CVE-2016-0189 ve %10 ile CVE-2019-0752 almıştır.

CVE-2021-26411, Microsoft’un Mart 2021’de kötü amaçlarla oluşturulmuş bir web sitesini görüntüleyerek tetiklediği, Internet Explorer’da düzelttiği yüksek önem düzeyine sahip bir bellek bozulması hatasıdır.

CVE-2016-0189 ve CVE-2019-0752 güvenlik açıkları da Internet Explorer’da bulunuyor ve tarayıcıda uzaktan kod yürütülmesine izin veriyor.

CISA, Şubat 2022’de CVE-2019-0752 için etkin bir yararlanma uyarısı yayınlayarak sistem yöneticilerini güvenlik açığından yararlanmaya devam edildiğini ve mevcut güvenlik güncellemelerini uygulamaları konusunda uyardı.

Çeşitli kötü amaçlı yükler

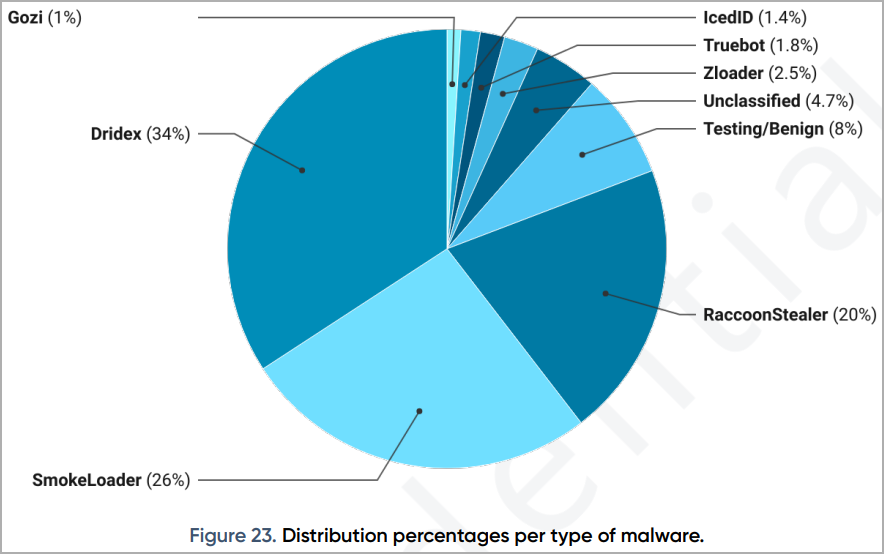

Şu anda, RIG EK öncelikle bilgi çalma ve ilk erişim kötü amaçlı yazılımlarını zorluyor, en yaygın olanı Dridex (%34), ardından SmokeLoader (%26), RaccoonStealer (%20), Zloader (%2,5), Truebot (%1,8) geliyor. ve IcedID (%1,4).

Elbette, RIG EK tarafından yayılan kötü amaçlı yazılım türleri, hangi siber suçluların hizmeti kullanmayı tercih ettiğine bağlı olarak sürekli olarak değişir.

Prodaft daha önce Redline, RecordBreaker, PureCrypter, Gozi, Royal Ransomware ve UrSnif dağıtımlarını da gözlemlemişti.

Dridex bankacılık truva atını dağıtmak özellikle ilginç çünkü RIG operatörlerinin dağıtımının sorunsuz olmasını sağlamak için harekete geçtiğine dair işaretler var.

Prodaft raporda “RIG yöneticisi, kötü amaçlı yazılımın sorunsuz bir şekilde dağıtıldığından emin olmak için ek manuel yapılandırma adımları uygulamıştı” diye açıklıyor.

“Bütün bu gerçekleri göz önünde bulundurarak, Dridex kötü amaçlı yazılımının geliştiricisinin RIG yöneticileriyle yakın bir ilişkisi olduğunu büyük bir güvenle değerlendiriyoruz.”

Dridex’in bir yıl önce Entropy fidye yazılımı saldırılarıyla bağlantılı olduğu unutulmamalıdır, bu nedenle RIG EK ihlalleri veri şifreleme olaylarına yol açabilir.

RIG EK, son derece hassas verileri sifonlayabilen gizli bilgi hırsızları ile sistemlerine bulaşmakla tehdit eden, güncelliğini yitirmiş yazılımlar kullanan kişiler ve kuruluşlar için önemli bir tehdit olmaya devam ediyor.

Bununla birlikte, RIG EK’nin Internet Explorer’a odaklanması, Microsoft nihayet Şubat 2023’te Internet Explorer’ı emekliye ayırıp kullanıcıları Microsoft Edge’e yönlendirdiğinden, hizmetin kısa süre sonra geçerliliğini yitirmesine neden olabilir.