Siber güvenlik araştırmacıları, şifreleme anahtarlarını yeniden yapılandırmayı ve Rhysida fidye yazılımı tarafından kilitlenen verilerin şifresini çözmeyi mümkün kılan bir “uygulama güvenlik açığını” ortaya çıkardı.

Bulgular geçen hafta Kookmin Üniversitesi ve Kore İnternet ve Güvenlik Ajansı’ndan (KISA) bir grup araştırmacı tarafından yayınlandı.

Araştırmacılar, “Rhysida Ransomware’in kapsamlı bir analizi yoluyla, kötü amaçlı yazılım tarafından kullanılan şifreleme anahtarını yeniden oluşturmamızı sağlayan bir uygulama güvenlik açığı tespit ettik” dedi.

Bu gelişme, ilk olarak Mayıs 2023’te ortaya çıkan fidye yazılımı türünün ilk başarılı şifre çözme işlemine işaret ediyor. KISA aracılığıyla bir kurtarma aracı dağıtılıyor.

Bu çalışma aynı zamanda Magniber v2, Ragnar Locker, Avaddon ve Hive’dan sonra fidye yazılımındaki uygulama açıklarından yararlanarak veri şifre çözmeyi başaran en son çalışmadır.

Vice Society adlı başka bir fidye yazılımı ekibiyle çakışmaları olduğu bilinen Rhysida, çalınan verilerini serbest bırakmakla tehdit ederek mağdurlara ödeme yapmaları için baskı uygulamak amacıyla çifte şantaj olarak bilinen bir taktiği kullanıyor.

ABD hükümeti tarafından Kasım 2023’te yayınlanan bir tavsiye niteliğindeki belge, tehdit aktörlerine eğitim, imalat, bilgi teknolojisi ve kamu sektörlerini hedef alan fırsatçı saldırılar düzenlemeleri konusunda çağrıda bulundu.

Fidye yazılımının iç işleyişinin kapsamlı bir incelemesi, şifreleme için LibTomCrypt’in yanı sıra süreci hızlandırmak için paralel işleme kullandığını ortaya çıkardı. Ayrıca güvenlik çözümleri tarafından tespit edilmekten kaçınmak için aralıklı şifreleme (kısmi şifreleme olarak da bilinir) uyguladığı da bulunmuştur.

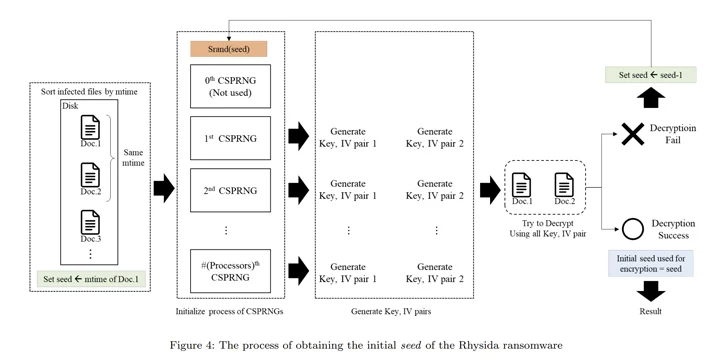

Araştırmacılar, “Rhysida fidye yazılımı, şifreleme anahtarını oluşturmak için kriptografik olarak güvenli bir sözde rastgele sayı üreteci (CSPRNG) kullanıyor” dedi. “Bu oluşturucu, rastgele sayılar üretmek için kriptografik olarak güvenli bir algoritma kullanıyor.”

Spesifik olarak CSPRNG, LibTomCrypt kütüphanesi tarafından sağlanan ChaCha20 algoritmasını temel alıyor ve oluşturulan rastgele sayı aynı zamanda Rhysida fidye yazılımının çalıştığı zamanla da ilişkilendiriliyor.

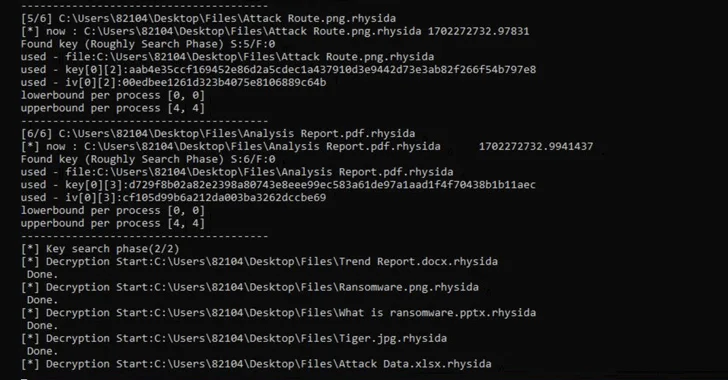

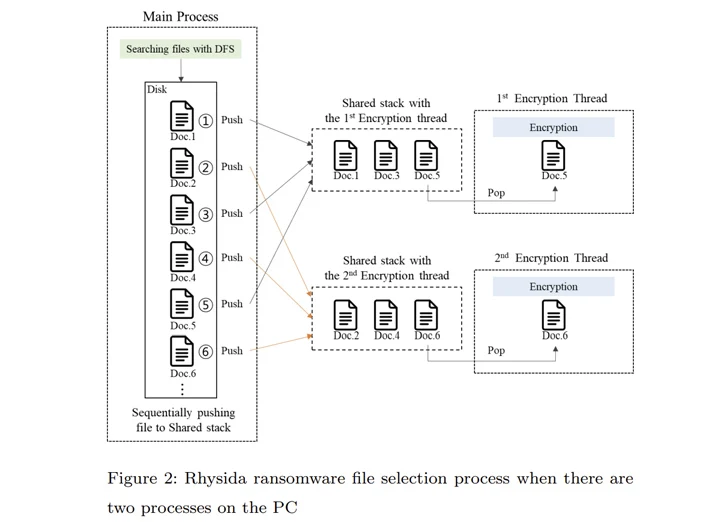

Hepsi bu değil. Rhysida fidye yazılımının ana süreci, şifrelenecek dosyaların bir listesini derler. Bu listeye daha sonra, dosyaları belirli bir sırayla aynı anda şifrelemek için oluşturulan çeşitli iş parçacıkları tarafından başvurulur.

Araştırmacılar, “Rhysida fidye yazılımının şifreleme sürecinde, şifreleme dizisi tek bir dosyayı şifrelerken 80 baytlık rastgele sayılar üretiyor” dedi. “Bunlardan ilk 48 bayt şifreleme anahtarı olarak kullanılıyor ve [initialization vector]”

Bu gözlemleri referans noktası olarak kullanan araştırmacılar, fidye yazılımının şifresini çözmek için ilk tohumu alabildiklerini, dosyaların şifrelendiği “rastgele” sırayı belirleyebildiklerini ve sonuçta fidye ödemeden verileri kurtarabildiklerini söyledi.

“Bu çalışmaların kapsamı sınırlı olsa da bazı fidye yazılımlarının […] Başarılı bir şekilde şifresi çözülebilir” dedi araştırmacılar.