Yakın zamanda ortaya çıkan Rhysida adlı bir fidye yazılımı operasyonunun arkasındaki tehdit aktörleri, Şili Ordusu’nun (Ejército de Chile) ağından çalındığını iddia ettikleri belgeleri internete sızdırdı.

Şili siber güvenlik firması CronUp tarafından paylaşılan bir açıklamaya göre, sızıntı, Şili Ordusu’nun 29 Mayıs’ta sistemlerinin 27 Mayıs’ta hafta sonu tespit edilen bir güvenlik olayından etkilendiğini doğrulamasının ardından geldi.

İhlalin ardından ağ izole edildi ve askeri güvenlik uzmanları etkilenen sistemleri kurtarma sürecini başlattı.

Ordu, olayı Şili Genelkurmay Başkanlığı Bilgisayar Güvenliği Olay Müdahale Ekibine (CSIRT) ve Milli Savunma Bakanlığına bildirdi.

Saldırının ifşa edilmesinden günler sonra, yerel basında bir ordu onbaşısının fidye yazılımı saldırısına karışmakla suçlanarak tutuklandığı bildirildi.

Rhysida fidye yazılımı çetesi, başlangıçta veri sızıntısı sitesine ekledikten ve saldırıyı üstlendikten sonra Şili Ordusunun ağından çaldığını iddia ettikleri tüm verilerin %30’unu yayınladı.

CronUp güvenlik araştırmacısı Germán Fernández, “Rhysida fidye yazılımı yaklaşık 360.000 Şili Ordusu belgesi yayınladı (ve onlara göre bu yalnızca %30),” söz konusu.

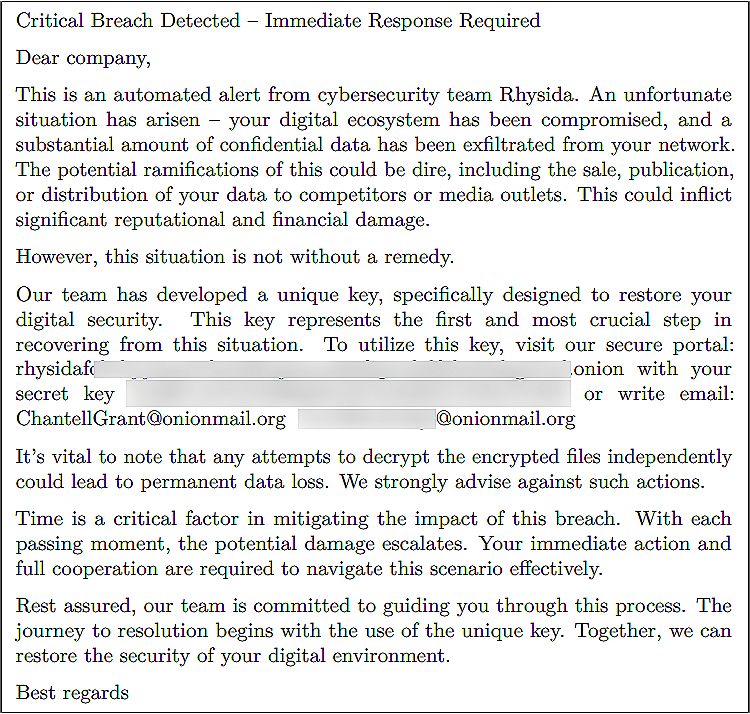

Rhysida fidye yazılımı çetesi kendisini, kurbanların ağlarının güvenliğini sağlamalarına yardımcı olmayı amaçlayan bir “siber güvenlik ekibi” olarak tanımlıyor ve ilk olarak MalwareHunterTeam tarafından fark edildi. 17 Mayıs 2023 tarihinde.

O zamandan beri fidye yazılımı grubu, karanlık web veri sızıntısı sitesine şimdiden sekiz kurban ekledi ve bunlardan beşi için çalınan tüm dosyaları yayınladı.

SentinelOne’a göre, Rhysida tehdit aktörleri, Cobalt Strike veya benzeri komuta ve kontrol (C2) çerçevelerini ilk kez konuşlandırdıktan sonra, kimlik avı saldırıları yoluyla hedeflerin ağlarını ihlal ediyor ve güvenliği ihlal edilmiş sistemlere yük bırakıyor.

Şimdiye kadar analiz edilen örnekler, çetenin kötü amaçlı yazılımının ChaCha20 algoritmasını kullandığını ve diğer fidye yazılım türlerinin çoğunda varsayılan olarak gelen özelliklerin eksik olması nedeniyle bu algoritmanın hala geliştirilme aşamasında olduğunu gösteriyor.

Çalıştırıldıktan sonra bir cmd.exe penceresi açar, yerel sürücüleri taramaya başlar ve kurbanların dosyalarını şifreledikten sonra CriticalBreachDetected.pdf adlı PDF fidye notlarını bırakır.

Kurbanlar, ödeme talimatlarına erişmek için fidye notlarındaki benzersiz tanımlayıcıyı girmelerinin söylendiği çetenin Tor sızıntı portalına yönlendirilir.

SentinelOne, “Yüklerde, günümüz fidye yazılımlarıyla eşanlamlı olan VSS kaldırma gibi birçok emtia özelliği eksik” diyor.

“Bununla birlikte grup, kurbanları sızdırılan verileri kamuya dağıtmakla tehdit ederek onları günümüzün çoklu şantaj gruplarıyla aynı hizaya getiriyor.”