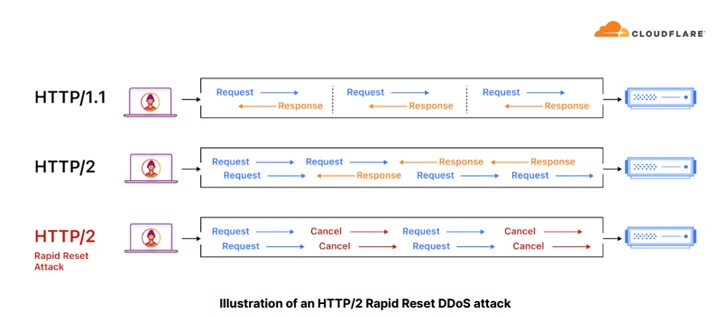

Perşembe günü Cloudflare, HTTP/2 Hızlı Sıfırlama adı verilen ve 89’u saniyede 100 milyon isteği (RPS) aşan, yakın zamanda açıklanan bir kusurdan yararlanan binlerce hiper-hacimsel HTTP dağıtılmış hizmet reddi (DDoS) saldırısını hafiflettiğini söyledi.

Web altyapısı ve güvenlik şirketi The Hacker News ile paylaşılan bir raporda, “Kampanya, üçüncü çeyrekte HTTP DDoS saldırı trafiğinde önceki çeyreğe kıyasla genel olarak %65’lik bir artışa katkıda bulundu.” dedi. “Benzer şekilde L3/4 DDoS saldırıları da %14 arttı.”

Bu çeyrekte HTTP DDoS saldırı isteklerinin toplam sayısı, 2023’ün ikinci çeyreğindeki 5,4 trilyon ve 2023’ün ilk çeyreğindeki 4,7 trilyondan 8,9 trilyona yükseldi. 2022’nin 4. çeyreğindeki saldırı isteklerinin sayısı 6,5 trilyon olarak gerçekleşti.

HTTP/2 Hızlı Sıfırlama (CVE-2023-44487), Amazon Web Services (AWS) gibi çeşitli sağlayıcıları hedeflemek için bu kusurdan yararlanarak bilinmeyen bir aktör tarafından düzenlenen DDoS saldırılarını derinlemesine inceleyen sektör çapında koordineli bir açıklamanın ardından bu ayın başlarında gün ışığına çıktı. ), Cloudflare ve Google Cloud.

Fastly, çarşamba günü yaptığı açıklamada, yaklaşık 250 milyon RPS hacminde ve yaklaşık üç dakika süren benzer bir saldırıya karşı çıktığını söyledi.

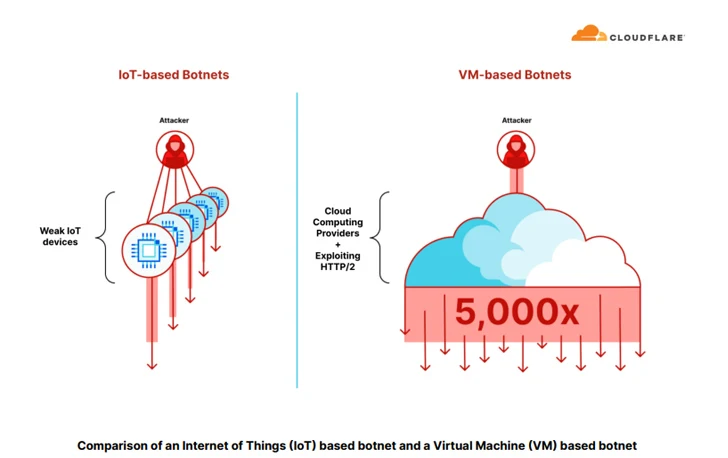

Cloudflare, “Bulut bilgi işlem platformlarından yararlanan ve HTTP/2’den yararlanan botnet’ler, botnet düğümü başına 5.000 kata kadar daha fazla güç üretebilir” dedi. “Bu, yalnızca 5 ila 20 bin düğüm arasında değişen küçük bir botnet ile hiper hacimsel DDoS saldırıları başlatmalarına olanak sağladı.”

HTTP DDoS saldırılarının hedef aldığı başlıca sektörlerden bazıları arasında oyun, BT, kripto para birimi, bilgisayar yazılımı ve telekom yer alıyor; uygulama katmanı (L7) DDoS saldırılarının en büyük kaynakları ABD, Çin, Brezilya, Almanya ve Endonezya’dan oluşuyor.

Öte yandan ABD, Singapur, Çin, Vietnam ve Kanada da HTTP DDoS saldırılarının ana hedefleri olarak ortaya çıktı.

Şirket, “Arka arkaya ikinci çeyrekte DNS tabanlı DDoS saldırıları en yaygın olanıydı” dedi. “Tüm saldırıların neredeyse %47’si DNS tabanlıydı. Bu, bir önceki çeyreğe göre %44’lük bir artışı temsil ediyor. SYN saldırıları ikinci sırada yer alırken, bunu RST baskınları, UDP baskınları ve Mirai saldırıları takip ediyor.”

Bir diğer dikkate değer değişiklik ise fidye DDoS saldırılarındaki azalma oldu. Cloudflare bunun nedeninin “tehdit aktörlerinin kuruluşların kendilerine ödeme yapmayacağını fark etmeleri olduğunu” söyledi.

Açıklama, internet trafiğindeki dalgalanmaların ve İsrail-Hamas savaşının ardından DDoS saldırılarında ani bir yükselişin olduğu bir dönemde geldi; Cloudflare, İsrail ve Filistinli web sitelerine yönelik çok sayıda saldırı girişimini püskürttü.