Takip edilen tehdit grubu Ref2924 Güney ve Güneydoğu Asya’daki kuruluşlara yönelik saldırılarında daha önce görülmemiş kötü amaçlı yazılımları kullandığı gözlemlendi.

Elastic Security Labs tarafından NAPLISTENER olarak adlandırılan kötü amaçlı yazılım, C# ile programlanmış bir HTTP dinleyicisidir ve “ağ tabanlı algılama biçimlerinden” kaçmak için tasarlanmıştır.

REF2924, Afganistan’daki bir varlığa ve 2022’de bir ASEAN üyesinin Dışişleri Ofisine yönelik saldırılarla bağlantılı bir faaliyet kümesine atanan takma addır.

Tehdit aktörünün çalışma tarzı, Ekim 2021’de Rus siber güvenlik şirketi Positive Technologies tarafından belgelenen ChamelGang adlı başka bir bilgisayar korsanlığı grubuyla örtüştüğünü öne sürüyor.

Grup tarafından düzenlenen saldırıların, DOORME, SIESTAGRAPH ve ShadowPad gibi arka kapıları dağıtmak için internete açık Microsoft Exchange sunucularından yararlandığı söyleniyor.

Bir İnternet Bilgi Hizmetleri (IIS) arka kapı modülü olan DOORME, tartışmalı bir ağa uzaktan erişim sağlar ve ek kötü amaçlı yazılım ve araçları çalıştırır.

SIESTAGRAPH, Outlook ve OneDrive aracılığıyla komut ve kontrol için Microsoft’un Grafik API’sini kullanır ve Komut İstemi aracılığıyla rasgele komutlar çalıştırma, OneDrive’a dosya yükleme ve indirme ve ekran görüntüleri alma yetenekleriyle birlikte gelir.

ShadowPad, özel olarak satılan modüler bir arka kapıdır ve PlugX’in halefi olup, tehdit aktörlerinin güvenliği ihlal edilmiş bilgisayarlara kalıcı erişimi sürdürmelerini ve kabuk komutları ve takip yüklerini çalıştırmalarını sağlar.

ShadowPad’in kullanımı, kötü amaçlı yazılımı yıllar boyunca çeşitli kampanyalarda kullandığı bilinen Çin merkezli bilgisayar korsanlığı gruplarıyla potansiyel bir bağlantıya işaret etmesi açısından dikkat çekicidir.

REF2924 tarafından kullanılan bu genişleyen kötü amaçlı yazılım cephaneliği listesine, radarın altından uçmak ve kalıcı erişim sağlamak amacıyla meşru bir Microsoft Dağıtılmış İşlem Koordinatörü (“msdtc.exe”) hizmeti kılığına giren NAPLISTENER (“wmdtc.exe”) katılıyor.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

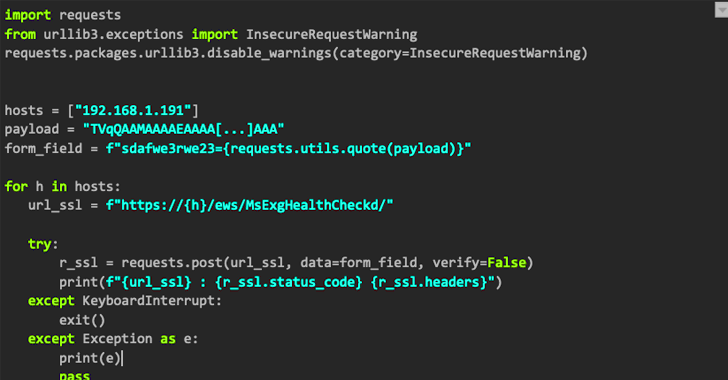

Güvenlik araştırmacısı Remco Sprooten, “NAPLISTENER, internetten gelen istekleri işleyebilen, gönderilen tüm verileri okuyabilen, Base64 biçiminden kodunu çözebilen ve bellekte yürütebilen bir HTTP istek dinleyicisi oluşturur” dedi.

Kod analizi, tehdit aktörünün kendi araçlarını geliştirmek için GitHub’da barındırılan açık kaynaklı projelerden kod ödünç aldığını veya yeniden kullandığını öne sürüyor; bu, REF2924’ün aktif olarak bir dizi siber silah geliştiriyor olabileceğinin bir işareti.

Bulgular ayrıca Vietnamlı bir kuruluşun, Cobalt Strike dahil uzlaşma sonrası ve yanal hareket faaliyetlerini kolaylaştırmak için önceden bilinmeyen PIPEDANCE kod adlı bir Windows arka kapısı tarafından Aralık 2022’nin sonlarında hedef alınmasıyla geldi.