Kripto Para Dolandırıcılığı, Uç Nokta Güvenliği, Dolandırıcılık Yönetimi ve Siber Suçlar

Tehdit Aktörleri Kuzey Kore’deki Lazarus Grubunun Taktiklerini Yansıtıyor

Prajeet Nair (@prajeetspeaks) •

30 Mayıs 2024

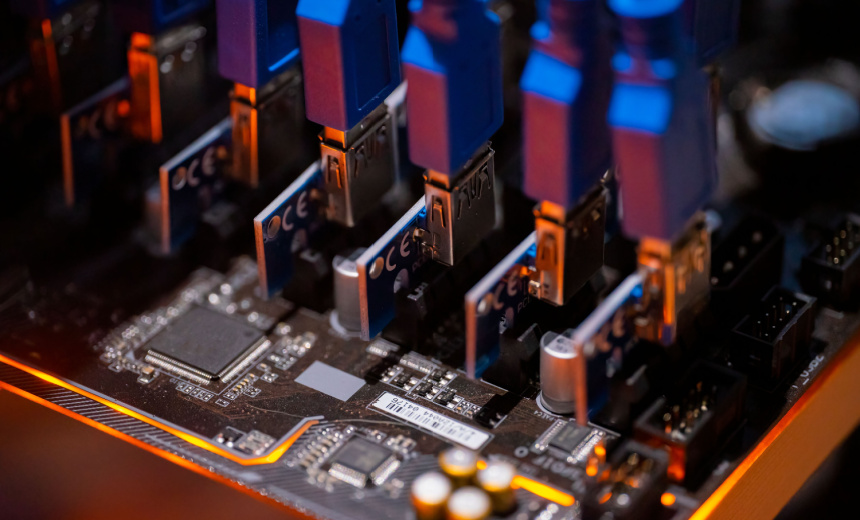

Kuzey Kore menşeli olabilecek kripto madencilik kötü amaçlı yazılımları, Palo Alto Networks’ün Nisan ayında aceleyle yamaladığı özel işletim sistemindeki sıfır gün de dahil olmak üzere uç cihazları hedef alıyor.

Akamai araştırmacıları, kripto madencilik yazılımının arkasındaki tehdit aktörünün RedTail olarak adlandırıldı çünkü redtail gizli dosya adı, kripto madenciliği konusunda derin bir anlayışa sahip olduğunuzu gösterir.

Tehdit aktörlerinin halka açık madencilik havuzları yerine kendi madencilik havuzlarını veya havuz proxy’lerini işlettiği görülüyor. Akamai araştırmacıları, “Özel bir sunucunun bakımıyla ilgili artan operasyonel ve finansal maliyetlere rağmen madencilik sonuçları üzerinde daha fazla kontrol sahibi olmayı tercih ediyorlar” dedi. Bilgisayar korsanları ayrıca daha fazla verimlilik için “daha yeni RandomX algoritmasını kullanıyor” ve performansı artırmak için işletim sistemi yapılandırmasını daha büyük bellek blokları (büyük sayfalar) kullanacak şekilde değiştiriyor.

Bilgisayar korsanlarının özel madencilik havuzlarını kullanması, Kuzey Kore’deki Lazarus Grubunun kullandığı taktikleri yansıtıyor, ancak Akamai, bilgisayar korsanlarını herhangi bir gruba atfetmiyor. Nakit sıkıntısı çeken Kuzey Kore, yüksek dozda kripto para hırsızlığı ve para toplamak için yaptırımlardan kaçmanın diğer yaratıcı yollarını içeren, kar amaçlı hackleme operasyonlarıyla ünlüdür (bkz: ABD FBI, Kuzey Koreli BT Çalışanı İstihdam Dolandırıcılığını Yakaladı).

RedTail kötü amaçlı yazılımı, bu yılın başında tespit edildikten sonra araştırma karşıtı teknikleri içerecek şekilde gelişti ve bu da güvenlik araştırmacılarının tehdidi analiz etmesini ve azaltmasını daha da zorlaştırdı.

Akamai, operatörlerinin, CVE-2024-3400 olarak takip edilen ve saldırganların kök kullanıcı ayrıcalıklarıyla komut yürütmeyi mümkün kılan rastgele bir dosya oluşturmasına olanak tanıyan PAN-OS güvenlik açığından hızla yararlandığını söylüyor (bkz.: Muhtemelen State Hacker’lar Palo Alto Güvenlik Duvarı Sıfır Gün’den Yararlanıyor).

Dikkate değer diğer hedefler arasında TP-Link yönlendiricileri, Çin menşeli içerik yönetim sistemi ThinkPHP ve Ivanti Connect Secure yer alıyor. Güvenlik araştırmacıları, devlet destekli tehdit aktörleri de dahil olmak üzere gelişmiş bilgisayar korsanlarının, düzensiz uç nokta tespitleri ve adli analizleri engelleyen özel yazılımları nedeniyle uç cihazlara odaklandıkları konusunda uyarıyor (bkz: Eyalet Bilgisayar Korsanlarının Yeni Sınırı: Ağ Uç Cihazları).