‘Redfly’ olarak takip edilen bir casusluk tehdit grubu, Asya’daki bir ulusal elektrik şebekesi kuruluşunu hackledi ve altı ay boyunca ihlal edilen ağa erişimi sessizce sürdürdü.

Bu yeni bulgular, 28 Şubat ile 3 Ağustos 2023 tarihleri arasında kuruluşun ağında ShadowPad kötü amaçlı yazılım etkinliğinin yanı sıra keylogger’lar ve özel dosya başlatıcıların kanıtlarını bulan Symantec’ten geliyor.

ShadowPad, birden fazla APT grubunun kullandığı yaygın olarak bulunabilen bir truva atı olmasına rağmen Symantec, son saldırıları ayrı ayrı izliyor ve Redfly’ın kritik ulusal altyapıya özel olarak odaklandığını bildiriyor.

Saldırılarda görülen ShadowPad çeşidi, bileşenlerini (exe ve dll) VMware dosyaları gibi göstererek kurbanın dosya sistemine bırakıyor.

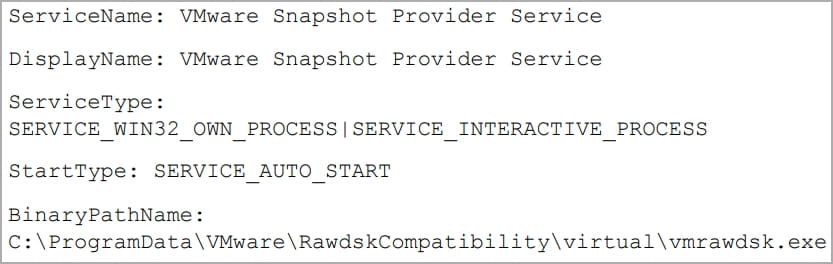

Program ayrıca, kötü amaçlı yürütülebilir dosyayı ve sistem önyüklemesi sırasında DLL’yi başlatacak şekilde ayarlanmış, VMware’in adını taşıyan hizmetleri yeniden oluşturarak kalıcılık sağlıyor.

Genel olarak ShadowPad, C2’ye veri sızmasını, tuş vuruşu kaydını, dosya arama ve dosya işlemlerini ve uzaktan komut yürütmeyi destekleyen çok yönlü bir modüler RAT’tır.

Tek bir aktörle ilişkilendirilmediği için birden fazla APT bunu kullanıyor, bu da analistler için ilişkilendirmeyi ve izlemeyi zorlaştırıyor.

Gözlemlenen saldırılarda Redfly, ihlal edilen sistemdeki günlük dosyalarındaki tuş vuruşlarını yakalayan ve saldırganların manuel olarak aldığı ayrı bir tuş kaydetme aracı kullandı.

Casus bilgisayar korsanlarının kullandığı diğer bir araç ise AV tespitinden kaçabilen AES şifreli dosyaların içindeki kabuk kodunu yüklemek ve yürütmek için kullanılan Packerloader’dır.

Saldırganların bu aracı, bir sürücü dosyasının izinlerini değiştiren kodu yürütmek için kullandıkları, daha sonra Windows kayıt defterinde kimlik bilgileri dökümleri oluşturmak (ileride almak üzere) ve Windows güvenlik olay günlüklerini silmek için kullandıkları görüldü.

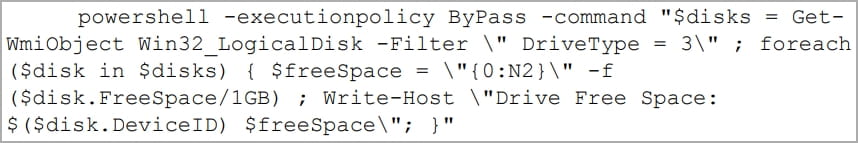

Redfly, ele geçirilen sistemdeki belirli depolama aygıtları hakkında ayrıntıları toplamalarına yardımcı olan komutları yürütmek için de PowerShell’i kullanıyor.

Bilgisayar korsanları, yanal hareket için DLL tarafından yüklenen ve meşru yürütülebilir dosyaları, meşru ikili dosyaları çalıştıran zamanlanmış görevleri ve çalınan kimlik bilgilerini kullanır.

Redfly ayrıca kimlik bilgilerini LSASS’tan almak ve daha sonra bunları bitişik sistemlerde kimlik doğrulamak için kullanmak için ProcDump gibi bilinen araçların yeniden adlandırılmış sürümlerini kullandı.

Bu saldırıda görülen uzun bekleme süresi, sistemlere bulaşan ve mümkün olduğu kadar fazla istihbarat toplamak için dikkat çekmeyen casusluk aktörlerinin karakteristik özelliğidir.

Saldırganların güç kaynağını kesintiye uğratma niyeti belirsizliğini korurken, potansiyel risk ciddi bir tehdit oluşturuyor.

Symantec’in raporu, “CNI hedeflerine yönelik saldırılar benzeri görülmemiş bir saldırı değil. Neredeyse on yıl önce Symantec, Rus sponsorluğundaki Dragonfly grubunun ABD ve Avrupa’daki enerji sektörüne yönelik saldırılarını ortaya çıkardı.”

“Daha yakın bir zamanda, Rus Kum Solucanı grubu, Ukrayna’daki elektrik dağıtım ağına, elektrik arzını kesintiye uğratmayı amaçlayan saldırılar düzenledi.”

Böyle bir kesinti, enerji sağlayıcının müşterilerine büyük zararlar verebilir ve tüm ülke için derin ekonomik sonuçlara yol açabilirdi.