Red Hat, OpenShift AI hizmetinde düşük privileged saldırganların izinlerini tam küme yöneticisine yükseltmesini ve tüm platformu tehlikeye atmasını sağlayabilecek önemli bir şiddet kusurunu detaylandıran Güvenlik Danışma CVE-2025-10725 yayınladı.

9.9 CVSS V3 taban puanı ile bu güvenlik açığı, makine öğrenimi iş yükleri için Red Hat OpenShift AI’dan yararlanan kuruluşlar için kritik bir risk oluşturmaktadır.

İmtiyaz yükseltme güvenlik açığı (CVE-2025-10725)

CVE-2025-10725’in temel nedeni, kueue-set-user rolünü sistemle ilişkilendiren aşırı izin veren bir küme deliğinde yatmaktadır: kimlik doğrulanmış grup.

Tipik dağıtımlarda, veri bilimcileri ve diğer kimlik doğrulamalı kullanıcılar Jupyter dizüstü bilgisayarlarına ve AI boru hattı özelliklerine minimum ayrıcalıklarla erişir.

Bununla birlikte, bu yanlış yapılandırmadan yararlanarak, bir saldırgan, keyfi iş ve kapsül kaynakları oluşturmak için Batch.Kueue.openShift.io API’sini çağırabilir.

OC veya Kubectl komutlarını yürüten kötü niyetli kaplar veya Init-Container’lar enjekte eder, yeni oluşturulan hizmet hesaplarını daha yüksek önündeki rollere bağlayarak küme içindeki zincir ayrıcalık yüksekliğini.

Nihayetinde, küme-admin rolünü üstlenin ve tüm küme nesnelerine sınırsız okuma/yazma erişimi kazanın. Bu istismar, hassas verilerin hırsızlığına, hizmet kesintisine ve tam altyapı devralmasına izin vererek barındırılan iş yüklerinin gizliliğini, bütünlüğünü ve kullanılabilirliğini tamamen zayıflatır.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Red Hat OpenShift AI 2.19 (RHEL 8) Red Hat OpenShift AI 2.21 (RHEL 9) Register.redhat.io/rhoai/rhoai/odh-rhel8-operatorregistry.redhat.io |

| Darbe | Ayrıcalık artışı |

| Önkoşuldan istismar | Geçerli kimlik doğrulamalı kullanıcı hesabı, OpenShift AI ServiceLow Privileged Hesap’a, Jupyter Notebook’a veya benzeri arayüze erişim, Batch.kueue.openshift.io API ile etkileşim kurma yeteneği |

| CVSS 3.1 puanı | 9.9 (kritik) |

Hafifletme

Red Hat, Red Hat Enterprise Linux 8 ve 9 için OpenShift AI operatörünü güncelleyerek aşağıdaki errata’da düzeltmeler yayınladı:

- RHBA-2025: 16984 (RHEL 8’de OpenShift AI 2.19)

- RHBA-2025: 16983 (RHEL 9’da OpenShift AI 2.21)

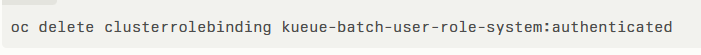

Yöneticiler bu güncellemeleri hemen uygulamalıdır. Yama yapmadan önce bir çözüm olarak, sorunlu kümelenmeyi kaldırın:

Ardından, iş yaratma izinleri açıkça güvenilir kimliklere ver. Bu yaklaşım, yalnızca belirlenmiş kullanıcıların veya grupların AI işlerini sunabilmesini sağlayarak en az ayrıcalık ilkesini uygular.

Red Hat, CVE-2025-10725’i kritik olmaktan ziyade önemli olarak sınıflandırır, çünkü saldırgan düşük ayrıcalıklarla da olsa geçerli bir kimlik doğrulamalı hesap tutmalıdır.

Bununla birlikte, etki şiddetli kalır. Red Hat OpenShift AI çalıştıran kuruluşlar, tam küme uzlaşmasını önlemek için derhal iyileştirmeli ve ileride sertleştirilmiş RBAC konfigürasyonlarına uymalıdır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.