Bugün Red Hat, en son XZ Utils veri sıkıştırma araçları ve kitaplıklarında bulunan bir arka kapı nedeniyle kullanıcıları Fedora geliştirme sürümlerini çalıştıran sistemleri kullanmayı derhal bırakmaları konusunda uyardı.

Red Hat Cuma günü “LÜTFEN HERHANGİ BİR FEDORA 41 VEYA FEDORA RAWHIDE ÖRNEKLERİNİN iş veya kişisel aktivite için KULLANILMASINI DERHAL DURDURUN” uyarısında bulundu.

“Red Hat Enterprise Linux'un (RHEL) hiçbir sürümü etkilenmedi. Debian kararsız (Sid) için oluşturulmuş xz 5.6.x sürümlerinde başarıyla oluşturulan enjeksiyonlara ilişkin raporlarımız ve kanıtlarımız var.”

Debian geliştiricileri ayrıca kullanıcıları bu sorun hakkında uyaran bir güvenlik danışma belgesi yayınladı. Uyarı belgesinde, hiçbir kararlı Debian sürümünün tehlikeye atılmış paketleri kullanmadığı ve XZ'nin, etkilenen Debian testleri, kararsız ve deneysel dağıtımlarda yukarı akış 5.4.5 koduna geri döndürüldüğü belirtiliyor.

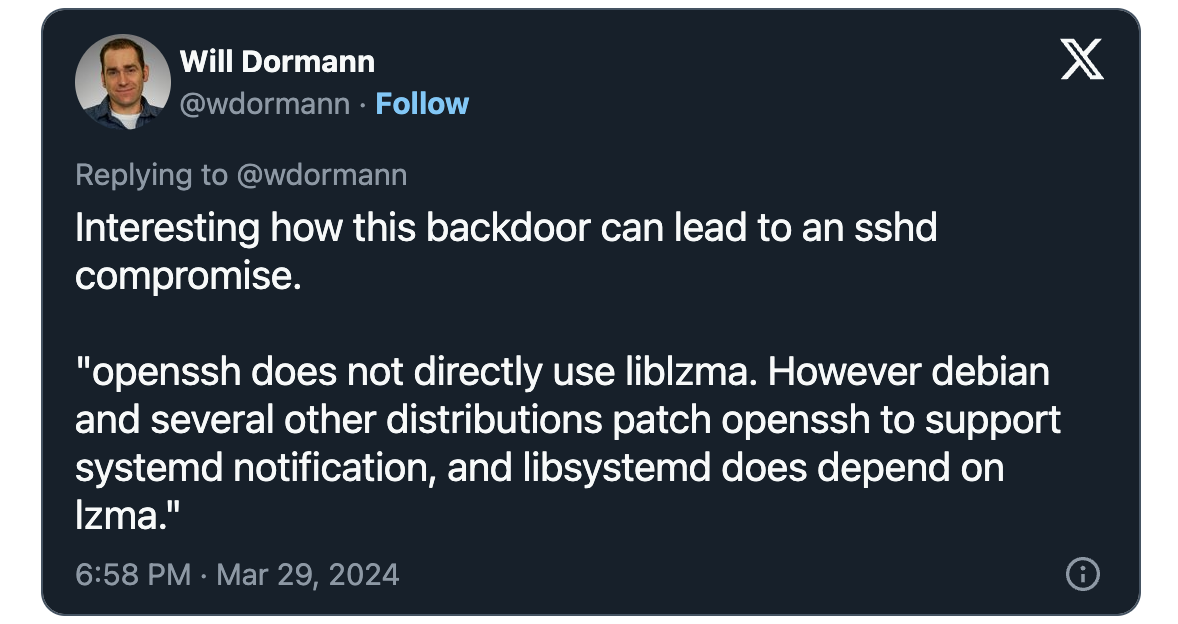

Microsoft yazılım mühendisi Andres Freund, güvenlik sorununu Debian Sid (Debian dağıtımının sürekli geliştirme sürümü) çalıştıran bir Linux kutusundaki Postgres performans sorununu analiz ederken keşfetti.

Geçtiğimiz ay XZ 5.6.0 ve 5.6.1 sürümlerine eklenen kötü amaçlı kodun tam amacını bulamadığını söyledi.

Freund, “Yetkisiz erişime izin vermek için enjekte edilen kodda neyin kontrol edildiğini henüz tam olarak analiz etmedim” dedi. “Bu, kimlik doğrulama öncesi bağlamda çalıştığından, bir tür erişime veya başka bir uzaktan kod yürütme biçimine izin vermesi muhtemel görünüyor.”

Red Hat, Fedora Beta'da XZ 5.4.x'e geri dönüyor

Red Hat şu anda bu tedarik zinciri güvenlik açığını CVE-2024-3094 olarak izliyor, ona 10/10 kritik önem puanı atadı ve Fedora 40 beta'da XZ'nin 5.4.x sürümlerine geri döndü.

Kötü amaçlı kod gizlenmiştir ve arka kapı oluşturma sürecini tetikleyen M4 makrosunun bulunmadığı Git dağıtımında değil, yalnızca indirme paketinin tamamında bulunabilir.

Kötü amaçlı makro mevcutsa Git deposunda bulunan ikinci aşama yapıtlar derleme süresi sırasında enjekte edilir.

Red Hat, “Sonuç olarak ortaya çıkan kötü amaçlı yapı, systemd aracılığıyla sshd'deki kimlik doğrulamaya müdahale ediyor. SSH, sistemlere uzaktan bağlanmak için yaygın olarak kullanılan bir protokoldür ve sshd, erişime izin veren hizmettir” dedi.

“Doğru koşullar altında bu müdahale, potansiyel olarak kötü niyetli bir aktörün sshd kimlik doğrulamasını kırmasına ve tüm sisteme uzaktan yetkisiz erişim sağlamasına olanak sağlayabilir.”

CISA ayrıca bugün geliştiricileri ve kullanıcıları ödünsüz bir sürüme (örn. 5.4.6 Kararlı) düşürmeleri ve sistemlerinde kötü amaçlı veya şüpheli etkinlikleri aramaları konusunda uyaran bir tavsiye belgesi yayınladı.