Birden çok kötü amaçlı yazılım botnet’i, Ocak ve Mart 2023 arasında tespit edilen kampanyalarda aktif olarak Cacti ve Realtek güvenlik açıklarını hedefleyerek ShellBot ve Moobot kötü amaçlı yazılımlarını yayar.

Hedeflenen kusurlar, Realtek Jungle SDK’daki kritik bir uzaktan kod yürütme güvenlik açığı olan CVE-2021-35394 ve Cacti hata yönetimi izleme aracındaki kritik bir komut enjeksiyon kusuru olan CVE-2022-46169’dur.

Her iki kusur da geçmişte Fodcha, RedGoBot, Mirai, Gafgyt ve Mozi dahil olmak üzere diğer botnet kötü amaçlı yazılımları tarafından istismar edildi.

Fortinet, 2023’teki kötü amaçlı etkinlik hacminin önemli olduğunu ve açıkta kalan ağ cihazlarını DDoS (dağıtılmış hizmet reddi) sürülerine dahil etmek için hedef aldığını bildirdi.

Fortinet’in raporu, aynı tehdit aktörlerinin Moobot ve ShellBot’u yayıp yaymadığını açıkça belirtmese de, üst üste binen saldırı patlamalarında yüklerin aynı kusurları kullandığı gözlemlendi.

Moobot enfeksiyonları

Mirai’nin bir çeşidi olan Moobot, ilk olarak Aralık 2021’de Hikvision kameralarını hedef alarak keşfedildi. Eylül 2022’de birden fazla D-Link RCE kusurunu hedefleyecek şekilde güncellendi.

Şu anda, savunmasız ana bilgisayarlara bulaşmak için CVE-2021-35394 ve CVE-2022-46169’u hedefliyor, ardından yapılandırmasını içeren bir komut dosyası indiriyor ve C2 sunucusuyla bağlantı kuruyor.

Moobot gelen bir komutu tanıyana kadar kalp atışı mesajlarını değiş tokuş etmeye devam eder, bu da saldırısını başlattığı zamandır.

Yeni Moobot sürümlerinin dikkate değer bir özelliği, DDoS saldırılarını başlatmak için virüslü ana bilgisayarın maksimum donanım gücünü toplayabilmeleri için bilinen diğer botların işlemlerini tarama ve öldürme yetenekleridir.

ShellBot saldırıları

ShellBot ilk olarak Ocak 2023’te tespit edildi ve öncelikle Cacti kusurunu hedef alarak bugün aktif olmaya devam ediyor. Fortinet, aktif olarak geliştirilmekte olduğunu gösteren üç kötü amaçlı yazılım çeşidi yakaladı.

İlk değişken, C2 ile iletişim kurar ve aşağıdaki komutlardan birinin alınmasını bekler:

- ps – belirtilen hedef ve bağlantı noktasında bir bağlantı noktası taraması gerçekleştirin

- nmap – belirli bir bağlantı noktası aralığında bir Nmap bağlantı noktası taraması gerçekleştirin

- rm – dosya ve klasörleri silin

- sürüm – sürüm bilgisi gönder

- aşağı – bir dosya indir

- udp – UDP DDoS saldırısını başlat

- geri – ters kabuk enjekte edin

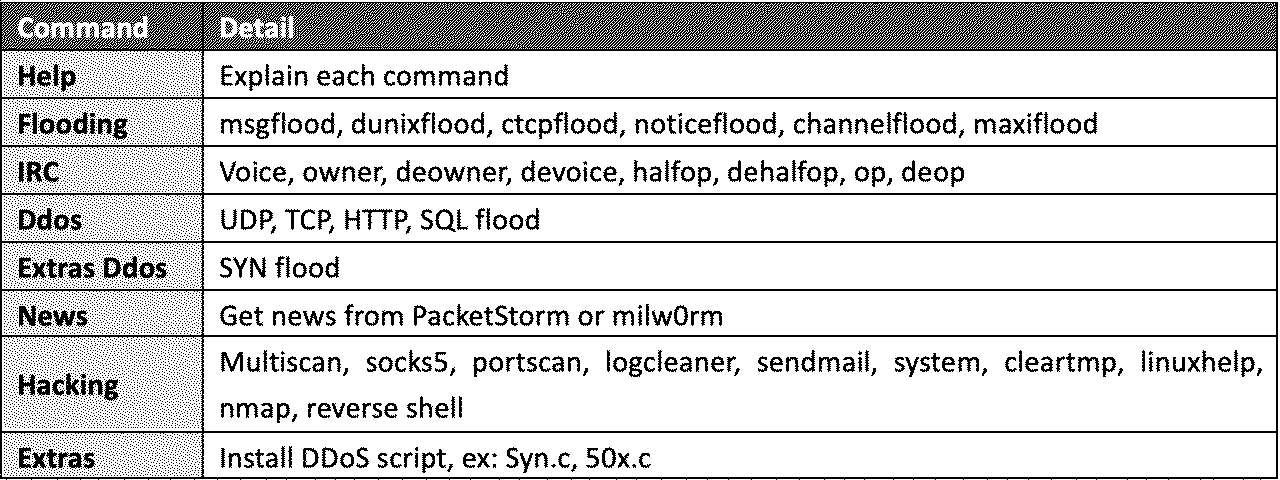

İlk olarak Mart 2023’te ortaya çıkan ve halihazırda yüzlerce kurbanı sayan ShellBot’un ikinci çeşidi, aşağıda gösterildiği gibi çok daha kapsamlı bir komut dizisine sahiptir:

İlginç bir şekilde, kötü amaçlı yazılım, PacketStorm ve milw0rm’den gelen haberleri ve genel tavsiyeleri bir araya getiren bir istismar geliştirme modülüne sahiptir.

Mootbot ve ShellBot’a karşı korunmak için önerilen eylem, güçlü yönetici parolaları kullanmak ve bahsedilen güvenlik açıklarını gideren güvenlik güncellemelerini uygulamaktır.

Cihazınız satıcısı tarafından artık desteklenmiyorsa, güvenlik güncellemelerini almak için daha yeni bir modelle değiştirilmelidir.