“Realst” adlı yeni bir Mac kötü amaçlı yazılımı, hâlâ geliştirme aşamasında olan macOS 14 Sonoma desteği de dahil olmak üzere en son varyantlarından bazılarıyla birlikte Apple bilgisayarlarını hedef alan büyük bir kampanyada kullanılıyor.

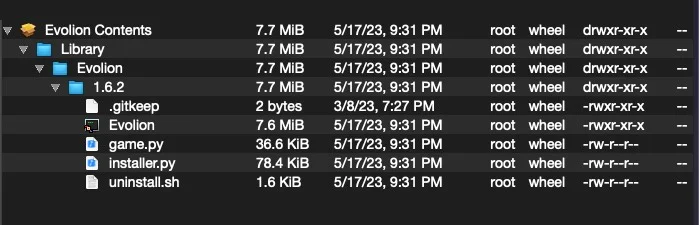

İlk olarak güvenlik araştırmacısı iamdeadlyz tarafından keşfedilen kötü amaçlı yazılım, Brawl Earth, WildWorld, Dawnland, Destruction, Evolion, Pearl, Olymp of Reptiles ve SaintLegend gibi isimler kullanılarak hem Windows hem de macOS kullanıcılarına sahte blockchain oyunları şeklinde dağıtılıyor.

Bu oyunlar, tehdit aktörlerinin ilişkili web sitelerinden sahte oyun istemcisini indirmek için gereken erişim kodlarını paylaşmak için doğrudan mesajlar kullandığı sosyal medyada tanıtılır.

Erişim kodları, tehdit aktörlerinin hedeflemek istediklerini incelemesine ve kötü niyetli davranışları ortaya çıkarmak isteyen güvenlik araştırmacılarından kaçınmasına olanak tanır.

Gerçekte, oyun yükleyicileri, cihazlara Windows’ta RedLine Stealer ve macOS’ta Realst gibi bilgi çalan kötü amaçlı yazılımlar bulaştırır. Bu kötü amaçlı yazılım, kurbanın web tarayıcılarından ve kripto para cüzdanı uygulamalarından veri çalacak ve bunları tehdit aktörlerine geri gönderecektir.

Kaynak: iamdeadlyz.gitbook.io

SentinelOne, macOS sürümlerine odaklanarak iamdeadlyz tarafından bulunan Realst kötü amaçlı yazılımının 59 Mach-O örneğini analiz etti ve birkaç belirgin fark buldu.

Bu, araştırmacıların, aktif ve hızlı bir gelişimin işareti olan macOS kötü amaçlı yazılımının 16 çeşidini belirlemesine olanak sağladı.

Realst Mac kötü amaçlı yazılımı

Sahte oyunu tehdit aktörünün sitesinden indirirken, işletim sistemlerine bağlı olarak onlara Windows veya macOS kötü amaçlı yazılımı sunulacak.

Windows kötü amaçlı yazılımı genellikle RedLine Stealer’dır, ancak bazen Raccoon Stealer ve AsyncRAT gibi diğer kötü amaçlı yazılımlardır.

Mac kullanıcıları için siteler, kötü amaçlı Mach-O dosyalarını içeren ancak gerçek oyunlar veya diğer aldatıcı yazılımlar içermeyen PKG yükleyicileri veya DMG disk dosyaları olarak Mac cihazlarını hedefleyen Realst bilgi hırsızlığı kötü amaçlı yazılımını dağıtacaktır.

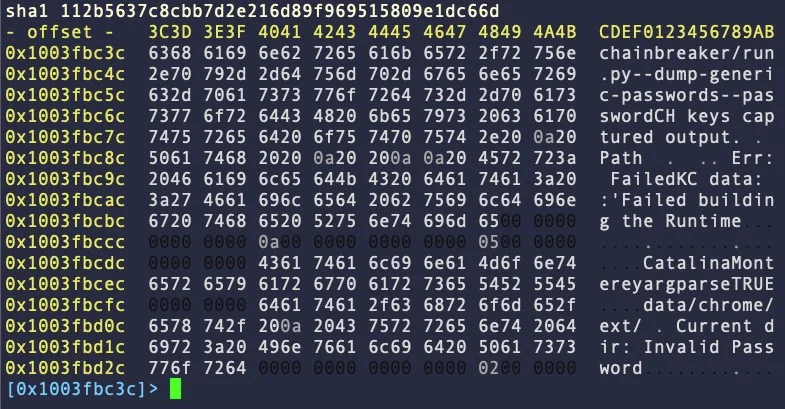

“Game.py” dosyası, platformlar arası bir Firefox bilgi hırsızıdır ve “installer.py”, açık kaynaklı bir macOS anahtarlık veritabanı parolası, anahtarları ve sertifika çıkarıcısı olan “chainbreaker”dır.

SentinelOne, bazı örneklerin, güvenlik araçlarının tespitini atlamak için geçerli (artık iptal edilmiş) Apple Geliştirici Kimlikleri veya geçici imzalar kullanılarak birlikte tasarlandığını tespit etti.

varyantlar

SentinelOne tarafından analiz edilen 16 farklı Realst varyantının tümü, farklı API çağrı kümeleri kullanmalarına rağmen, biçim ve işlev açısından oldukça benzerdir.

Her durumda, kötü amaçlı yazılım Firefox, Chrome, Opera, Brave, Vivaldi ve Telegram uygulamasını hedefler, ancak analiz edilen Realst örneklerinin hiçbiri Safari’yi hedeflemez.

SentinelOne raporda, “Çoğu değişken, osascript ve AppleScript sahtekarlığı yoluyla kullanıcının parolasını ele geçirmeye çalışır ve ana aygıtın sysctl -n hw.model aracılığıyla sanal bir makine olup olmadığını temel düzeyde kontrol eder” diye açıklıyor.

“Toplanan veriler, basitçe” veri “olarak adlandırılan bir klasöre bırakılır. [which] kötü amaçlı yazılımın sürümüne bağlı olarak birkaç konumdan birinde görünebilir: kullanıcının ana klasöründe, kötü amaçlı yazılımın çalışma dizininde veya ana oyunun adını taşıyan bir klasörde.”

16 farklı varyant, özelliklerine göre A, B, C ve D olmak üzere dört ana aileye ayrılır.

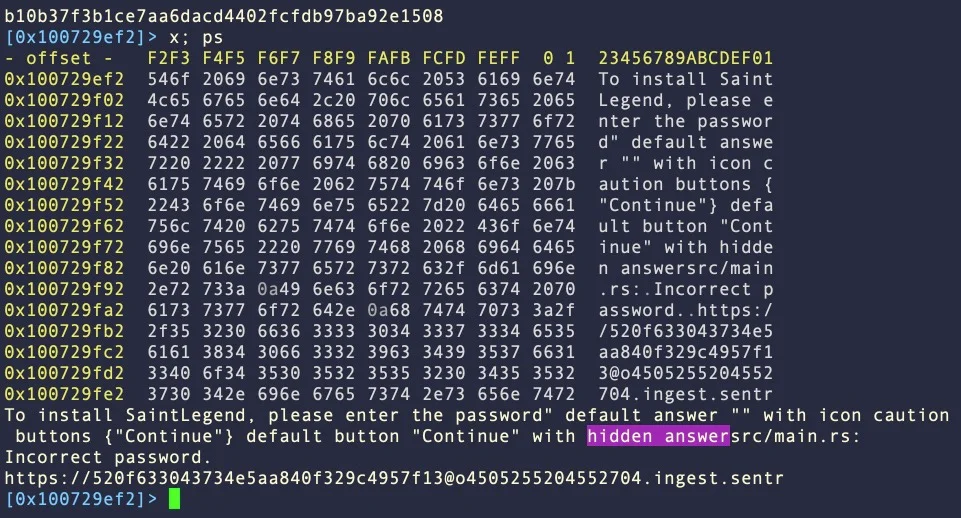

Dolaşımda en çok örneğe sahip olan Aile A, kurbanı bir iletişim kutusuna yönetici parolasını girmesi için kandırmak için “AppleScript sahtekarlığı” kullanır.

B Ailesi, A’ya benzer ve ayrıca parola sahtekarlığı kullanır, ancak basit statik algılamadan kaçınmak için ilgili dizileri daha küçük birimlere böler.

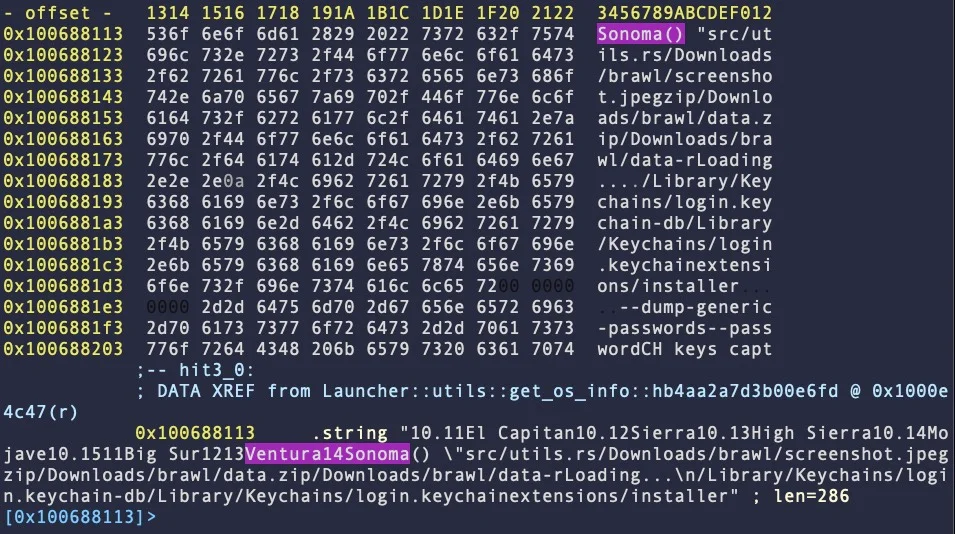

C Ailesi ayrıca, ikili dosyanın kendisinde, sistemin anahtarlık veritabanından veri çıkarmasına izin veren bir zincir kırıcı referansına sahiptir.

Son olarak D Ailesi, kurbandan Keychain’de depolanan kayıtlı kimlik bilgilerini dökmek için kullanılan parolasını girmesini istemek için Terminal penceresini kullanır.

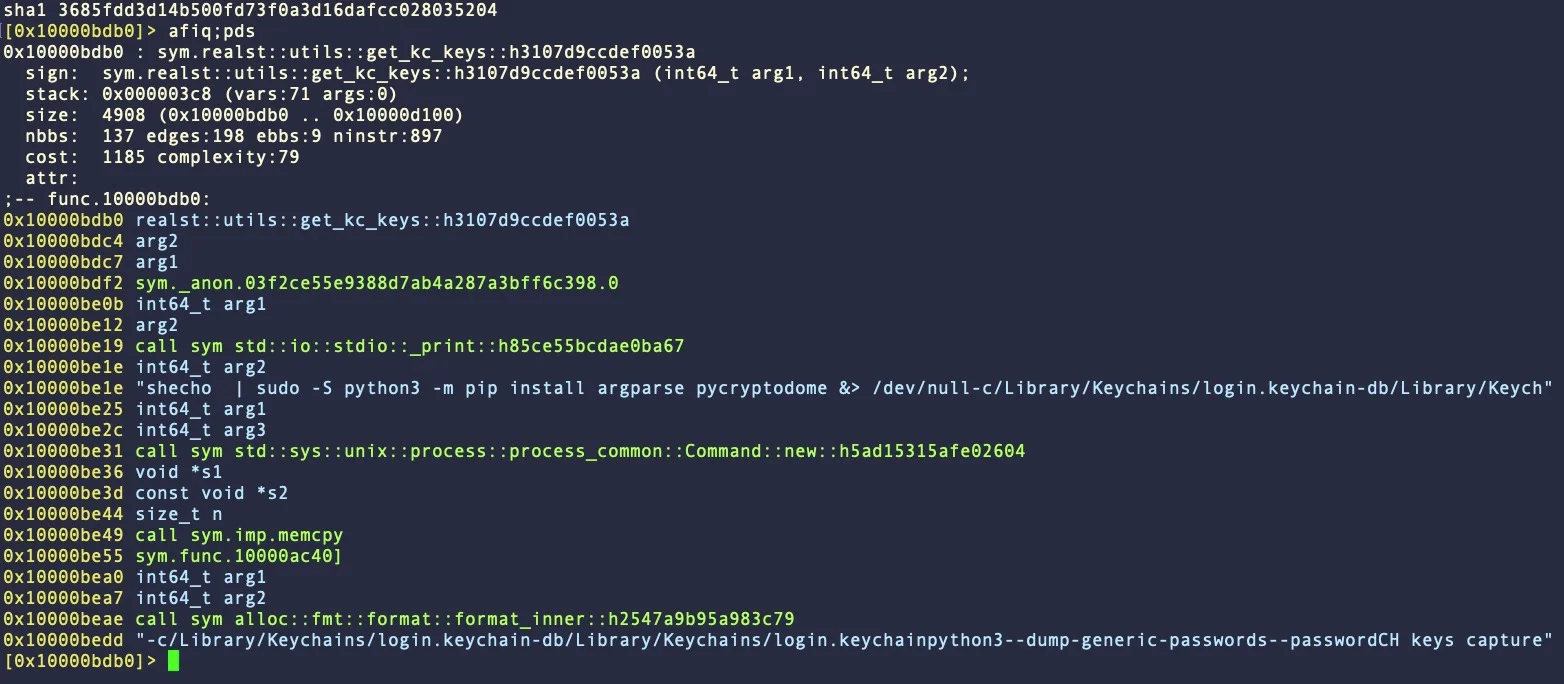

Bazı durumlarda Family D, sistemde yönetici ayrıcalıkları elde etmek ve aynı zamanda Anahtar Zincirinden kimlik bilgilerini boşaltmak için kullanılan Python şifreleme kitaplığı “pycryptodome” yüklemek için edinilen paroladan yararlanır.

A, B ve D ailelerinden alınan örneklerin yaklaşık %30’u yakında çıkacak olan macOS 14 Sonoma’yı hedefleyen dizeler içerir.

Bu dizilerin varlığı, kötü amaçlı yazılım yazarlarının, Realst’in uyumlu olmasını ve beklendiği gibi çalışmasını sağlayarak, Apple’ın yakında çıkacak olan masaüstü işletim sistemi sürümüne şimdiden hazırlandıklarını gösteriyor.

Realst dağıtanlar, yanlış bir meşruiyet imajı oluşturmak için Discord kanallarını ve “doğrulanmış” Twitter hesaplarını kullandıklarından, MacOS kullanıcılarının blockchain oyunlarına karşı dikkatli olmaları önerilir.

Ayrıca, bu oyunlar özellikle kripto para birimi kullanıcılarını hedef aldığından, asıl amaç muhtemelen kripto cüzdanlarını ve içindeki fonları çalmak ve bu da maliyetli saldırılara yol açmaktır.