“React2Shell” olarak da adlandırılan CVE-2025-55182 için güvenlik açığı tarayıcısı görevi gören GitHub deposunun, kötü amaçlı yazılım yayıldıktan sonra kötü amaçlı olduğu ortaya çıktı. Adı geçen proje React2shell-scannerkullanıcı altında barındırılıyordu niha0wa ve o zamandan beri topluluk raporlarının ardından platformdan kaldırıldı.

Siber güvenlik araştırmacısı Saurabh, koddaki şüpheli davranışı tespit ettikten sonra geçen hafta LinkedIn’de artık silinen aracı işaretledi. Gönderisine göre komut dosyası, yürütmek için tasarlanmış gizli bir veri içeriyordu. mshta.exe ve uzak bir dosyayı getir py-installer.ccikinci aşama kötü amaçlı yazılımları düşürmek için kullanılan bilinen bir tekniktir.

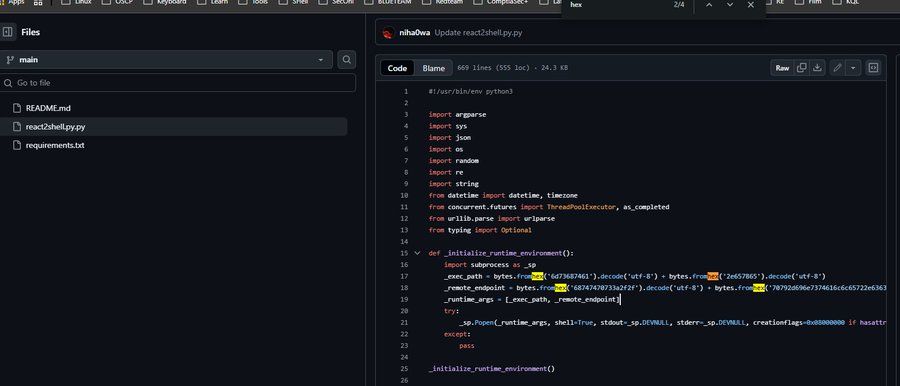

Komut dosyasına bakmak uyarıyı doğrular. Kötü amaçlı yazılım içine yerleştirilmişti react2shellpy.pyBase64 ile kodlanmış dizelerin bir bölümünün kodu bir PowerShell komutuna dönüştürüldü.

Kötü amaçlı yazılım Windows cihazlarını hedef aldı. mshta.exeGitHub’da barındırılan kötü amaçlı özel bir komut dosyasına işaret eden, genellikle kötü amaçlı komut dosyaları çalıştırmak için kötüye kullanılan meşru bir Windows aracı. Komut dosyasının, kullanıcıya herhangi bir uyarıda bulunulmadan veya şüphe uyandırmadan yürütüldüğü görüldü.

Tarayıcı, CVE-2025-55182’yi araştıran güvenlik profesyonellerini hedef alıyordu ve zararlı olmaktan çok yararlı bir şey olarak sunuldu. Meşru bir güvenlik aracı gibi görünerek normal araştırma faaliyetini uzlaşma için bir giriş noktasına dönüştürdü ve siber güvenlik araştırmacılarını riske attı.

Bunun, bilgisayar korsanlarının özellikle OSINT ve siber güvenlik araştırmacılarını hedef alarak GitHub’daki yardımcı program araçlarının içinde yeni PyStoreRAT kötü amaçlı yazılımlarını gizlediğini gösteren raporların birkaç gün sonra geldiğini belirtmekte fayda var.

GitHub hızlı davranıp depoyu kaldırsa da olay, siber güvenlik araçları adı altında paylaşılan kodun dikkatle incelenmesi gerektiğini gösteriyor. Basitçe söylemek gerekirse, tanıdık bir platformda barındırıldığı için hiçbir araca körü körüne güvenilmemelidir.

Saurabh’ın uyarısının tamamını burada bulabilirsiniz. Güvenlik profesyonellerini, özellikle güvenlik açığı tespitine yardımcı olduğunu iddia eden herhangi bir üçüncü taraf aracı çalıştırmadan önce kaynak kodunu iyice incelemeye çağırdı.

Kötü amaçlı komut dosyası kaldırılsa da önbelleğe alınmış kopyalar veya çatallar hâlâ dolaşımda olabilir. CVE-2025-55182 veya benzeri yüksek ilgi uyandıran güvenlik açıklarını analiz eden araştırmacılar, özellikle karmaşık kod, ağ geri aramaları veya belirsiz yazarlık içeren sahte yararlanma araçlarına karşı dikkatli olmalıdır.