CVE-2025-55182 olarak izlenen ve genel olarak “React2Shell” olarak anılan React Server Components (RSC) “Flight” protokolü uzaktan kod yürütme güvenlik açığı, hiçbir yavaşlama belirtisi göstermeyen büyük bir istismar kampanyasının hedefi haline geldi.

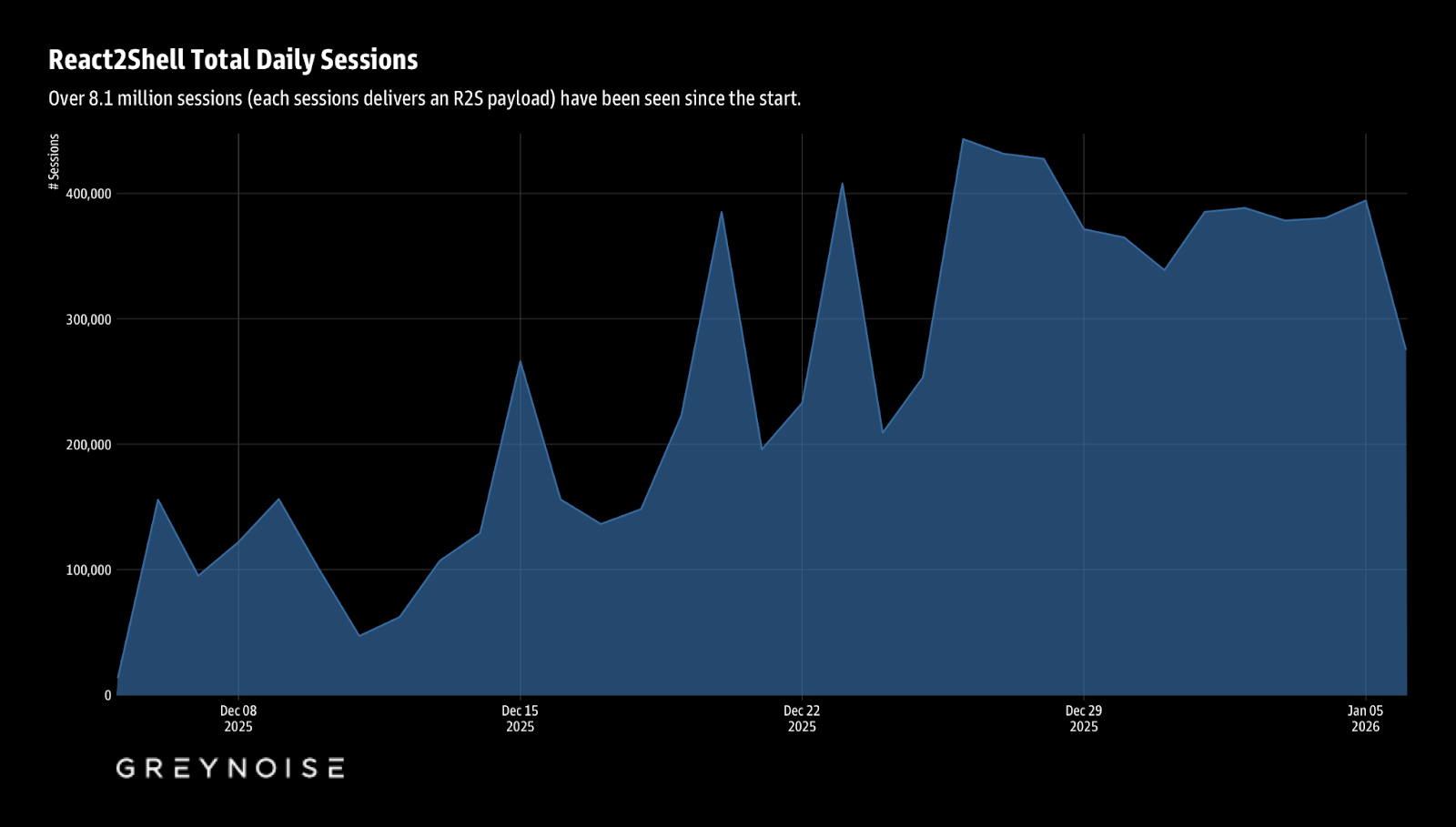

Güvenlik açığının ilk kez ortaya çıkmasından bu yana, tehdit istihbaratı firması GreyNoise 8,1 milyondan fazla saldırı oturumu kaydetti; günlük saldırı hacimleri, Aralık 2025’in sonlarında 430.000’in üzerine çıktıktan sonra 300.000 ila 400.000 arasında sabitlendi.

Bu kampanyanın büyüklüğü, React, Next.js ve RSC Flight protokolüne bağlı çok sayıda alt çerçeveyi etkileyen güvenlik açığının kritik niteliğinin altını çiziyor.

Etkilenen teknoloji, genellikle üretim düzeyindeki izinlerle çalışan uygulama mantığının hemen önünde yer alıyor ve bu da onu ekosistemdeki tehdit aktörleri için yüksek değerli bir hedef haline getiriyor.

Bu kampanyayı destekleyen yararlanma altyapısı, 101 ülkedeki 1.071 özerk sistem numarasına (ASN) dağıtılan 8.163 benzersiz kaynak IP adresini kapsıyor.

Bu coğrafi ve ağ çeşitliliği, fırsatçı otomatikleştirilmiş botnet’lerden daha karmaşık tehdit operasyonlarına kadar çok sayıda tehdit aktörü grubunda istismarın geniş çapta benimsendiğini yansıtıyor.

Amazon Web Services, gözlemlenen tüm yararlanma trafiğinin üçte birinden fazlasını oluşturarak kaynak ağ dağıtımına hakimdir.

İlk 15 ASN’nin toplu olarak kaynak IP’lerin yaklaşık yüzde 60’ını oluşturması, bulut altyapı sağlayıcılarının büyük ölçekli saldırı kampanyalarını düzenlemek için tercih edilen platform olmaya devam ettiğini gösteriyor.

Çeşitli Yük Taktikleri

Kampanya bugüne kadar 70.000’den fazla benzersiz veri oluşturdu; bu, saldırganların sürekli deneme ve yinelemelerini yansıtıyor.

Ağ parmak izi analizi, 700 farklı JA4H karmasını (HTTP istemci parmak izleri) ve 340 benzersiz JA4T karmasını (TCP yığın parmak izleri) ortaya çıkararak, savunmasız uç noktalara karşı kullanılan araç ve otomasyon çerçevelerinin çeşitliliğini ortaya koyuyor.

Saldırı kalıpları çok aşamalı bir istismar metodolojisini ortaya koyuyor. İlk yürütme kanıtı (PoE) komutları, minimum uç nokta yapısıyla komut yürütmeyi doğrulamak için basit PowerShell aritmetik işlemlerini kullanır.

Başarılı doğrulamanın ardından saldırganlar, ikinci aşama yüklerini almak için “DownloadString” ve anında yürütme (IEX) temel öğeleriyle birleştirilmiş standart “-enc” gizleme tekniğini kullanarak kodlanmış PowerShell aşamalarını dağıtır.

İkinci aşamadaki veriler, Windows AMSI’yi (Kötü Amaçlı Yazılımdan Koruma Tarama Arayüzü) hedefleyen yansıma tabanlı kötü amaçlı yazılımdan koruma atlama tekniklerini kullanır ve modern saldırı araç zincirlerinde yaygın olarak belgelenen emtia istismarı uygulamalarını yansıtır.

Gözlemlenen istismar IP’lerinin yaklaşık yüzde 50’si ilk kez Temmuz 2025’ten sonra GreyNoise tarafından görüldü; bu, yeni sağlanan altyapıya ve VPS ve proxy havuzu işlemlerine özgü hızlı IP rotasyon taktiklerine büyük ölçüde güvenildiğini gösteriyor.

Bu model, en azından ilk dalgalarda hedeflenen izinsiz giriş faaliyeti yerine fırsatçı, büyük ölçüde otomatikleştirilmiş sömürüyü akla getiriyor.

Savunma Önerileri

Kuruluşların React ve Next.js dağıtımlarına hemen yama uygulanmasına öncelik vermesi gerekiyor. Saldırgan altyapısının hacmi ve genişliği göz önüne alındığında, statik IP tabanlı engelleme tek başına yetersiz kaldığından, ağ savunucuları, belirlenen istismar kaynağı altyapısını hedef alan GreyNoise’un dinamik engelleme listelerini kullanmalıdır.

Sürekli saldırı hacmi, altyapı çeşitliliği ve hızlı IP kaybı, tehdit aktörleri React2Shell’i ticari amaçlı botnet istismar kitlerine entegre etmeye devam ettikçe bu kampanyanın devam edeceğini gösteriyor.

Uç nokta savunucuları, PowerShell yürütmesini kodlanmış komut parametreleriyle, “DownloadString” işlevselliğiyle veya belirli AMSI bypass yansıma modelleriyle birleştiren süreç oluşturma olaylarını izlemelidir.

PowerShell betiği blok günlüğü (Windows Olay Kimliği 4104), System.Management.Automation.AmsiUtils ve yansıma tabanlı alan değişikliğini içeren şüpheli birleşimler konusunda uyarı verecek şekilde yapılandırılmalıdır.

Yama uygulama konusunda hızlı hareket eden ve yüksek kaliteli uç nokta tespitini uygulayan savunucular, fırsatçı başlangıç aşamasında bu tehdidi kontrol altına alabilecek konumda kalmayı sürdürüyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.