Uzak masaüstü bağlantıları, bilgisayar korsanları için o kadar güçlü bir mıknatıstır ki, açığa çıkan bir bağlantı, çeşitli IP adreslerinden her gün ortalama 37.000 defadan fazla olabilir.

Bu aşamada, saldırılar otomatikleştirilir. Ancak bilgisayar korsanları, doğru erişim kimlik bilgilerini elde ettiklerinde, önemli veya hassas dosyaları manuel olarak aramaya başlar.

Bilgisayar korsanları RDP’ye akın ediyor

Herkese açık web’den erişilebilen bir RDP bağlantısına sahip yüksek etkileşimli bal küplerinin kullanıldığı bir deney, saldırganların ne kadar amansız olduğunu ve çalışma saatleri gibi günlük bir program içinde çalıştıklarını gösteriyor.

Üç ay boyunca, ABD ve Kanada’da merkezi bulunan bir tehdit avlama ve yanıtlama şirketi olan GoSecure’daki araştırmacılar, RDP bal küpü sistemlerinde 3,5 milyona yakın oturum açma girişimi kaydetti.

GoSecure’da bir siber güvenlik araştırmacısı olan Andreanne Bergeron, Kanada’nın Montreal kentinde düzenlenen NorthSec siber güvenlik konferansında bal küplerinin, önleme tavsiyesine dönüştürülebilecek saldırgan stratejilerini anlamayı amaçlayan bir araştırma programıyla bağlantılı olduğunu açıkladı.

Bal küpü üç yılı aşkın bir süredir aralıksız çalışıyor ve bir yılı aşkın süredir de düzenli olarak çalışıyor ancak sunum için toplanan veriler yalnızca 1 Temmuz ile 30 Eylül 2022 arasındaki üç ayı temsil ediyor.

Bu süre zarfında, bal küpü 1.500’den fazla IP adresinden 3.427.611 kez vuruldu. Ancak, tüm yıl için saldırı sayısı 13 milyon giriş denemesine ulaştı.

Saldırganların iştahını kabartmak için araştırmacılar sisteme bir banka ağının parçası gibi görünen bir isim verdiler.

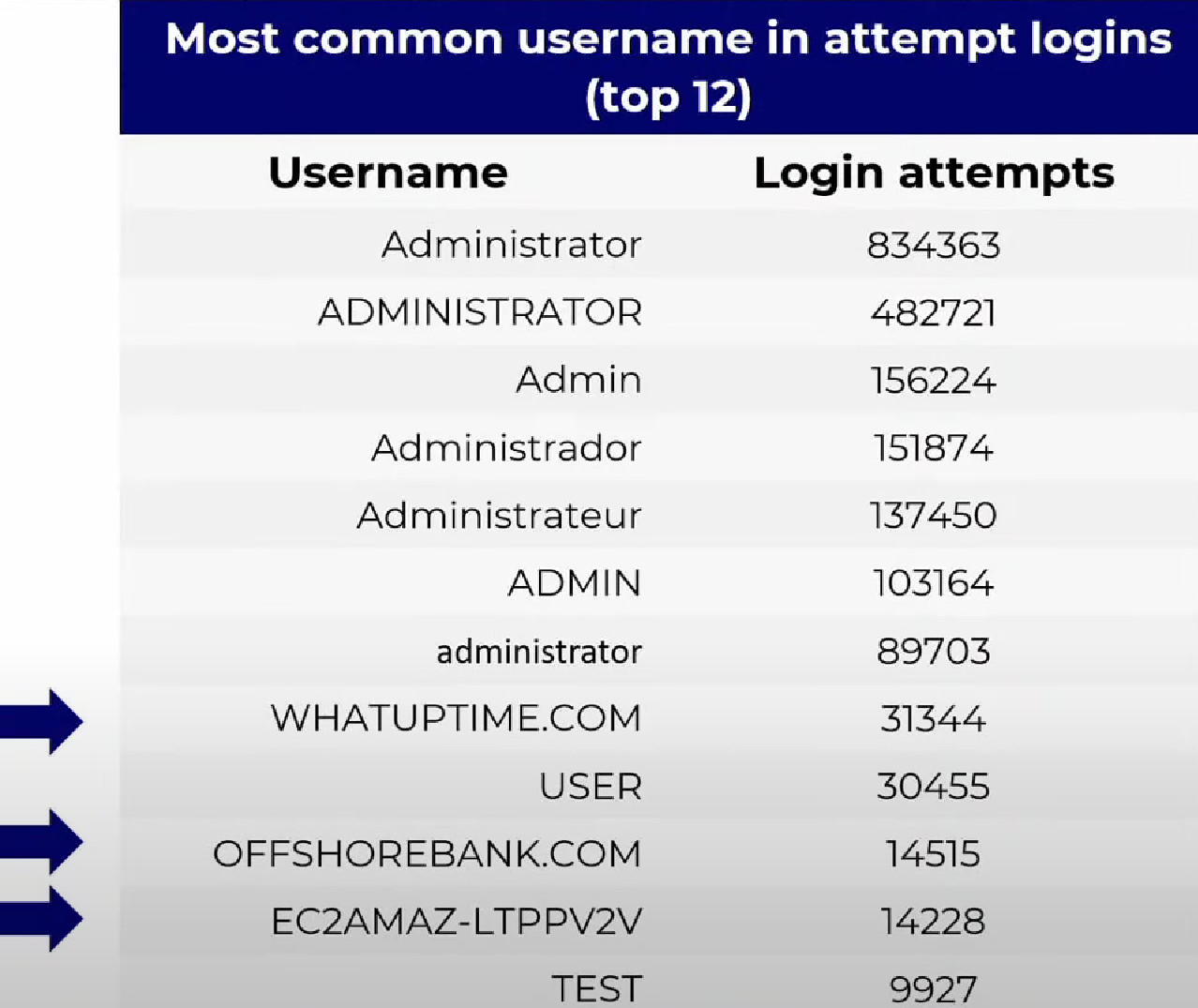

Beklendiği gibi, uzlaşma girişimleri birden çok sözlüğe dayalı kaba kuvvet saldırılarına dayanıyordu ve en yaygın kullanıcı adı “Yönetici” ve onun varyasyonuydu (örneğin kısa versiyon, farklı dil veya harf durumu).

Bununla birlikte, yaklaşık 60.000 vakada, saldırgan doğru girişi bulmaya çalışmadan önce biraz keşif yaptı ve aşağıdaki kümede açıkça yersiz olan bazı kullanıcı adlarını çalıştırdı.

Bergeron, yukarıdaki görüntüdeki üç tek kullanıcı adının bal küpü sistemiyle ilgili olduğunu açıkladı (RDP sertifikası ve ana bilgisayar ve barındırma sağlayıcısının adları).

Bu verilerin en çok denenen 12 oturum açma adında bulunması, en azından bazı bilgisayar korsanlarının oturum açmada kimlik bilgisi çiftlerini körü körüne test etmediğini, ancak önce kurban hakkında bilgi topladığını gösterir.

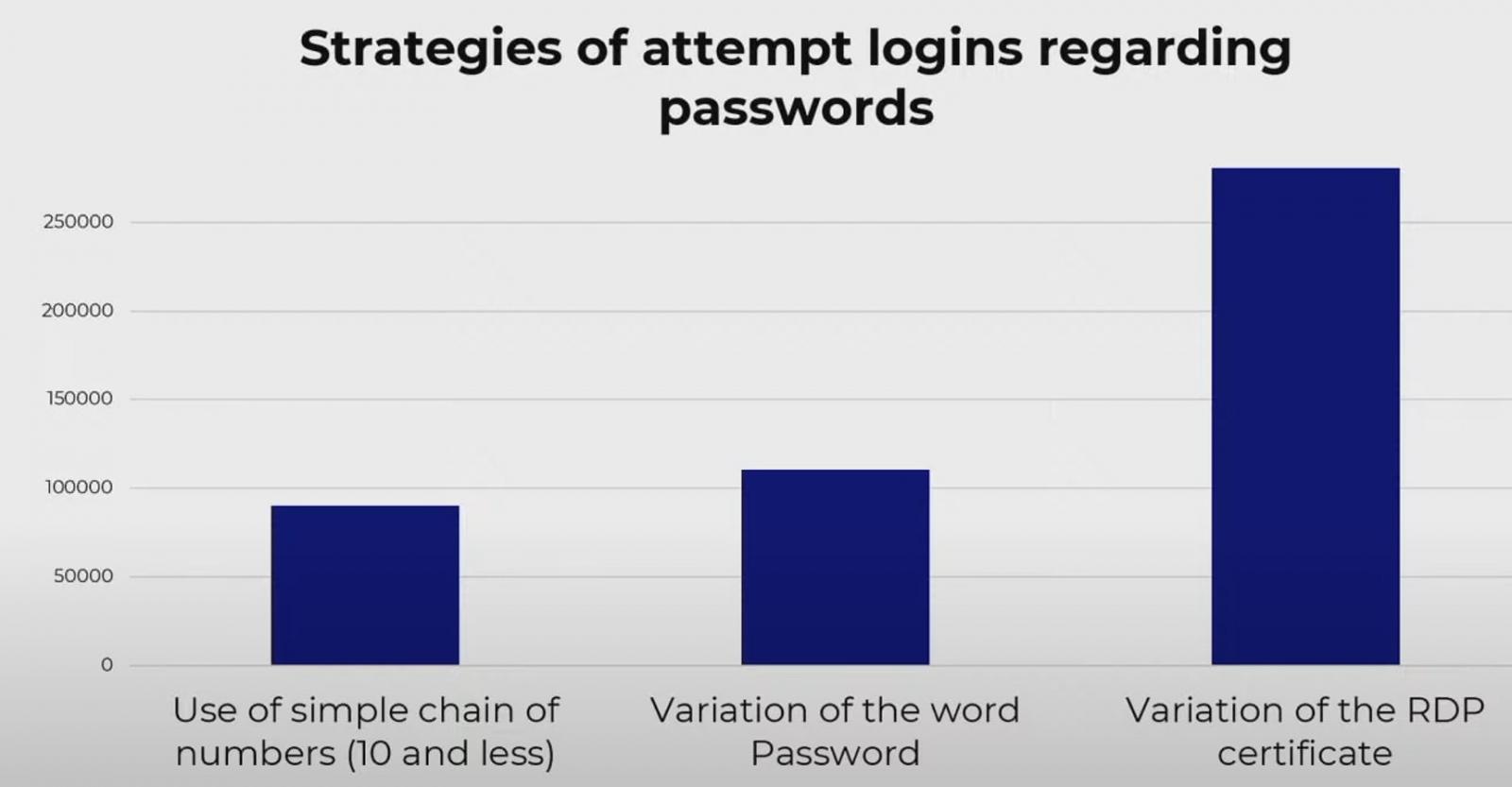

Bergeron bize, sistemin şifrelerin karmalarını topladığını ve araştırmacıların daha zayıf olanları geri döndürebildiklerini söyledi. Sonuçlar, en yaygın stratejinin RDP sertifikasının bir varyasyonunu kullanmak olduğunu, ardından ‘parola’ kelimesinin türevlerini ve on haneye kadar basit bir diziyi kullanmak olduğunu gösterdi.

Bu istatistikleri saldırı IP adresleriyle ilişkilendirirken ilginç bir gözlem, RDP sertifika adının yalnızca Çin (%98) ve Rusya’da (%2) IP’lerden yapılan oturum açma girişimlerinde kullanılmış olmasıdır.

Ancak bu, saldırganların iki ülkeden olduğu anlamına gelmez, ancak iki bölgedeki altyapıyı kullandıkları anlamına gelir.

Diğer bir gözlem ise çok sayıda saldırganın (%15) binlerce parolayı yalnızca beş kullanıcı adıyla birleştirdiğidir.

Normal bir iş günü

Saldırıya insan katılımı, bilgisayar korsanlarının değerli veriler için sistemin içini gözetlemeye başladıkları bu ilk kaba kuvvet aşamasından sonra daha belirgin hale geldi.

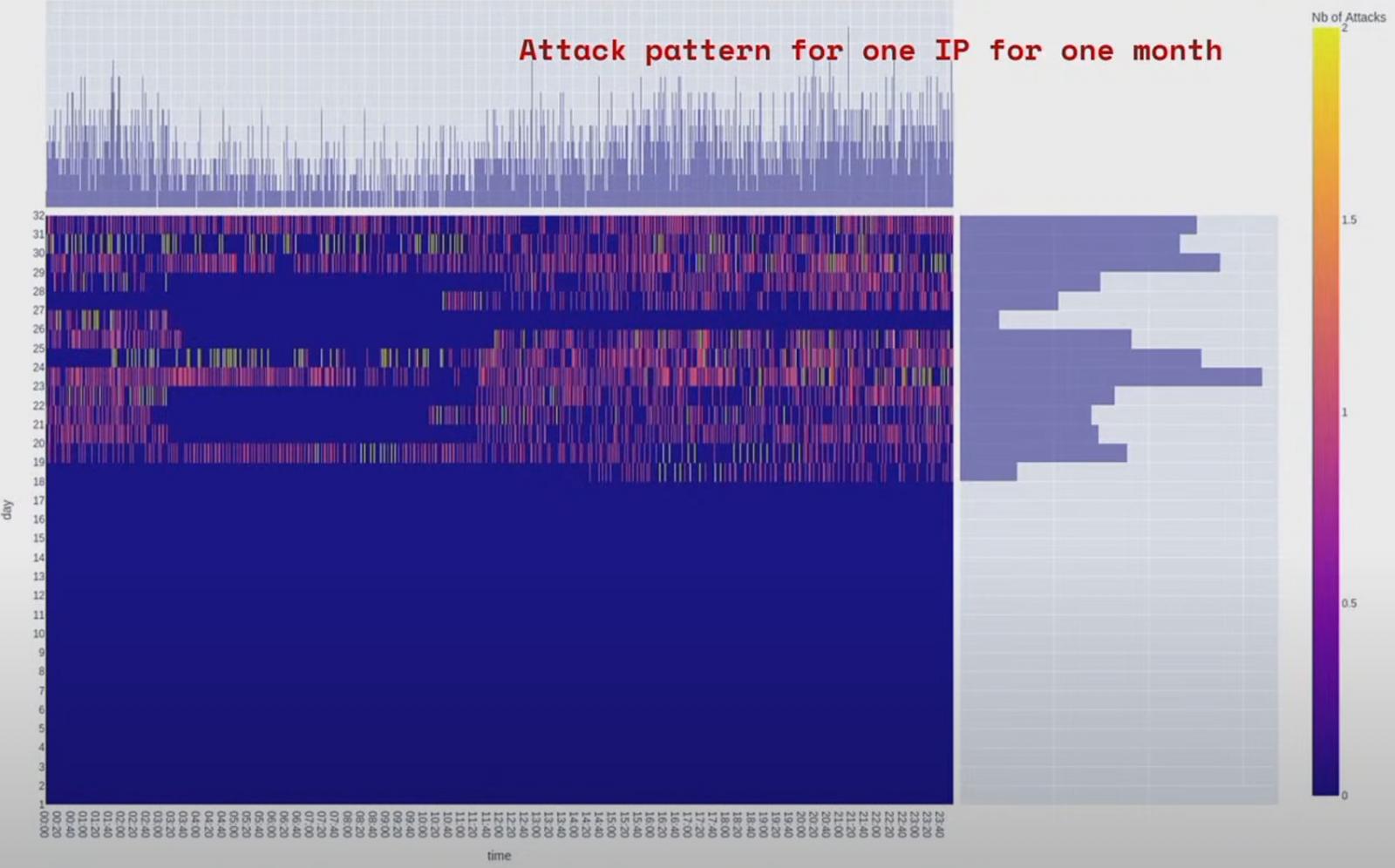

Bergeron, verileri daha da derinleştirerek bal küpünü hedefleyen IP adresleri için bir ısı haritası oluşturdu ve etkinliğin, bilgisayar korsanlarının mola verdiğini gösteren duraklamalarla günlük bir model oluşturduğunu fark etti.

Bazı oturumlar 13 saat kadar uzun olmasına rağmen, birçok etkinlik parçası dört saatten fazla ve sekiz saate kadar uzanır. Bu, en azından saldırıları başlatmak için insan müdahalesini akla getiriyor ve bir tür program izliyor gibi görünüyor.

Kaba kuvvet etkinliğinin hafta sonu günlerinde durması, muhtemelen saldırganların bilgisayar korsanlığı faaliyetini normal bir iş gibi ele aldıklarını düşündürmektedir.

Bunların hepsinin, komut dosyası düzgün bir şekilde ayarlandıktan sonra insan tarafından izlenmesini gerektirmeyen otomatik oturum açma girişimleri olduğunu belirtmekte fayda var.

Bir örnekte Bergeron, saldırılar arasında sekiz saatlik bir boşluk fark etti ve bunun vardiyalı çalışan bir saldırgana işaret edebileceği sonucuna vardı.

Hedef için özelleştirilmiş saldırılarda (%14) ve gerçek bir kişinin etkinliğini taklit etmek için her oturum açma girişimi arasına bir gecikme eklenmesinde insan dokunuşu ve karmaşıklık düzeyi de görüldü.

Saldırıya insan katılımı, bilgisayar korsanlarının değerli veriler için sistemin içini gözetlemeye başladıkları bu ilk kaba kuvvet aşamasından sonra daha belirgin hale geldi.

Araştırmacıların ‘admin/admin’ kimlik bilgisi çifti ile bal küpünde oturum açma zorluğunu azaltmasına rağmen Bergeron, BleepingComputer’a bilgisayar korsanlarının yalnızca %25’inin önemli dosyalar için makineyi keşfetmeye başladığını söyledi.

Bergeron ayrıca bal küpünün boş olduğunu, muhtemelen bu nedenle saldırganların yalnızca dörtte birinin veri aramakla oyalandığını söyledi. Ancak araştırmanın bir sonraki adımı, sunucuyu sahte kurumsal dosyalarla doldurmak ve saldırganın hareket ve eylemlerini izlemek olacaktır.

Araştırma, düşman RDP oturumunun canlı video beslemelerini içeren saldırı verilerini kaydetmek ve depolamak için GoSecure’da geliştirilen açık kaynaklı bir müdahale aracı olan PyRDP’yi kullandı. Olivier Bilodeauşirkette siber güvenlik araştırma direktörü ve NorthSec konferansının başkanı.

Andreanne Bergeron’un bu yıl NorthSec’teki konuşmasının başlığı “İnsana Karşı Makine: Uzak Masaüstü Protokolünü Hedefleyen Otomatik Saldırılarda İnsan Etkileşiminin Düzeyi”. Konferansın her iki aşamasındaki tüm konuşmalar NorthSec’in YouTube kanalında mevcuttur.